- 2024/03/05

- サイバー攻撃

菱機工業におけるランサムウェア攻撃被害に関して

Post by : Cybereason Japan Marketing Team

2023年12月5日、弊社主催のオンラインセミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」が開催されました。本稿では、菱機工業株式会社 経営企画部 システム企画課リーダー 小川弘幹氏によるセッション「菱機工業におけるランサムウェア攻撃被害に関して」の概要を紹介します。

菱機工業が受けたランサムウェア攻撃の概要

菱機工業では、2022年11月17日にLockBit2.0によるランサムウェア攻撃を受けました。そこから復旧にかかったときにどのような経験をしたのか、実際にやってみてこれがあればよかったことなどを共有します。

これからお話することが決してベストプラクティスということではありません。復旧方法やデータの救出方法、救出データの安全性等の判断はIR(インシデント・レスポンス)ベンダーご助言の元、当社の責任で実施したものです。

実際に各企業様が被害に遭われたときは、IRベンダーと相談の上で対応を実施いただければと思います。

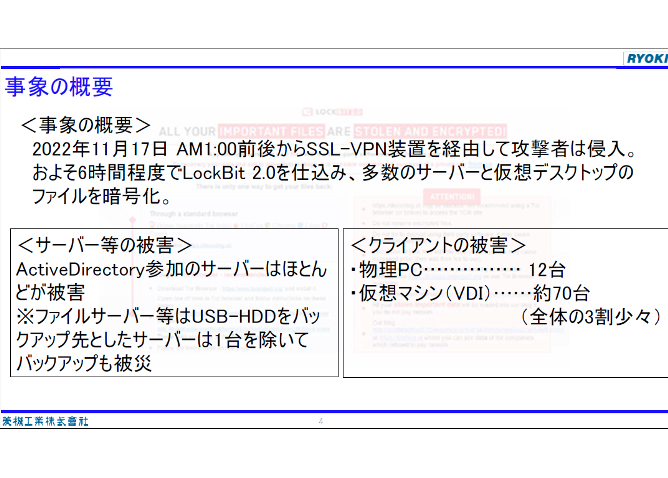

まずは事象の概要についてお話します。

2022年の11月17日 AM1時ごろに、SSL VPN装置を経由して侵入されました。お恥ずかしいところですがVPN装置はEOLを少し過ぎておりました。

侵入はAM6時58分ぐらいに抜けていることがログに残っていました。やられたのはLockBit2.0、被害状況はActiveDirectoryに参加しているサーバがほとんど被害を受けていました。デスクトップ画面にLockBitの赤い忌まわしいアイコンが出るのですが、それを見て攻撃に気づきました。

クライアント側は物理PCが12台で、これらは夜間にはほとんどのPCが電源を切っており、レンダリングなどの作業で動いてたPCがやられた形です。それに対し、仮想デスクトップは夜間も常時稼動しているのがほとんどで、全体の3割ほどにあたる70台が感染の被害を受けました。その中のかなりの台数が、OS起動不可の状態に陥っていました。

サーバーの被害ですが、アプリケーションを動かしているサーバー群は、バックアップを取っているNASのような装置までは被害を受けていませんでした。したがって、基幹系システムに関しては比較的短時間で復旧させることができました。

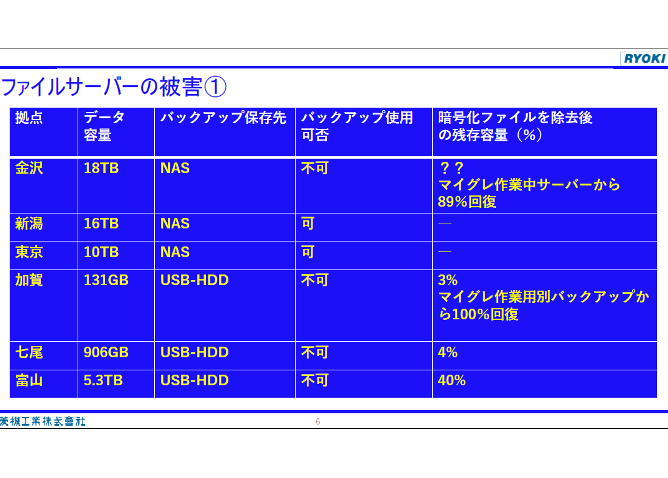

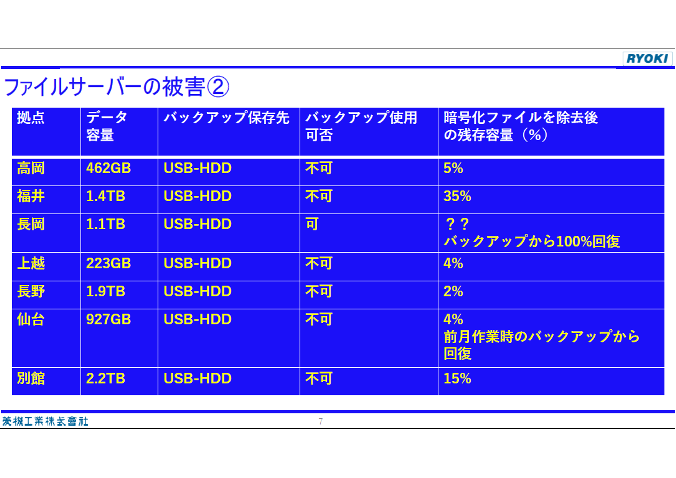

一方、ファイルサーバーに関してはバックアップ先をほとんどUSB-HDDにしていたこともあり、1カ所を除いてバックアップデータを戻すことができなかった形です。

実際には主要拠点(金沢・新潟・東京)はNASが保存先で金沢以外はバックアップは生きておりました。他の拠点9か所がUSB-HDD保管で長岡を除いてバックアップも改竄されました。加賀は別のトラブルでバックアップのコピーがデータセンターにあったのでこちらから戻しました。

富山では6時間ほどの攻撃で実データの6割が暗号化されました。今のLockBitは暗号化の速度が速いと言われていますが、それを印象付ける結果となっています。

攻撃からの復旧

ここから復旧についてお話していきます。

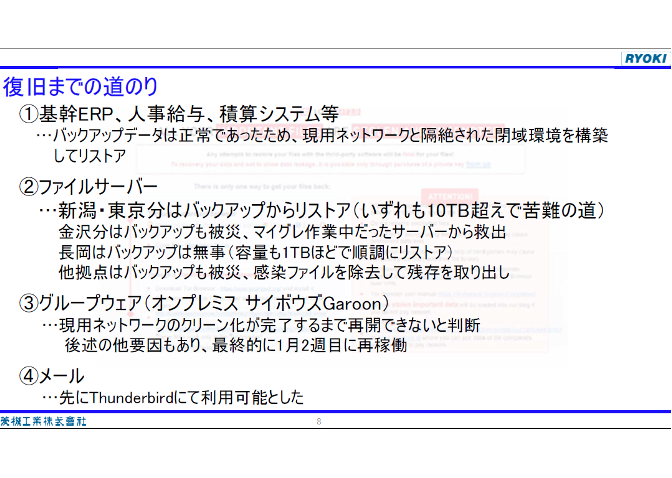

基幹系のERP、人事給与、積算システムは先ほどもお話した通り、幸いにもバックアップを取っていたNASまでは暗号化されていなかったので、バックアップからのリストアを行いました。

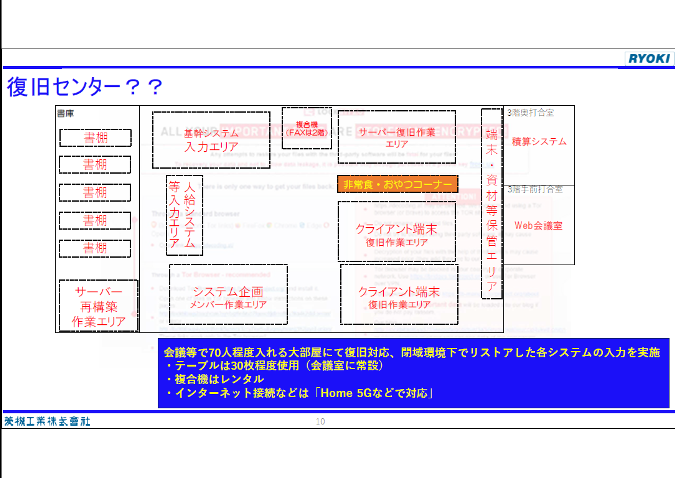

ただし、ネットワーク上にどんな感染端末があるかわからないということで、それらの駆除が終わるまで、クローズドのネットワークを作って、そこでリストア作業を行い、リストア完了次第、入力可能としました。

ファイルサーバーですが、バックアップのNASが被害を受けていなかった新潟、東京ではバックアップからのリストアを行いましたが、データ量の多さから、想像外のトラブルに巻き込まれました。これは後でお話します。

グループウェアは、当時オンプレミスで稼動しており、接続するクライアントの感染除去と仮想基盤のリソース強化が終わるまで再開を延期して、再稼働したのは年明け1月の2週目でした。

メールサーバーは外部にあり、感染をまぬがれていたので、Thunderbird、いわゆるオープンソースのメールソフトを使って利用可能としました。

クライアントの復旧は、先ほどお話した通り、OSが起動しなくなった仮想マシンが多かったのですが、Windows PEを用いて、データの取り出しを試みました。

ファイルサーバーの復旧の話に戻ります。

新潟と東京にあるファイルサーバーはバックアップしていたNASが被害を受けていなかったので、そこからのリストアを試みましたが、バックアップのデータサイズが10TBを超えていたせいもあってか、うまくいきませんでした。リストアのウィザードが開始されなかったり、エラーが出ていないのに、途中で止まってしまうような状況で、最終的には、同一の物理サーバーにディスクを2本用意し、DAS接続してリストアを行いました。

これでも100%戻すことはできずリストアから欠落するファイルが存在するようです。結局リストア専用のサーバーを立てて、技術部門でデータが必要な場合は、各自でリストアしてほしいという依頼をして、今も運用しています。

ぜひ、みなさんの会社でも、初期構築以降、リストアの検証を行っていないシステムがありましたら、ぜひ一度やっていただきたいということを共有しておきます。

あってよかったもの、あるとよかったもの

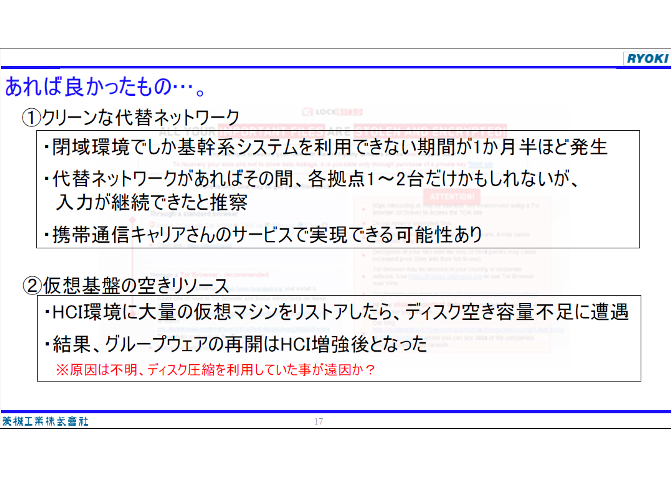

まずはあればよかったものとしては、クリーンな代替ネットワークが挙げられます。メインで使っているネットワークにマルウェアが潜んでいる端末があるのでは、という時に、普段は全く未使用のクリーンネットワークが用意できれば、もう少しスムーズに再稼働できたのではないかと思いました。

基幹系・業務系は本社の会議室にクローズド環境を作ってそこで復旧していきましたが、復旧までの1カ月半、入力のためだけに各支店から本社まで出張してもらっていました。代替ネットワークが使えれば、利用台数等に制限があったとしても、出張しなくても済むようになるので、検討の余地があると思っています。固定回線ですと高額な出費となりますが、携帯キャリアが提供するモバイルのものでは比較的廉価に実現できそうです。

もう1つが仮想基盤の空きリソースです。仮想基盤にHCI(ハイパーコンバージドインフラ)を使っていましたが、70台ぐらいの仮想マシンをリストアすると、なぜかディスクの空き容量不足に遭遇しました。

戻す台数を減らし、使用していないサーバーも消したのですが、空き容量が足りませんでした。グループウェアの復旧が遅れたのもこれが原因の1つで、結局HCIのノードを増設して対応しました。原因はよく変わっていないのですが、おそらくHCIがディスク圧縮をおこなっているためではないかと推測しています。したがって、リストアの際には空きリソースを潤沢に確保する必要があると感じています。

続いてあってよかったものです。

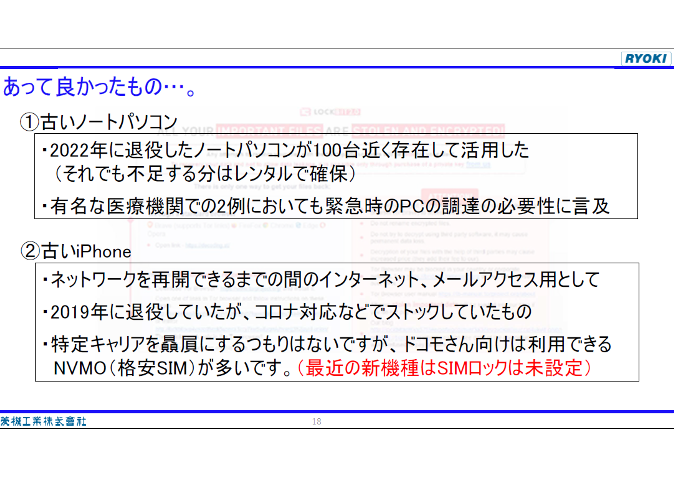

まずは古いノートパソコンです。急いで入力するものなどのために、感染していないPCが必要でしたが、ちょうどリプレースで退役したばかりのノートパソコンが100台近くあり、それが活用できました。足りない分に関してはレンタルで補っています。

もう1つはiPhoneです。これも運が良かったのですが2019年に交換して待機させていた少し前のiPhoneがあり、純正のdocomo社のSIMの契約およびHome 5Gをお貸出ししてくださって対応出来ました。

このほか、役に立ったのはAIチャットボットと安否確認サービスです。チャットボットは一時問い合わせの負荷を軽減するのにとても役立ちました。また、安否確認サービスは一斉通信機能を持っているので、グループウェアに代わる通信手段として、グループウェア再開まで重宝しました。

また、クレードル付きのモバイルWi-Fiルーターも用意しておくと良いかと思いました。サーバーなどWi-Fiを持たない機材を、安全にウイルスチェックするために使いました。現在のウイルス対策ソフトは一旦ネットワークにつなぐ必要がありますが、現用のネットワークの信頼性が怪しく、感染した端末が生き残っていてアップデートされる前にサーバーが感染するリスクがあったときに、クレードルのLANポート経由でインターネット接続することで活用できました。

その後の対策など

復旧後、再発防止のためにいくつか対策を実施しました。

サイバーリーズンを導入したのもその1つですし、バックアップのシステムもイミュータブルなものに変更して、ランサムウェアからバックアップデータを守るようにしました。また、リモートアクセスもSSL-VPNをやめてSDP(Software Defined Perimeter)に変えました。

侵入検知のサーバー監視サービスにも入りましたが、今挙げた4つの対策だけでも数千万円かかっています。すぐにはそれほどのコストをかけられない、と言う時にとりあえずここをやっておきましょうということを紹介させていただきます。

SSL-VPNに関してはMACアドレスの制限をかけましょう。特にWi-Fiでは意味がないのでは言われていますが、担当いただいたIRベンダーによれば、SSL-VPNのリモートアクセスであればまだ有用性はあるとのことでした。何もしないよりは安全になるかと思います。

エンドポイント保護ですが、じつは導入していたアンチウィルス製品はLockBit2.0を駆除できるものでした。しかし、今回サービスを停止させられたり、アプリをアンインストールされて無効化されたうえで、LockBitを仕込まれて攻撃されています。

したがって、サイバーリーズンのように、サービス停止やアプリの削除はコンソール側からしかできないようにした製品を選ぶだけでも変わってくると思います。

また、パスワードですが、最近では頻繁に変えるのはかえってリスクになるといわれていますが、特権アカウントに関してはやはり短期間で変更したほうがいいと思います。

最後にバックアップです。

イミュータブルバックアップ製品を導入する前の間、最重要な基幹システムしか出来ませんでしたが、25本のハードディスクを買って、バックアップファイルを毎週1回コピーを行い、6か月間保管する運用を1年以上行っておりました。今、ハードディスクは安いので、とりあえずデータを守るためにできることかなと思います。

なお、バックアップ用のコピーは昼にやったほうがいいです。なぜかといえば、だいたい夜間や休日に攻撃を受けるからです。攻撃者はシステムの人間がいない時間を見越して攻撃してくるので昼のバックアップをお勧めします。

最後に

特に私どもと同じくらいの規模の会社が、一番狙われているような気がしています。私も攻撃を受ける直前まで、まさかうちの会社が、と思っていました。

しかし、現在、2,3カ月に一度ぐらいですが、協力会社でランサムウェア攻撃を受けたとか、菱機工業さんって、どちらのIRベンダーに支援を頼んだのですか、紹介してくださいという連絡をいただきます。

そんなこともあり、今から何かしらでもできることを実施していただきたいという思いでいます。特に医療機関系は公になった資料も豊富なので、当社も含めて過去の被害組織での事例を読み合せるなどして自社に被害が及んだ時のシナリオをトップに近い方と共有する事を推奨します。

サプライチェーン攻撃対策ガイド ~インシデントに備えて対策すべき経営リスクとは~

企業経営者の中にはいまだに「報道される事案は大手企業がほとんどなので、うちのような中堅・中小規模には関係がない」と考えている方も少なくないかもしれません。

しかし実際には、「サプライチェーン攻撃」と呼ばれる攻撃手法の多用によって、中堅・中小規模を敢えて狙った攻撃が近年多発しており、多くの被害が発生しています。

本資料では、中堅・中小企業がインシデントに備えて対策すべき「4つの経営リスク」についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/11005/