- 2025/08/07

- サイバー攻撃

TTPブリーフィングのご紹介:サイバーリーズンの最前線の脅威インテリジェンスが提供するインサイト

Post by : Cybereason Consulting Team

サイバーリーズンが発行する新しいTTPブリーフィングは、当社のインシデント対応の専門家が積極的に取り組んでいる「サイバー攻撃における最新のTPP(戦術、手法、手順)」に関するインサイトを提供するものです。

当社のグローバルなインシデント対応(IR)調査から得られた最前線の脅威インテリジェンスと、当社のセキュリティオペレーションセンター(SOC)から得られた注目すべき検知結果に基づいて作成されています。

また本レポートは、あらゆる業種と地域において、サイバーリーズンのIRチームとSOCチームが主導した実際の調査に基づいています。この調査結果は、EDRやMFAのような基本的な防御策を施しているにもかかわらず、企業や組織が直面する厄介な課題を浮き彫りにするものです。攻撃者がどの業種や地域で成功を収めているのかを明らかにするほか、防御者が今日の最も差し迫った脅威から身を守り、それに対応し、被害から回復するためにはどこに焦点を当てる必要があるのかを示します。

重要な注意事項:Cybereasonのインシデント対応チームは技術に依存しないため、TTPブリーフィングに記載されているデータは、EDR、SIEMを含む多様なセキュリティ技術が使用された事例から収集されたものです。

この創刊号となるTTPブリーフィングでは、2025年の1月から5月までに収集された情報を取り上げています。主な調査結果は次の通りです。

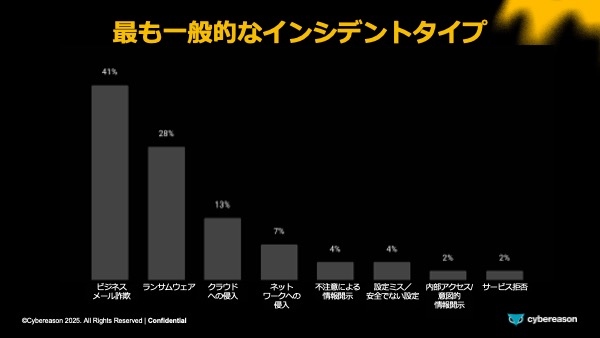

最も一般的なインシデントのタイプ

- ビジネスメール詐欺(BEC)が最も一般的な脅威インシデントタイプであり、これは観測された脅威インシデントのうち41%を占めました。

- ランサムウェアが28%と、僅差でこれに続きました。Qilin、Medusa、Playなどのようなランサムウェアのバリアントが、活動をより一層活発化させています。

- クラウドへの侵入は、観測された脅威インシデントのうち13%を占めました。

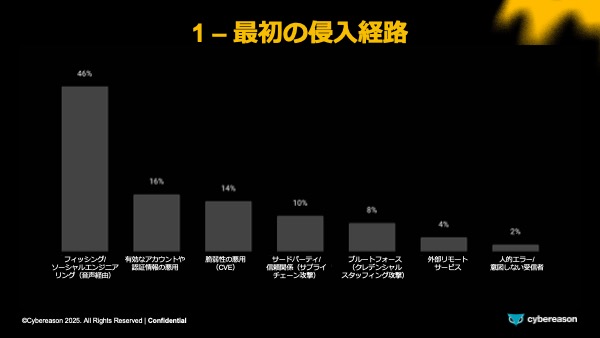

最初の侵入経路

予想通り、フィッシングとソーシャルエンジニアリングが侵入経路の大半(46%)を占めており、次いで認証情報の悪用と脆弱性の悪用がこれに続く形となっています。

本レポートにおいて、私たちは、電子メールやSMSをベースとしたさまざまなフィッシング戦術を、ソーシャルエンジニアリング戦術(認証情報の窃取やヘルプデスクへの度重なる問い合わせを含む)と組み合わせることにより、エージェントを騙してMFAをリセットさせるか、または一時的にMFAを解除させるような手口が存在していることを示しました。

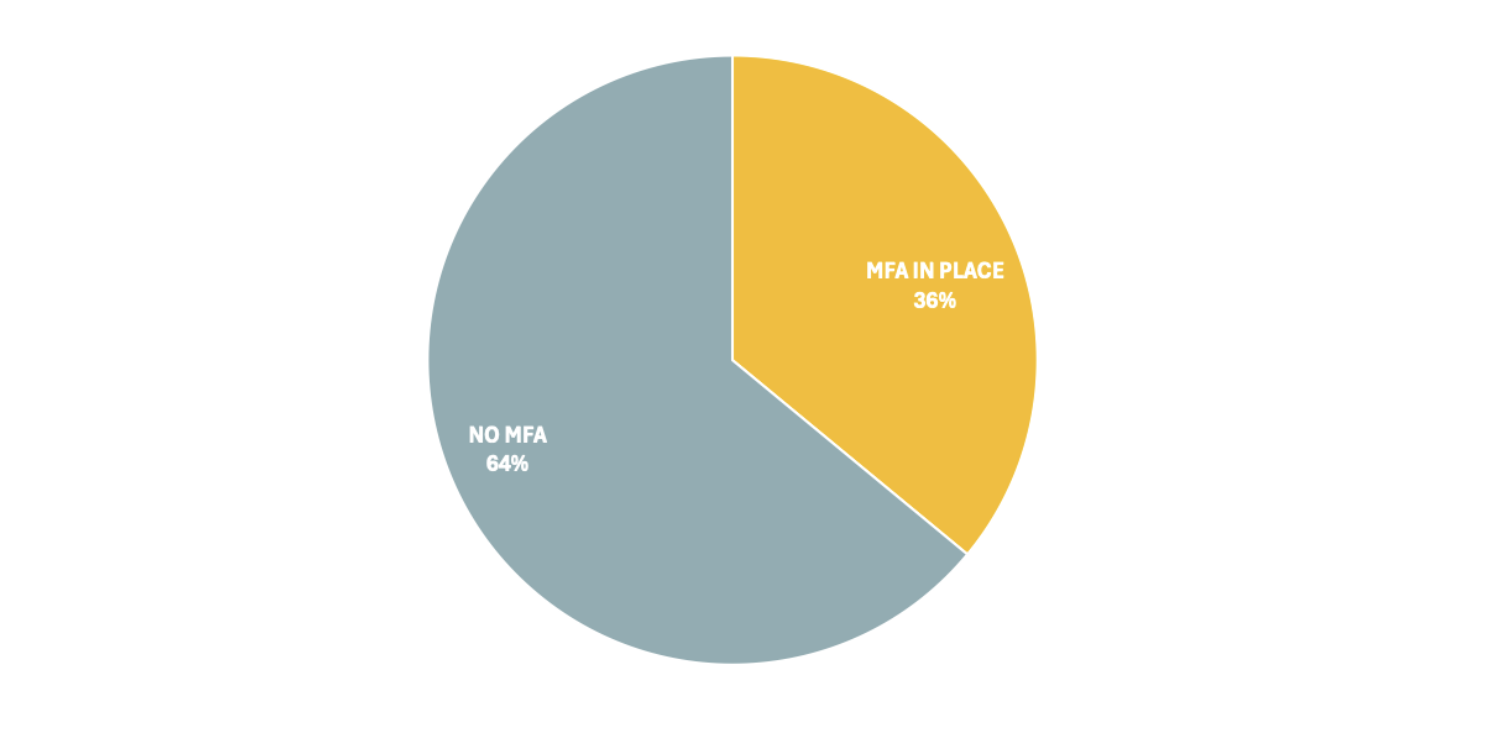

MFAのカバレッジは今もなお不十分であり、しかもMFAの迂回が広く普及している

BECの被害者のうち、アカウントがハッキングされた時点でMFAを導入していたのはわずか36%でした。

この数字は、それ自体で大きな懸念材料となるものですが、さらに深刻な問題は、MFAを導入していた被害者のうち、攻撃者がMFAによる保護を迂回できたケースが半数以上に上ったということです。

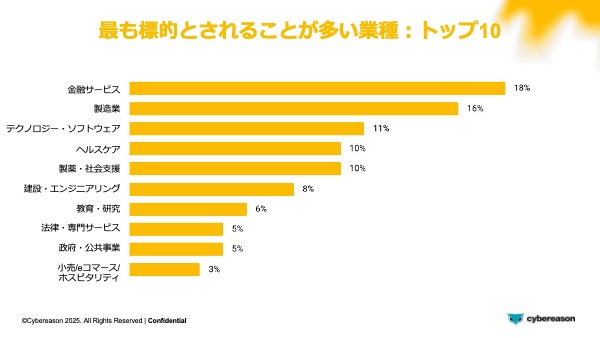

最も標的とされることが多い業種

すべての業種において、売上高が1,100万ドルから1億ドルである企業が最も頻繁にサイバー攻撃を受けています。これは、エンタープライズ規模のリソースを持たずに自らの防御策を成熟させなければならないという、中規模企業が抱えるプレッシャーを浮き彫りにしています。

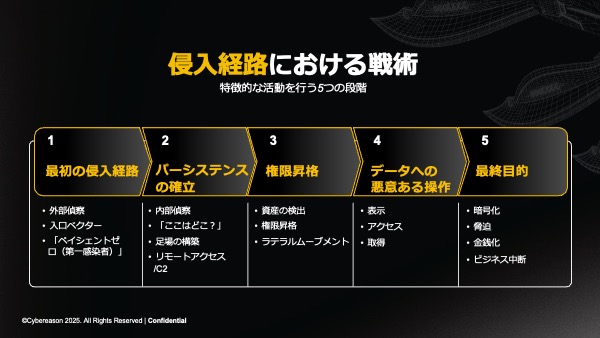

侵入経路における戦術

本レポートでは、侵入経路における5つの段階におけるデータを提供しています。これらの段階には、最初の侵入から、パーシステンスの確立、権限昇格、データ流出、マネタイズ戦術に至るまでが含まれます。注目すべき調査結果は以下の通りです。

- AnyDesk、MeshAgent、ScreenConnectのようなリモートアクセスツールが、パーシステンスを確立するためによく使われていました。

- 権限昇格には、多くの場合、MimikatzやLSASSのダンプ手法が利用されていました。

- データ流出は、主にRCloneやWinSCPのようなユーティリティを使って達成されていました。

- 約5件に1件(18%)のケースで、攻撃者は、Living-Off-the-Landバイナリ(LOLBin)を利用することで、検知の回避、ラテラルムーブメント、ソフトウェア(リモートアクセスツールやマルウェアを含む)の導入を行っていました。

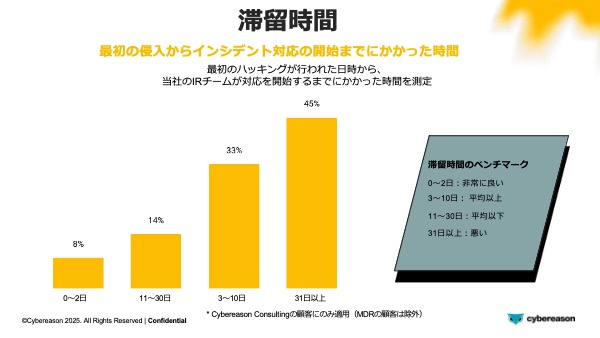

滞留時間について

本レポートにおいて、私たちは、MDRの顧客を除外した上で、滞留時間を測定しました。滞留時間とは、最初のハッキングが行われた日時から、当社のIRチームが対応を開始するまでにかかった時間のことです。その結果、45%のケースで滞留時間が31日を超えていたことが判明しました。これは理想的な状態とは程遠いものです。

多くの場合、遅延は、検知の遅れだけが原因でなく、適切な インシデント対応計画の欠如や、調査を実施するベンダーの選定と採用が困難であることも原因の1つでした。

サイバーリーズンは、セキュリティおよびリスク関連のリーダーに対して、自社のニーズに合ったレジリエンスリテーナーを構築することを強く推奨します。これにより、企業や組織は、新たなインシデントの発生に備えて準備を強化し、かつ効果的な対応を実施するための道筋を示すことが可能となります。

【調査結果レポート】TTPブリーフィング:最前線の脅威インテリジェンス(2025年1月~5月)

この資料は、サイバーリーズンが世界各地のインシデント対応の現場で直接収集した、独自の脅威インテリジェンスをまとめたレポートです。

進化し続けるサイバー攻撃のリアルな実態を把握し、自社のセキュリティ対策を強化するための実践的な洞察を得られる、貴重な情報源としてぜひご活用ください。

https://www.cybereason.co.jp/product-documents/survey-report/13495/