- 2025/06/11

- ランサムウェア

岡山県精神科医療センターのインシデント事例から学ぶ「ランサムウェア対策のポイント」(後編)

Post by : Yuya Imamura

本記事は岡山県精神科医療センターのインシデント事例から学ぶ「ランサムウェア対策のポイント」の後編です。

前編をご覧になっていらっしゃらない方には、「岡山県精神科医療センターのインシデント事例から学ぶ「ランサムウェア対策のポイント」(前編)」を先にご覧になることをお勧めします。

医療機関のランサムウェア対策が困難な理由とは?

前編では、2024年5月に発生した岡山県精神科医療センターのランサムウェア被害について、後日公開された調査報告書の内容を基に攻撃手口や被害の概要を紹介しました。

今回は後編として、同様のインシデントを防ぐために医療機関が取るべき対策について考察します。

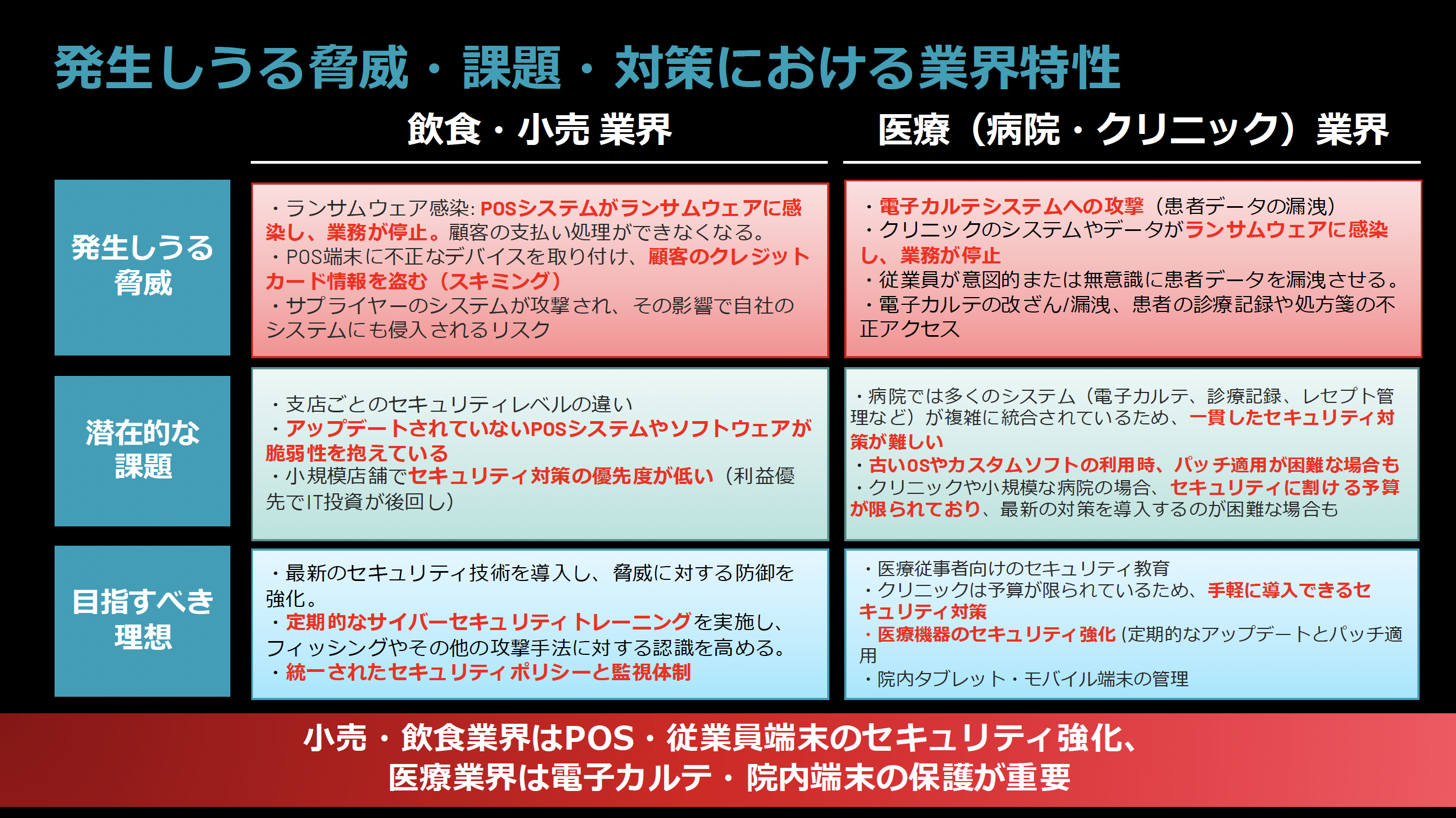

医療機関は、システムの停止がそのまま人命の危険に直結するため、攻撃者にとって「身代金を脅し取りやすい標的」と見なされがちです。特に電子カルテシステムが停止すると診療業務に深刻な影響を及ぼすため、まずは電子カルテシステムの防御を最優先すべきです。電子カルテには個人情報が集約されているため、情報漏えいのリスクも高く、慎重な対応が求められます。

しかし、病院では診療科や部門ごとに異なるシステムが導入されることが多く、統一したセキュリティポリシーの適用が難しいという課題があります。中には、古いOS上で稼働しているためにパッチ適用が困難なシステムも存在し、ブラックボックス化しているケースも少なくありません。

大規模な病院であれば、こうした課題に対処するためのセキュリティ投資が可能ですが、クリニックや小規模な病院では、セキュリティ対策に割ける予算が限られており、最新の脅威に対応する製品やサービスの導入が難しい場合もあります。

実効性のあるセキュリティ対策とは?

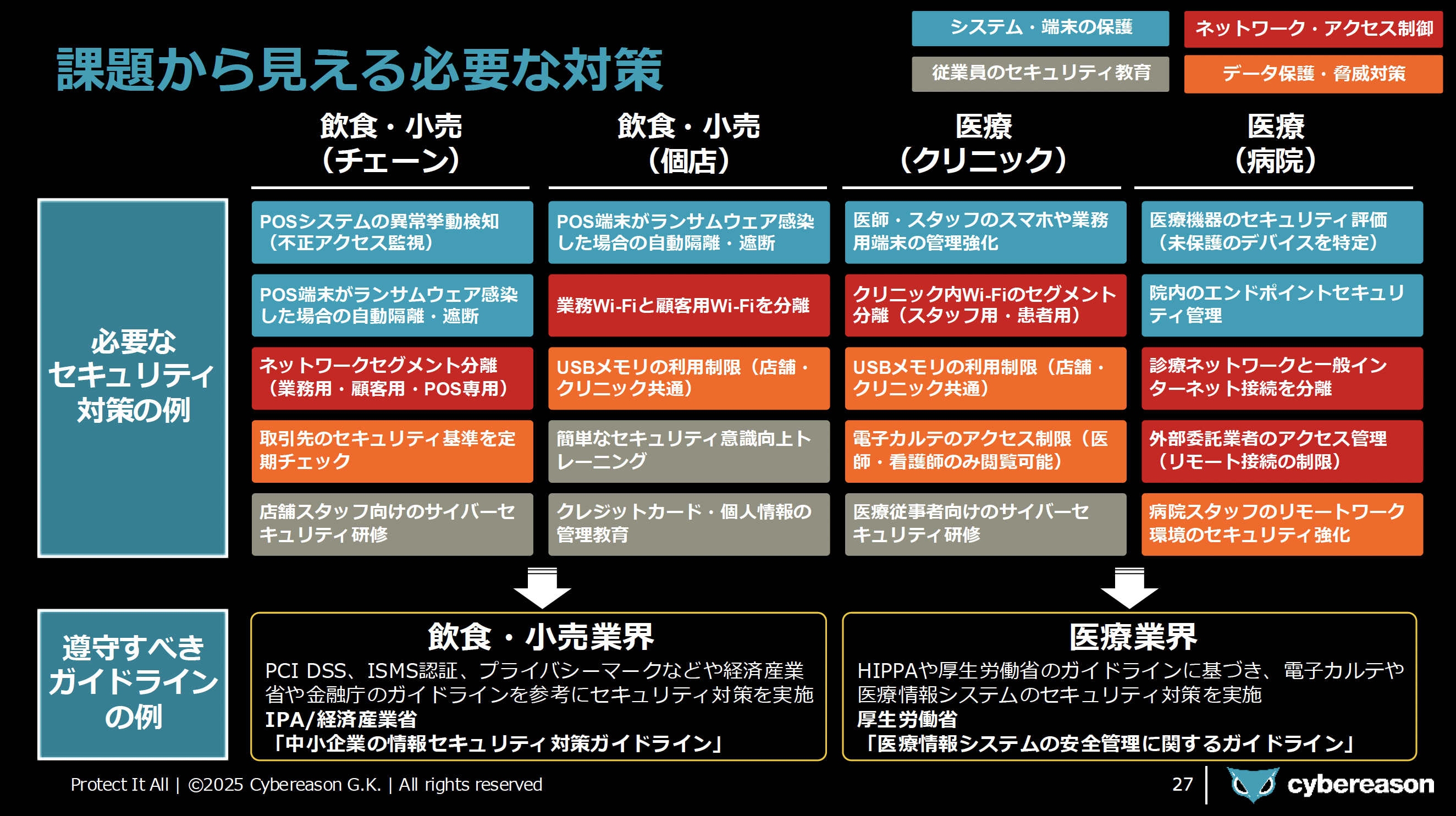

こうした課題を根本的に解決するためには、多面的な取り組みが必要です。まずは、部門ごとに導入・運用されているシステムの棚卸を行い、脆弱性を抱える機器やシステムが院内に存在しないか定期的にチェックする資産管理が不可欠です。また、院内で利用されているPCやタブレットなどのエンドポイント端末のセキュリティ対策も見直す必要があります。

ネットワークについても、外部からの侵入や不審な通信を監視する仕組みは必須です。場合によっては、電子カルテシステムなどが稼働する診療ネットワークとインターネット接続環境を完全に分離することも検討すべきでしょう。さらに、医療従事者のサイバーセキュリティに対するリテラシーを高めるための教育も重要です。

これらの施策を効果的に進めるためには、まずは厚生労働省が提供する「医療情報システムの安全管理に関するガイドライン」を参照することが有益です。このガイドラインには、情報機器の棚卸や脆弱性管理、不正な通信の検知・遮断・監視、不正ソフトウェア対策など、医療機関が行うべきセキュリティ対策が網羅されています。

CybereasonのEDR/NGAV製品がもし導入されていたら……? / 高度な攻撃に対応するための製品選定

厚生労働省の「医療情報システムの安全管理に関するガイドライン」では、ゼロトラスト思考に基づく不正な通信の検知や、EDR(Endpoint Detection and Response)および振る舞い検知によるマルウェア対策も有効と記載されています。これらの対策を実現するためには、適切なセキュリティ製品の導入が重要です。

例えば、CybereasonのEDR製品や次世代アンチウイルス(NGAV)製品は、マルウェアの初期侵入を高い確率で検知・阻止し、万が一侵入を許してしまった場合でも、迅速にその存在を検知して除去することが可能です。これにより、医療機関のシステムを守るための強力な防御が提供されます。

また、今回のインシデントのケースで利用されていた、攻撃者が認証情報を窃取するために悪用するツール(例:Mimikatz)についても、検知・防止の可能性が高まります。これにより、医療情報システムの安全性がさらに強化されます。

さらに、サイバーリーズンの場合は、攻撃者がシステムを暗号化しようと試みた場合でも、暗号化プロセスが動作する際に予測型ランサムウェア対策で防御することが可能です。万が一暗号化を許してしまった場合でも、シャドウコピーからデータを復旧できる機能を備えており、データの安全性を確保します。タンパリング機能を持つソリューションであれば、今回のようなウイルス対策ソフトを削除され、管理者権限を悪用された試みも防止できたのかもしれません。

既に発生したインシデントについて「たられば」を語るのは適切ではないかもしれませんが、適切にセキュリティ製品を導入していれば、今回の被害についても最小限に抑えることができた可能性は高いのではと考察することも可能です。医療機関のみならず、最新のランサムウェア攻撃の手口に確実に対処したいと考えている企業・組織は、こうした最先端のセキュリティ製品の導入を検討することを強くお勧めします。

サプライチェーン攻撃対策ガイド ~インシデントに備えて対策すべき経営リスクとは~

企業経営者の中にはいまだに「報道される事案は大手企業がほとんどなので、うちのような中堅・中小規模には関係がない」と考えている方も少なくないかもしれません。

しかし実際には、「サプライチェーン攻撃」と呼ばれる攻撃手法の多用によって、中堅・中小規模を敢えて狙った攻撃が近年多発しており、多くの被害が発生しています。

本資料では、中堅・中小企業がインシデントに備えて対策すべき「4つの経営リスク」についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/11005/