- 2022/04/05

- セキュリティ

サイバーリーズン、2022年のMITRE ATT&CK®評価で100%の防御率、可視性、リアルタイムの保護を達成

Post by : Meg O'Leary

MITRE EngenuityのATT&CK® Evaluations for Enterpriseは、セキュリティソリューションの有効性を測定するための事実上の権威となっています。これは、高度な持続的脅威(APT)に対する攻撃の進行を模倣した実稼働環境のシナリオに沿って、ソリューションを評価するものです。

2022年のATT&CKの評価結果の発表に伴い、多くのベンダーがその結果の良いところだけを取り上げ、自社製品が最も良く見えるように、そのデータを巧みに解釈しようと躍起になっています。しかし、サイバーリーズンはここに、この評価結果を偽ることなく、ありのままにご紹介します。

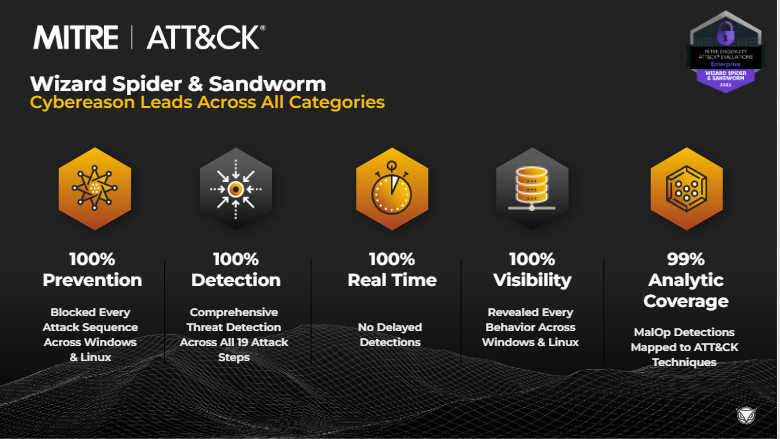

Cybereason、ほぼすべての評価項目で100%のスコアを達成

- 100%の検知率:Cybereasonは、WindowsとLinuxの両方で、9種類の攻撃シーケンスを100%検知して防御しました。

- 100%の可視性:Cybereasonは、WindowsとLinuxの両方で、109件の異なる攻撃行動を100%可視化しました。

- 100%のリアルタイム保護:Cybereasonでは検知の遅延件数はゼロでした。

- 99%の分析カバレッジ: Cybereasonの検知は、ほぼすべての主要なATT&CK手法に対応付けられました。

- 最小限の設定:Cybereasonは、最小限(3%未満)の設定変更で、即座に利用できる保護を提供しました。

ATT&CK評価のラウンド4では、SandwormやWizard Spiderのような脅威アクターによる高度な攻撃手法に対する当社のNGAV製品「Cybereason NGAV」およびEDR製品「Cybereason EDR」それぞれの機能の有効性が証明されました。また、Cybereason XDR Platform※が、AI駆動型の防御、検知、予測応答保護を実現するものであり、高度な脅威を攻撃の初期段階で特定しブロックすることも証明されました。

※ 「Cybereason XDR Platform」はCybereasonプラットフォームの呼称であり、「Cybereason XDR」は、2022年夏より日本市場向けに提供を開始する予定です。

4年間にわたるATT&CK評価の結果は、サイバーリーズンのソリューションがATT&CKフレームワークに直接対応することで、高度な脅威アクターの戦術、技術、手順(TTP)の比類ない検知をいかに実現しているかを証明しています。AI駆動型のCybereason XDR Platformが実現する「設定要らず」の優れた有効性とは、導入時にソリューションの設定をほとんど変更する必要がないことを意味します。企業や組織は、巧妙なサイバー攻撃を阻止するための卓越したリアルタイムの防御および検知機能と、自動化されたワンクリックの予測応答オプションがもたらすメリットを直ちに享受できるようになります。

Mitre EngenuityのATT&CK評価と企業

ますます多くの企業や組織が、自社の脅威検知戦略をATT&CKフレームワークに対応するようになっています。ATT&CKフレームワークは、攻撃者が用いる広範な種類の手法を、防御者としての企業や組織が理解できるようにするための共通言語を提供するものです。これらの手法は、初期アクセスの獲得、権限の拡大、アカウントクレデンシャルの窃取、標的となったネットワーク内でのラテラルムーブメント、そして最終的には機密データの流出や重要な業務の妨害を目的としています。

MITRE EngenuityのATT&CK評価は、重大な被害が発生する前に悪意ある行動を特定し把握した上で、それに対応するために必要な時間を短縮するという同じ課題に対して、複数のベンダーがどのようにアプローチしているかを明らかにします。当社では次のような理由から、この結果は、実稼働環境下でのCybereasonの有効性を証明していると考えています。

- AI駆動型のCybereason XDR Platformは、ネットワーク全体における行動テレメトリー(幅広いデバイスタイプ、ユーザーID、アプリケーションスイート、クラウドワークロードなど)を相互に関連付けることで、攻撃を早期に特定します。

- Cybereason MalOp™は、複雑なクエリを必要とせずに、根本原因から完全な攻撃ストーリーを即座に提供することで、平均検知時間(MTTD)と平均対応時間(MTTR)を短縮します。

- Cybereasonは、MITRE ATT&CKのすべての評価カテゴリにおいて、大量の分析も関連性のない大量のアラートも必要としない、実用的な検知と予測的な対応を実現します。

サイバーリーズンとMITRE CTID、共同で「攻撃フロープロジェクト」を実施

また、サイバーリーズンは、MITREのCenter for Threat-Informed Defense (CTID)と協力することで、「攻撃フロープロジェクト」に取り組んでいます。これは、防御能力を向上させるために、攻撃者の一連の振る舞いを記述するための共通データフォーマットを開発しようとするプロジェクトです。

攻撃フロープロジェクトの目標は、攻撃者の一連のアクションとコンテキストに関する機械的に読み取り可能な表現を、それらのアクションや資産に関する具体的な記述属性と共に生成することです。これは、フローそのもの、アクションのリスト、資産のリスト、ナレッジプロパティのリスト、アクションと資産間の因果関係のリストという5つの主要オブジェクトから構成されています。

サイバーリーズンは、研究参加者としてCTIDに参加することで、MITRE EngenuityのATT&CK フレームワークのさらなる進化をサポートするための研究開発を行っています。サイバーリーズンとCTIDは、攻撃者が採用しているスパイ戦術や、複雑な脅威の防御、検知、対応に関する対抗手段の進歩に関する詳しい情報を防御者に提供することを目的として活動しています。

ホワイトペーパー「MITRE ATT&CKを使用してクローズドループ式のセキュリティプロセスを作成する5つの段階」

このホワイトペーパーでは、MITER ATT&CKを使用してクローズドループの戦術的なセキュリティ対策を実施するために参考にすべき、重要な5つの段階について説明します。

https://www.cybereason.co.jp/product-documents/white-paper/3259/