- 2025/07/04

- 脅威分析レポート

【脅威分析レポート】Rhadamanthysスティーラーを配布する著作権侵害通知を装ったフィッシング攻撃、欧州を標的に活動中

Post by : Cybereason Security Services Team

サイバーリーズンでは、影響力のある新たな脅威、重要な脆弱性、および攻撃者によるキャンペーンに関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

今回のレポートでは、情報窃取型マルウェアの1つであるRhadamantysスティーラーの亜種を配布する、著作権侵害通知をルアーとして使用するフィッシング攻撃を取り上げます。

現在の状況

Cybereason Security Servicesは、中央および東ヨーロッパを標的とした、著作権侵害通知を装うルアー(疑似餌)を使用したフィッシングキャンペーンを観測しました。この攻撃には、DLLサイドローディング手法を利用して導入されるRhadamantysスティーラーの亜種が含まれています。攻撃者は、正規のPDFリーダーによるDLLローディング動作を悪用することで実行フローを乗っ取り、信頼できるプロセス内でステルス的にコードを実行します。本レポートでは、今回観測されたキャンペーンの詳細を紹介すると共に、Rhadamantysローダーについて分析します。

影響

サイバーリーズンのGSOC(グローバルセキュリティオペレーションセンター)チームは、新しいRhadamanthysスティーラーフィッシングキャンペーンに関連する複数のインシデントを調査しています。これまでの調査により、著作権侵害の通知を装って情報窃取型マルウェアを配布するフィッシングキャンペーンが進行中であることが報告されています。

これらのキャンペーンでは、多くの場合、企業やその法務部門になりすましたメールが使われており、そのメールは「受信者がソーシャルメディアなどで著作権を侵害した」と偽りの主張を行い、コンテンツの削除を要求します。同メールには、通常、DropboxやDiscordなどのサービスでホスティングされているアーカイブへと受信者を誘導するような、悪意あるダウンロードリンクが含まれています。

今回のキャンペーンでは、新たに登録されたドメイン経由で、Mediafireでホスティングされているアーカイブへとリダイレクトするようになっていました。アーカイブを開き、それに含まれているファイルを実行すると、正規の実行ファイルによるDLLサイドローディングを含む感染チェーンが頻繁にトリガされます。Check Point Research社は、以前、3大陸にまたがる国々を標的とした「CopyRh(ight)adamantys」と名付けられたキャンペーンを記録しています。

また、Cisco Talos社は、台湾を標的としたキャンペーンにおいて、LummaC2とRhadamanthysの両方を配布するために同様の著作権侵害通知を装ったルアーが使用されていることを確認しています。さらに最近、Morphisec Threat Labsは、新たなリモートアクセス用のトロイの木馬であるResolverRATを特定しました。

このトロイの木馬は、サイバーリーズン、Check Point、Cisco Talosが文書化した手法をミラーリングしており、ペイロードの配信、電子メールで取り上げているフィッシングルアーのテーマ、およびバイナリの再利用において、明らかに重複しているようなキャンペーンを通じて配布されていました。

2025年4月初頭以来、サイバーリーズンでは、下記の欧州諸国において、同じ著作権侵害通知を装うルアーを観測しています:アルバニア、オーストリア、ブルガリア、ドイツ、ギリシャ、ハンガリー、アイルランド、イスラエル、イタリア、ポーランド、ポルトガル、ルーマニア、スロバキア、スロベニア、スペイン、英国。

しかし、これ以降のキャンペーンにおいては、さらに多くの国が標的となる可能性があります。

▲現在確認されているRhadamanthysフィッシングキャンペーンにおける欧州の標的国

このようなキャンペーンは、地域に固有の言語で書かれた、人々の恐怖心を煽るような、高度にローカライズされたフィッシングメールを利用することで、信頼性とユーザーエンゲージメントを高めています。攻撃者は、検知を回避するためにさまざまな手法を使用しています。これには、コードの難読化、シェルコードの暗号化、リソースデータへの悪意のあるコードの隠蔽、ファイルサイズの拡大などが含まれています。パーシステンスのメカニズムには、多くの場合、Windowsレジストリの実行キーの変更が含まれています。また、異なるマルウェアファミリーを配布するキャンペーン間で、類似したフィッシングインフラや配信メカニズムが使用されていることは、ツールの共有、アフィリエイトモデルの可能性、または関連する脅威グループ間での協調的な活動を示唆しています。

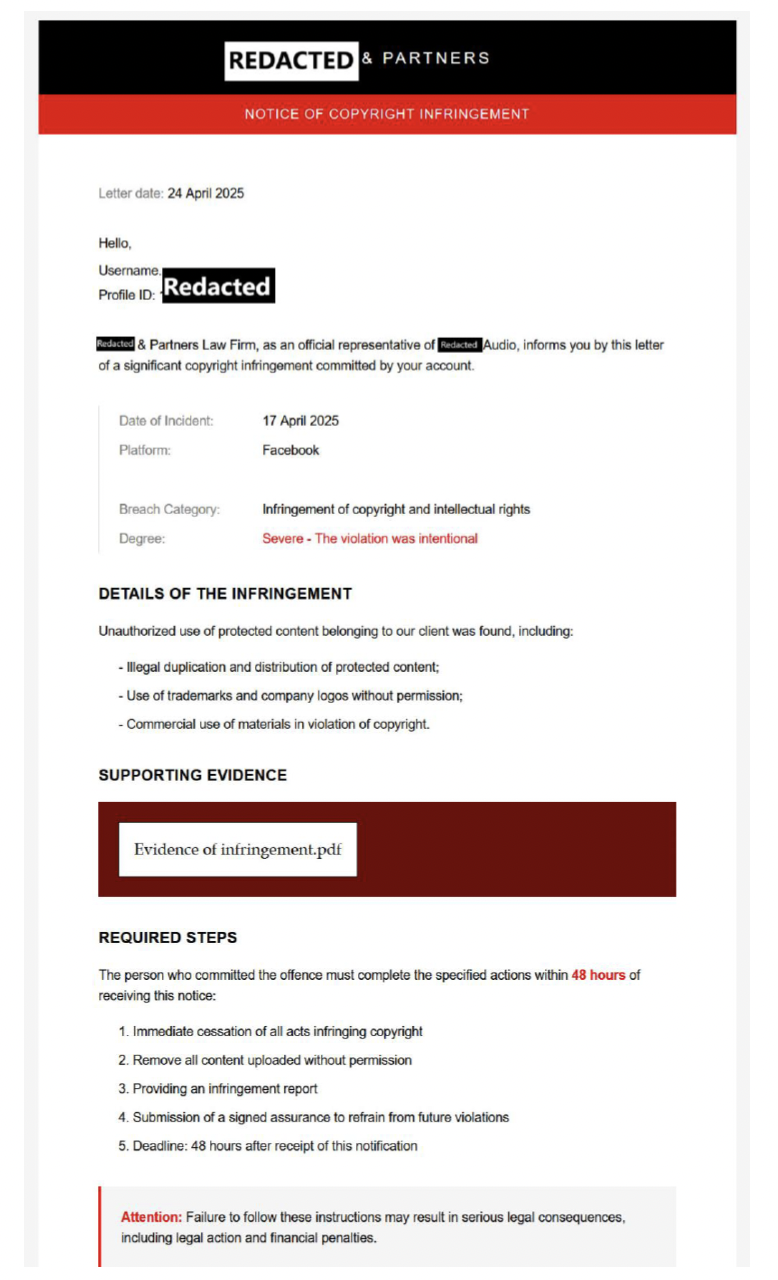

▲報告されたインシデントにおいてRhadamanthysキャンペーンで送られてきたフィッシングメールの例

この電子メールは、受信者を欺くために正規の法律事務所(プライバシーのために編集されています)になりすましてフィッシングを試みるものです。ユーザー名とプロフィールIDは、2025年4月17日現在、ソーシャルメディアプラットフォーム上で深刻な著作権侵害、特に保護されたコンテンツの違法な複製や配布、商標やロゴの無断使用、著作権に違反する素材の商業的使用などを行ったとして告発されている、ある組織に属するFacebookページを指しています(これは、フィッシングの標的のリストを作成するために、Webサイトから情報がスクレイピングされた可能性があることを示唆しています)。

このフィッシングメールの主旨は、受信者が48時間以内に指定された行動を取らなかった場合、「法的措置や金銭的な罰則を含む深刻な法的結果」が生じるという脅しです。

このメールの「Evidence of infringement.pdf」という部分は、https://tr[.]ee/a3IIBd(このキャンペーンで観察された他のURL短縮サービスはt2m[.]coとgoo[.]su)のURL短縮リンクにつながるハイパーリンクになっていました。このリンク先は、リダイレクトの連鎖を通じて、最終的な宛先である「https://kiteaero[.]net/?u=https://www.mediafire[.]com/file_premium/p0n1kb5cjg81o89/Proof_of_copyright_infringement/file」へと解決されました。

注目すべきは、Cloudflare CDNでホストされている新規登録ドメインであるkitearo[.]netが、ファイルホスティングWebサイトであるMediafireからアーカイブをダウンロードするようユーザーをリダイレクトしていたことです。このリダイレクトに使用されており、サイバーリーズンの調査結果として特定されたその他のドメインは、本レポートのIOCセクションで紹介しています。

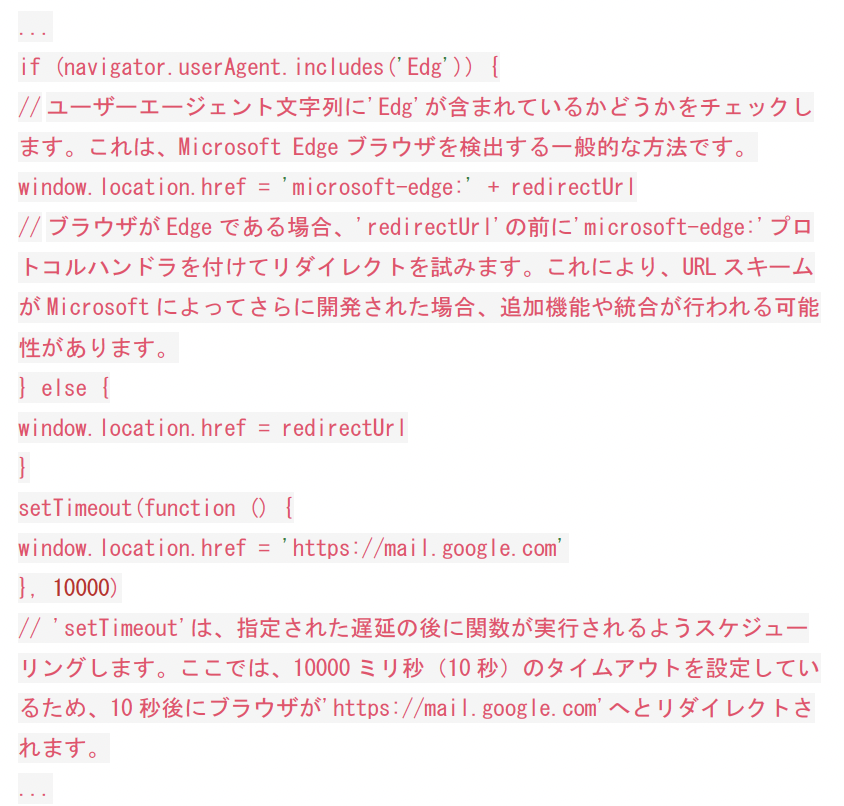

サイバーリーズンは、当該HTMLページを調査したところ、リダイレクトチェーンを処理し、最終的なMediafireのリンクにさらなる難読化を採用していることに加えて、ページに埋め込まれたJavascriptがユーザーエージェント文字列をチェックした上で、MicrosoftのEdgeブラウザ経由で接続を強制していることを確認しました。

▲https://kiteaero[.]netに埋め込まれたjavascriptを含むHTMLページの抜粋と、サイバーリーズンが追加したcodeblockコメント

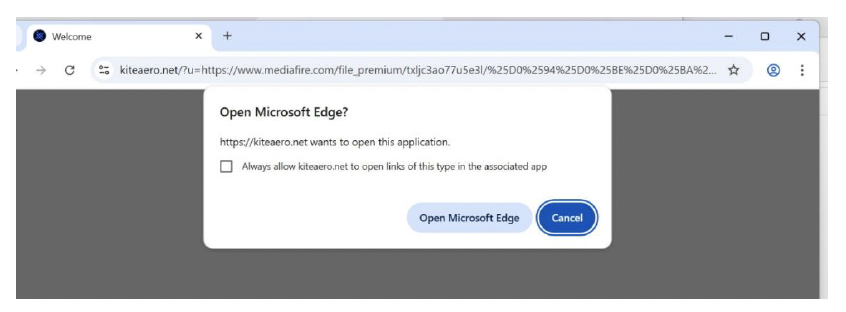

これにより、現在Edgeを使用していないユーザーは、以下のブラウザのプロンプトからブラウザを開き、確認されれば自動的にファイルをダウンロードするよう促されます。10秒後に、このページはmail.google.comへとリダイレクトされますが、これはおそらくユーザーによるさらなる疑念を避けるためだと思われます。

▲ページ上の’microsoft-edge:’プロトコルハンドラにより、強制的にMicrosoft Edgeプロンプトを開く

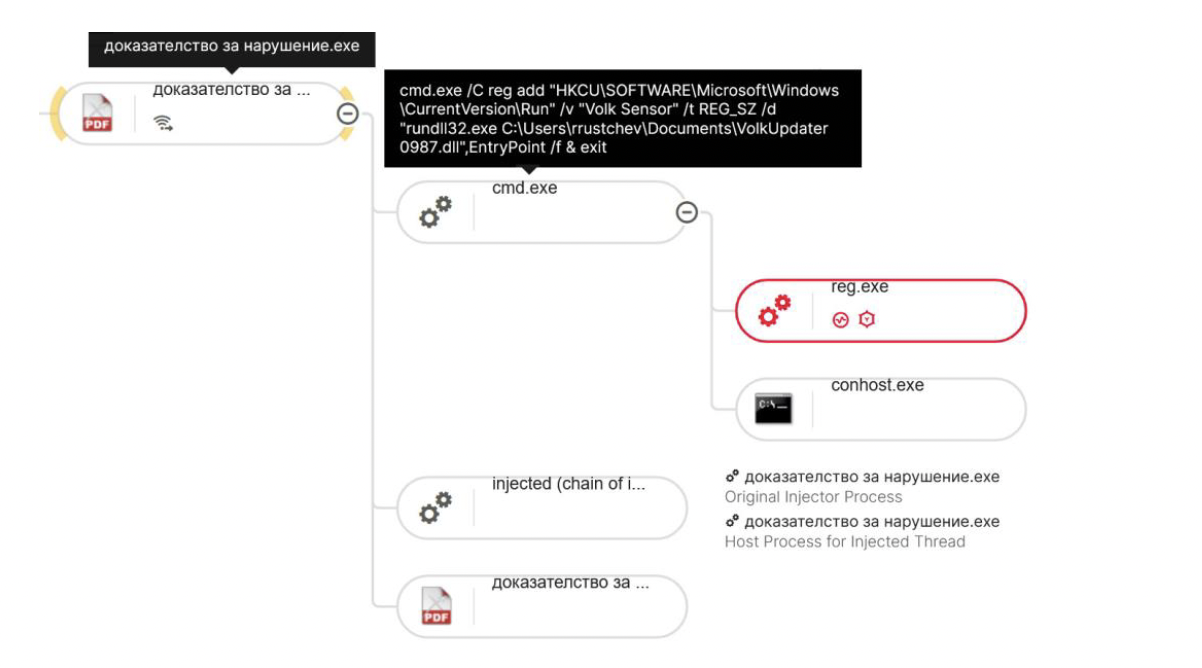

ダウンロードされたアーカイブには、フィッシングルアーと一致するようにリネームされた正規のHaihaisoft PDF Readerの実行ファイル(例:Proof_of_copyright_infringement.exe)と、msimg32.dllと名付けられた悪意あるDLLが含まれています。このDLLは、DLLの検索順序の乗っ取りを通じてPDFリーダーのプロセスへとロードされ、アプリケーションの動作を悪用することで、同アプリケーション自身の起動ディレクトリからDLLを不正にロードさせます。一度実行されると、このマルウェアはAutorunレジストリキーを介してパーシステンスを確立し、最終的なペイロードであるRhadamanthysスティーラーのダウンロードへと進みます。

Rhadamanthysの攻撃フロー図

▲Rhadamantysローダーの実行に関連する攻撃フロー図:脅威アクターは、DLLサイドローディング技術を悪用することで、悪意あるDLLの実行を達成した後、パーシステンスの確立とインフォスティーラーのダウンロードを実現する

主な調査結果

- リダイレクトを含むフィッシングルアーメールを介した感染チェーン:攻撃者は、サイズの大きなZIPアーカイブのダウンロードにつながるリダイレクトリンクを含むフィッシングメールを通じて、被害者をおびき寄せます。これらのアーカイブには通常、正規のPDFリーダー、悪意あるDLL、そしておとり文書が含まれています。悪意あるDLLの実行は、DLLサイドローディングを通じて達成されます。DLLサイドローディングとは、信頼されたアプリケーションを利用して悪意あるコンポーネントをロードする行為です。

- インフォスティーラーマルウェアの導入: Rhadamanthysスティーラーは、被害者の端末上に導入されると、ハッキングされたシステムから、保存されているさまざまなタイプの認証情報や機密情報を不正に収集した上で、それらを流出させます。

- このキャンペーンではマルチメディアの専門家が標的となる:写真、ビデオ、音楽などのマルチメディアコンテンツを扱う個人は、このキャンペーンの標的となる可能性があります。サイバーリーズンは、下記の証拠に基づいて、そのように考えています。

- 著作権侵害を通知するフィッシングルアーは、マルチメディア分野で働く人々にとって非常に関連性が高く、かつ信憑性が高いものです。サイバーリーズンが追跡しているフィッシングルアーは、特にフラグを立てられたマルチメディアコンテンツについて言及しています。

- このキャンペーンは、標的が特定のDLLに依存しているマルチメディアツールを持つことが予想されるシナリオを利用しています(例:ffmpeg.dllのように、ビデオ、オーディオ、画像を含むマルチメディアファイルを処理するために設計されたライブラリやツールで構成されるオープンソースソフトウェアスイートに含まれているDLL)。

- このような個人は、請負業者やフリーランサーとして雇われることが多く、企業のネットワークや認証情報へのアクセスを許可されることがあります。このような個人をハッキングすることで、攻撃者は、当該個人を雇用している組織内の機密情報や、システムにアクセスするための入り口を入手できるようになります。

- フリーランサー、請負業者、小規模なクリエイティブチームは、マルチメディア業界では一般的な役割ですが、これらのユーザーは、EDR(Endpoint Detection and Response)システムのようなエンタープライズグレードのセキュリティ保護を持たない場合があります。

- マルチステージシェルコードを含むローダー:このマルウェアは、マルチステージのシェルコードを実行する洗練されたローダーを採用しています。このシェルコードには、API関数ポインタの動的解決、Heaven’s Gate手法の使用、ユーザーモードのAPIフッキングをバイパスするための間接的なシステムコールなど、高度な回避手法が組み込まれています。

- サイバーリーズンによる悪意ある活動の検知:Cybereason Defense Platformは、この攻撃における複数の段階を特定した上で警告を発行します。これには、実行中に使用されるパーシステンスメカニズムやプロセスインジェクション手法の検知が含まれています。これにより、迅速なインシデント対応と脅威がもたらす影響を軽減することが可能となります。

Rhadamanthysマルウェアの分析

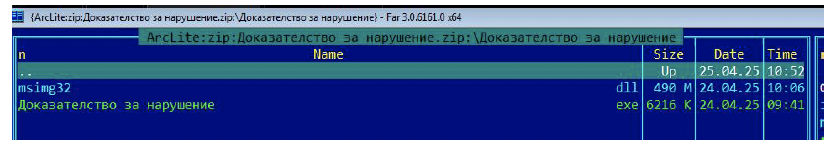

このセクションでは、ブルガリア語のフィッシングルアーであるДоказателство за нарушение.zip(英語では「Proof of infringement」、日本語では「侵害の証明」と訳される)を分析します。

このアーカイブには、Доказателство за нарушение.exeという名前の無害なPEファイル(正規のHaihaisoft PDF Reader)、悪意あるDLL(msimg32.dll)、そして「おとり」となるバイナリファイルという3つのコンポーネントが含まれています。

バイナリのサイズが大きく(最大500MB)、圧縮性が低いため、結果としてアーカイブはかなり大きなサイズとなります。このため、一部のセキュリティソリューション、特に電子メールやネットワークの防御機能が、このアーカイブを詳細な検査からスキップするかまたは拒否する可能性があります。このような振る舞いは、サイズの大きなペイロードの分析を制限するファイルサイズしきい値を利用した、回避手法の1つとして悪用される可能性があります。

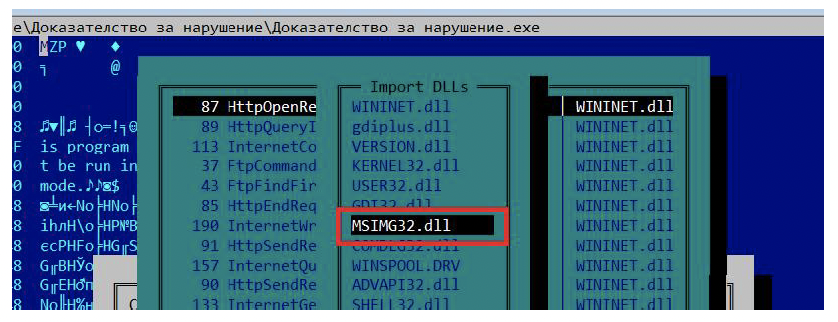

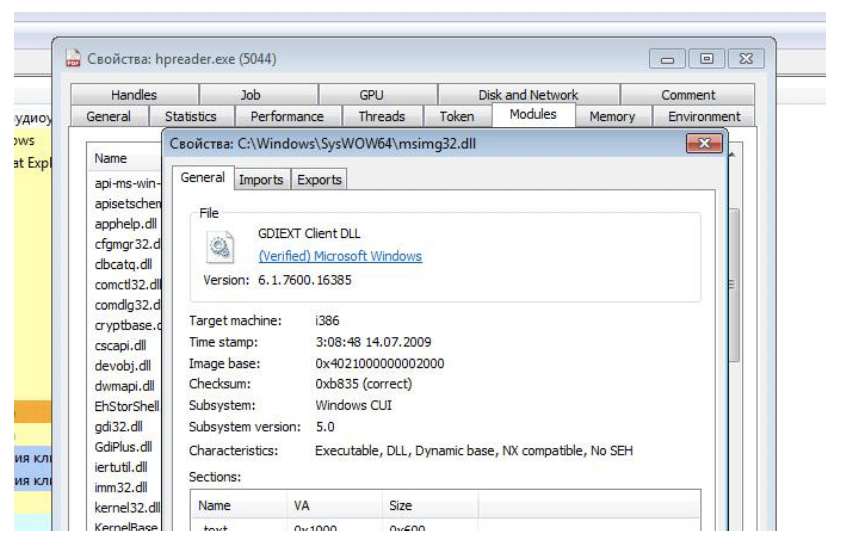

フォルダ内にあるDLLは、悪名高いPDFリーダー(最終更新は2017年10月)の実行時にサイドローディングされます。DLLサイドローディングは、以前、Lummaスティーラーを配布する同様の攻撃でも確認されています。この動作は、「アプリケーションのインポートテーブルがDLL名を参照すると、WindowsローダーがデフォルトのDLL検索順序に従って、当該アプリケーションが存在しているディレクトリから検索を開始した上で当該DLLをロードすること」として定義されます。

これはよくある手法の1つであり、実行フローを乗っ取り、実行ファイルと同じフォルダから悪意あるDLLをロードして悪意あるコードを実行するものです。つまり、この動作は、Windowsディレクトリのような信頼できる場所からDLLをロードするのではなく、当該DLLが実行ファイルと同じフォルダから削除された場合に発生します。

この攻撃を再現するために、私たちは、当該DLLをPDFリーダーと同じフォルダに保存することで、無害なDLLがロードされないようにしました。DLLサイドローディング攻撃の詳細については、下記のブログ記事をご覧ください。

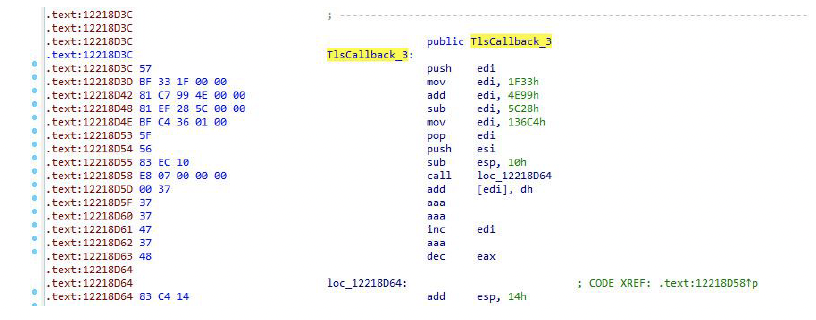

このDLLの静的分析によると、当該DLLには2,000以上のエクスポートされた関数と3つのTLSコールバックが含まれています。特に、最後のTLSコールバックは非常に不審に見えます。それは一定の操作を採用しているため、直ちに疑いが生じます。

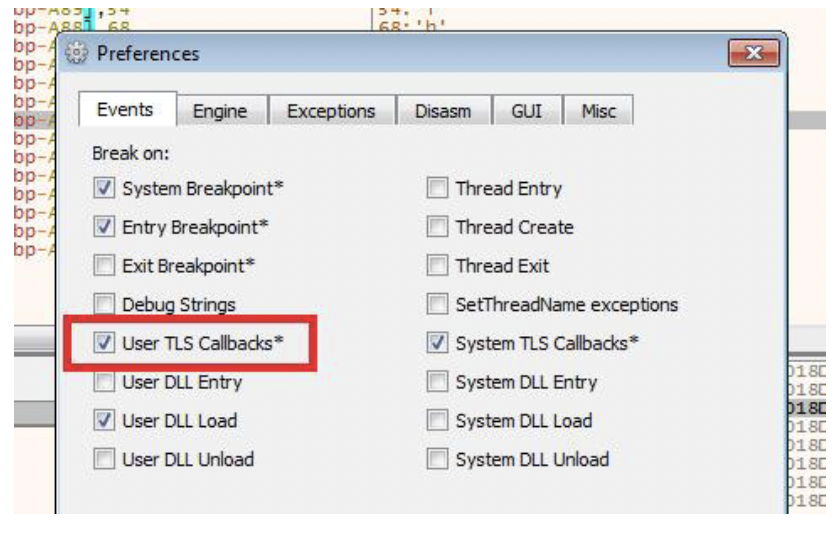

これは、この振る舞いを完全に理解し、調査を継続するためには、さらなる分析が必要であることを示唆しています。x64dbgのような動的分析ツールは、特にTLSコールバックにブレークポイントを設定する場合に便利です。分析を行う際に、これらのTLSコールバックを見落とさないことが重要となるからです。

Windows OSは、スレッドが使用するデータの初期化とクリーンアップを行う場合に、TLSコールバックを使用します。TLSコールバックは、攻撃者が悪意あるコードを隠し、プロセスのエントリポイントが実行される前にそのコードを実行するためにも使われます。

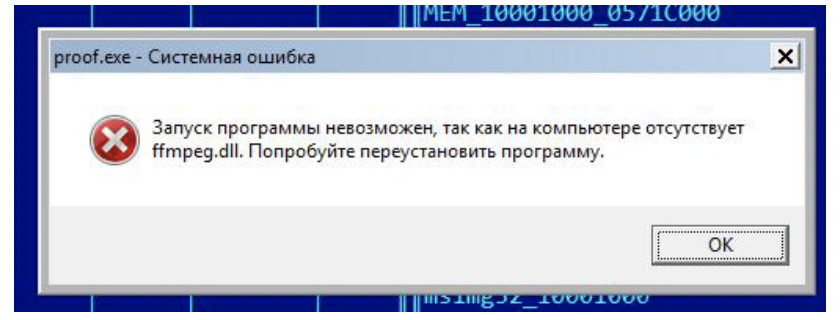

実行可能ファイルを実行すると、DLL(ffmpreg.dll)が欠落していることが理由で、当該実行ファイルを実行できないことが判明します。

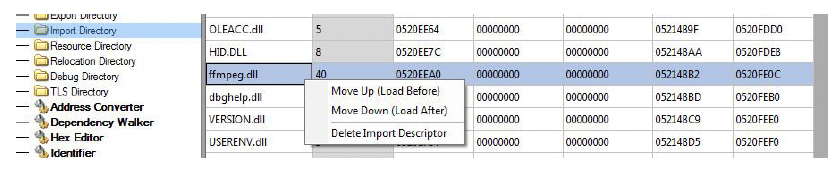

しかし、欠落しているパズルのピースはこれだけではありません。他のDLLも欠落しており、このことはCFF Explorerのようなツールで依存関係を分析することで確認できます。ffmpeg.dllがオンラインで見つかるならば、実行ファイルの機能を回復できる可能性があります。

この欠落しているDLLは、デジタルメディア制作や放送、ビデオ編集、トランスコード、ストリーミングのアプリケーションで広く使用されていることが判明します。前述したように、このフィッシングメールは著作権侵害を主張しており、マルチメディアツール、特にffmpeg.dllに依存しているツールが存在する可能性が高い状況を利用しています。これにより、ルアーとなるメールの信憑性が高まり、実行に成功する可能性も高まります。この攻撃は、このようなソフトウェアが存在するシステム(通常、フリーランサー、請負業者、または小規模なクリエイティブチームによって運用されているシステム)を標的としているようです。そのようなシステムは、EDRのようなエンタープライズグレードの保護が欠けている可能性があるため、マルウェアの実行に対してより脆弱な状態となっています。

依存関係を手動で解決することなく、または必要なソフトウェアをインストールすることもなしに、仮想端末での動的解析を容易にするために、私たちは、インポート記述子を完全に取り除き、当該DLLをスタンドアロンファイルとして保存しました。

このアプローチにより、潜在的に不要な依存関係を排除した上で、攻撃の再現性を高めることができます。

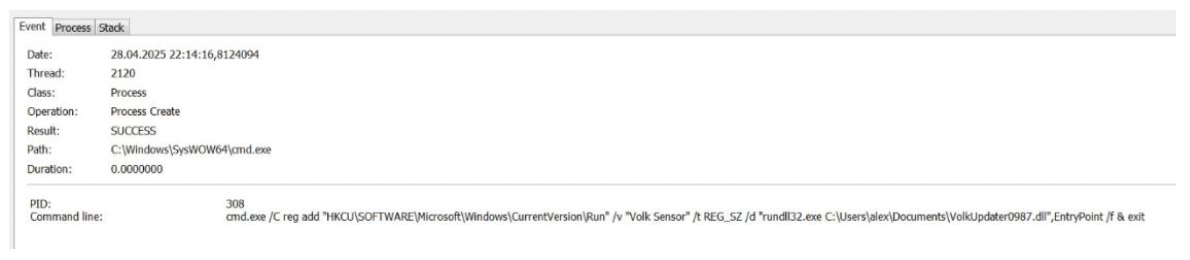

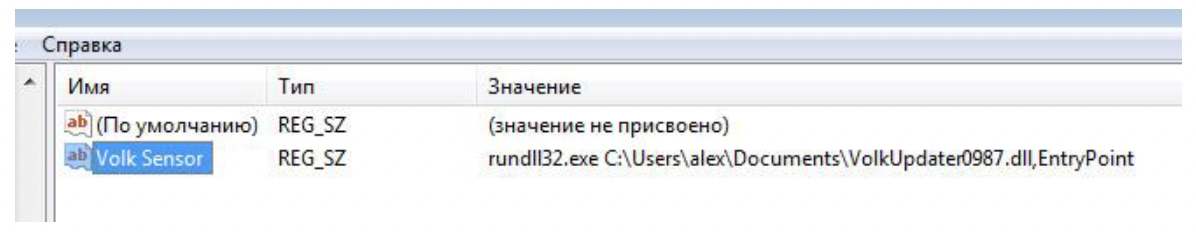

依存関係を追加せずに実行ファイルを実行すると、以前下記の記事で説明したのと同様に、DocumentsフォルダにVolkUpdater0987.dllという名前で当該DLLのコピーが作成されることが確認できます。

また、これにより、reg.exe経由で自動実行キーが追加されることでパーシステンスが確立され、再起動後もこのDLLが生き残るようになります。

見ての通り、当該DLLは下記のコマンドラインで自動起動に追加されます。

注目すべきは、このDLLにはEntryPointエクスポート関数が含まれていないことです。しかし考えてみれば、悪意あるコードはTLSコールバック経由で実行され、標準的なエントリポイントが呼び出される前に実行されるため、EntryPointエクスポート関数は必要ないのです。

VirtualAllocにブレークポイントを配置し、新しく割り当てられたメモリの最初の4バイト(EAXで返されるアドレス)にメモリアクセスすると、実行可能ファイルが見つかりました。

これをディスクにダンプした結果、次のようなペイロードが得られました。

メインプロセスの実行フローをたどると、このペイロードがCreateProcessW経由で自分自身のコピーを作成し、ZwCreateThreadEx経由でリモートプロセスに新しいスレッドを作成していることがわかりました。新しいウィンドウでStartRoutineにアタッチすると、ダンプされた実行ファイル内にあるものと同じエントリポイントにたどり着きます。

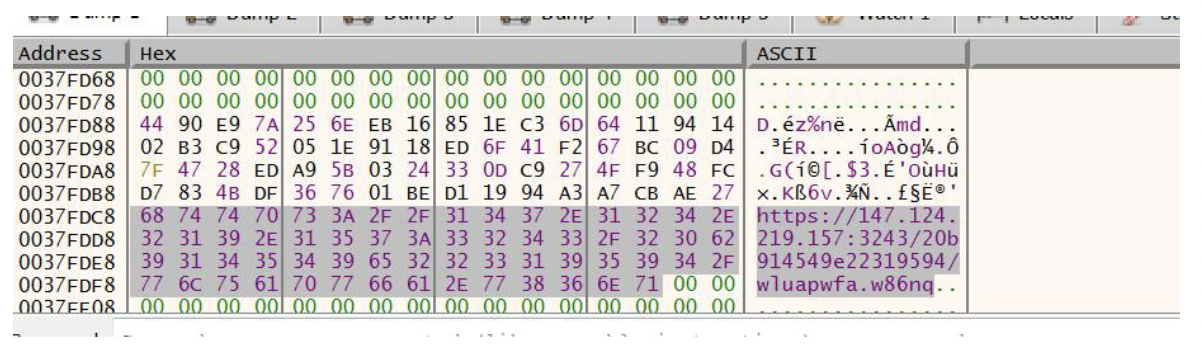

親プロセスは、回避阻止手法を使ってXSモジュールを復号化し、netclientを使用して最終的なスティーラーをダウンロードします。

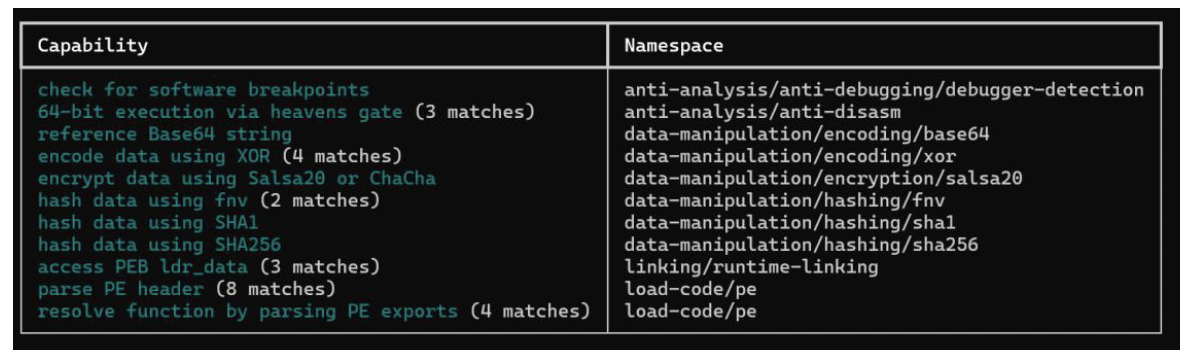

▲URL設定の復号化

シェルコードの能力を静的に迅速に調査するため、私たちはそれを実行ファイルに組み込み、CAPAフレームワークでそれをスキャンしました。これにより、複数の疑わしいインジケーターが明らかとなりました。これには、PEB_LDR_DATA構造体(ロードされたモジュールに関する情報を含むもの)のトラバースや、動的APIの解決によく使用されるPEエクスポートのパーシング、ChaCha20暗号化の利用、Heaven’s Gateフットプリントなどが含まれていました。

間接システムコールの使用

デバッグを続けるには、WinDbgに切り替える必要があります。その理由は、Hendrik Eckardt氏が下記のブログ記事で言及しているように、「x64dbgはそれがサポートしているビットネスしかデバッグできず、両方を同時にデバッグできない」ため、結果としてデバッグセッションが終了してしまうからです。一方、WinDbgはこの移行を段階的に処理し、ファーリターンの直後に命令ポインタを移動します。

WinDbgで下記のコマンドを使うことで、私たちは、すべてのHeaven’s Gateのトレースを見つけることができました。

ここで、02590000と025a0000はアドレス範囲です。ブレークポイントを配置し、実行フローを追うことで、このマルウェアが(EAXレジスタに格納された)システムコール番号を準備し、Windowsカーネルに移行するシスコールコマンドへのジャンプを実行することで、ユーザーモードのフッキングを回避するためによく使われる間接システムコール手法を効果的に実装していることを確認できました。

下記に示すように、マルウェアはEAXレジスタに0x4Dをロードします。これはNtProtectVirtualMemoryのシステムコール番号(すなわちWindows 7上のシステムコール番号)であり、マルウェアは指定されたシステムコール命令アドレスへとジャンプします。

シェルコードで使用されているシステムコール番号の全リストと、それに対応する関数名(一般的にプロセスインジェクション手法で使用されるもの)を下記の表に示します。システムコール番号はOSのバージョンによって異なる可能性があることにご注意ください。

| システムコール番号 | 関数名 |

|---|---|

| 0x0c | ZwClose |

| 0x0e | NtQueryInformationFile |

| 0x15 | ZwAllocateVirtualMemory |

| 0x16 | ZwQueryInformationProcess |

| 0x1b | ZwFreeVirtualMemory |

| 0x23 | ZwOpenProcess |

| 0x30 | ZwOpenFile |

| 0x37 | ZwWriteVirtualMemory |

| 0x38 | ZwCloseObjectAuditAlarm |

| 0x3c | NtReadVirtualMemory |

| 0x4d | NtProtectVirtualMemory |

| 0x4f | ZwResumeThread |

| 0xaa | NtCreateUserProcess |

他のローダーの機能についての詳細は、Cyberason Senior Security Researcher TeamのリーダーであるEli Salemによる下記のブログ記事(特にPART2)をご覧ください:https://elis531989.medium.com/dancing-with-shellcodes-analyzing-rhadamanthys-stealer-3c4986966a88

Cybereasonプラットフォーム

サイバーリーズンは、ローダーのパーシステンスメカニズムだけでなく、スティーラーのプロセスインジェクションや導入の検知にも成功しました。

結論

この記事では、DLLサイドローディング手法を通じて、いかにして正規のPDFリーダーのプロセスが、悪意あるDLLをロードするために悪用されるかを示しました。私たちは、欠落した依存関係が実行の成功を妨げることを示したほか、攻撃シミュレーションを可能にするアプローチについても詳述しました。また、TLSコールバックを使用して実際のDLLエントリポイントの前に悪意あるコードの実行を隠すことや、間接システムコール手法を使用してユーザーモードのフッキングを迂回することなどを通じて、サイバーリーズンが、偵察やプロセスインジェクションの段階で攻撃の検知に成功することを示しました。

サイバーリーズンによる推奨事項

Cybereason Defense Platformを使うと、ディープなコンテンツ検査と振る舞い分析を通じて、DLLサイドローディング攻撃を検知して防御できます。サイバーリーズンでは、下記の措置を行うことを推奨しています。

- Cybereasonプラットフォームで、シグネチャと人工知能(AI)機能を有効にし、両方の機能で「検知および防止」モードを選択すること。

- ユーザーが書き込み可能なディレクトリ(ドキュメント、ダウンロードなど)にあるDLLを使ってrundll32.exeを起動するようなレジストリの自動実行エントリが存在していないかどうかを監視すること。

- サイドローディングに悪用されることが知られている未使用のソフトウェアを削除または制限すること(例:一部のサードパーティ製PDFビューアなど)。

- プロアクティブハンティングを行うには、Cybereason Defense PlatformのInvestigation画面とハンティングクエリを使用して、悪用された可能性のある資産を検索します。この検索結果に基づいて、感染した端末の隔離やペイロードファイルの削除など、さらなる修正措置を実行します。

- 「Block & Prevent」機能を使用して、前述したIoCをカスタムレピュテーションに追加すること。

2025年サイバー脅威予測 〜2024年の主要な脅威の振り返りと、2025年に警戒すべき脅威の予測〜

2024年は新たな感染手法やLinuxを狙った標的型攻撃、生成AIの悪用が注目され、またランサムウェアの後継グループも登場し、攻撃根絶の難しさが浮き彫りとなりました。

本資料では、2024年に顕在化したサイバー空間における脅威の傾向を踏まえ、特に大きな影響を及ぼすと考えられる4つの脅威を2025年のサイバーセキュリティ予測として取り上げています。2024年の主要な脅威を振り返りつつ、2025年に予測されるサイバー脅威について解説します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/12826/