- 2025/10/14

- 脅威分析レポート

【脅威分析レポート】Madgicx Plusの仮面の裏側:Meta社の広告主を標的としたChrome拡張機能キャンペーン

Post by : Cybereason Security Services Team

はじめに

Cybereason Security Servicesでは、最近、悪意ある広範なChrome拡張機能キャンペーンに関する調査を分析しました。このキャンペーンの一部は、過去にDomainToolsにより文書されていました。

同キャンペーンの初期バージョンでは、さまざまなサービスのなりすましが行われていましたが、最新バージョンでは、新たに作成された「おとり」である「Madgicx Plus」(偽のAI駆動型広告最適化プラットフォーム)を通じて、Meta社のプラットフォーム(Facebook/Instagram)の広告主を標的にしています。

この拡張機能は、人工知能を活用してキャンペーン管理を効率化しROIを向上させるツールとして宣伝されていますが、実際にはビジネスセッションの乗っ取り、認証情報の窃取、Metaビジネスアカウントのハッキングを可能にする悪意ある機能を提供するものです。

特筆すべきは、このキャンペーンの初期バージョンで使われていた複数のドメインが、この拡張機能を宣伝するために再利用されている点です。これは、攻撃者が、過去のインフラを再利用しつつ、自らのソーシャルエンジニアリング戦略を新たな標的に適応させようとする傾向を浮き彫りにしています。

重要なポイント

- Meta社の広告主を標的とした現在進行中のキャンペーン:Meta社のプラットフォーム(Facebook/Instagram)向けのAI駆動型広告最適化ツールを装ったWebサイトを通じて、悪意あるChrome拡張機能を配布している新たなキャンペーンが確認されました。

- 「Madgicx Plus」という偽のプラットフォームブランドを名乗る:このキャンペーンでは「Madgicx Plus」のような、実際の広告ツールを模倣した偽ブランド名とマーケティング用語を使用してデジタルマーケターを誘い込み、ハッキングされた拡張機能をインストールさせようとします。

- 偽のツール経由で悪意ある拡張機能を配布:この拡張機能は生産性向上ツールや広告パフォーマンス向上ツールとして宣伝されていますが、実際には二重の目的を持ったマルウェアとして動作するものであり、認証情報の窃取、セッショントークンへのアクセス、アカウントの乗っ取りを可能にします。

分析

■インフラの検出とドメイン分析

このキャンペーンのインフラは、悪意あるChrome拡張機能を配布するために構築された複数のドメインからなるネットワークに依存しています。これらのドメインの多くはCloudflareによる保護を通じて、自らのオリジンを隠蔽していますが、FaviconハッシュやShodanなどのオープンソース情報ツールを用いたさらなる分析を行うことで、プロキシの背後に存在する実際のIPアドレスが明らかになりました。この結果、関連ドメイン、共有ホスティングインフラ、および同キャンペーンの初期バージョンとの関連性を特定することが可能となりました。

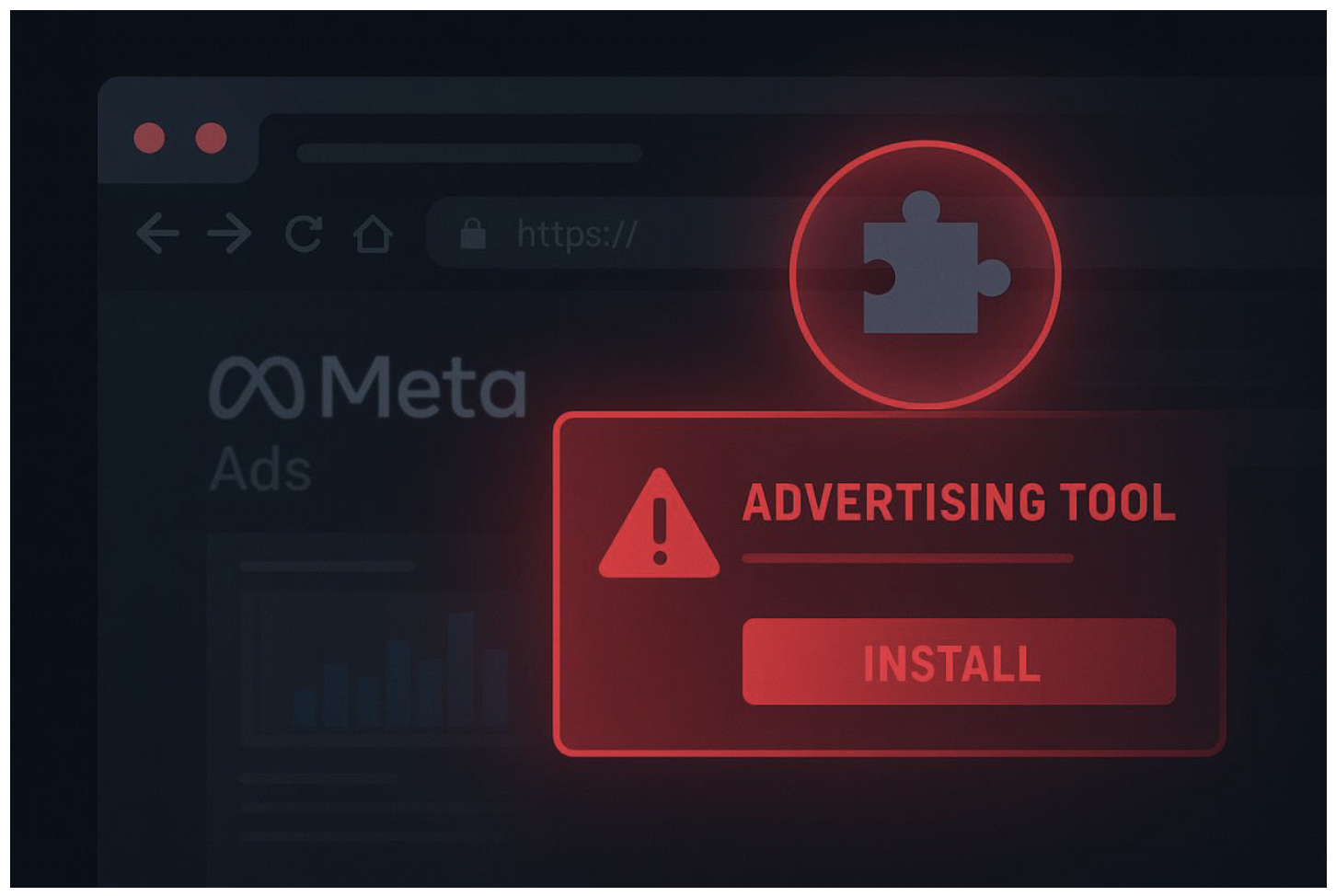

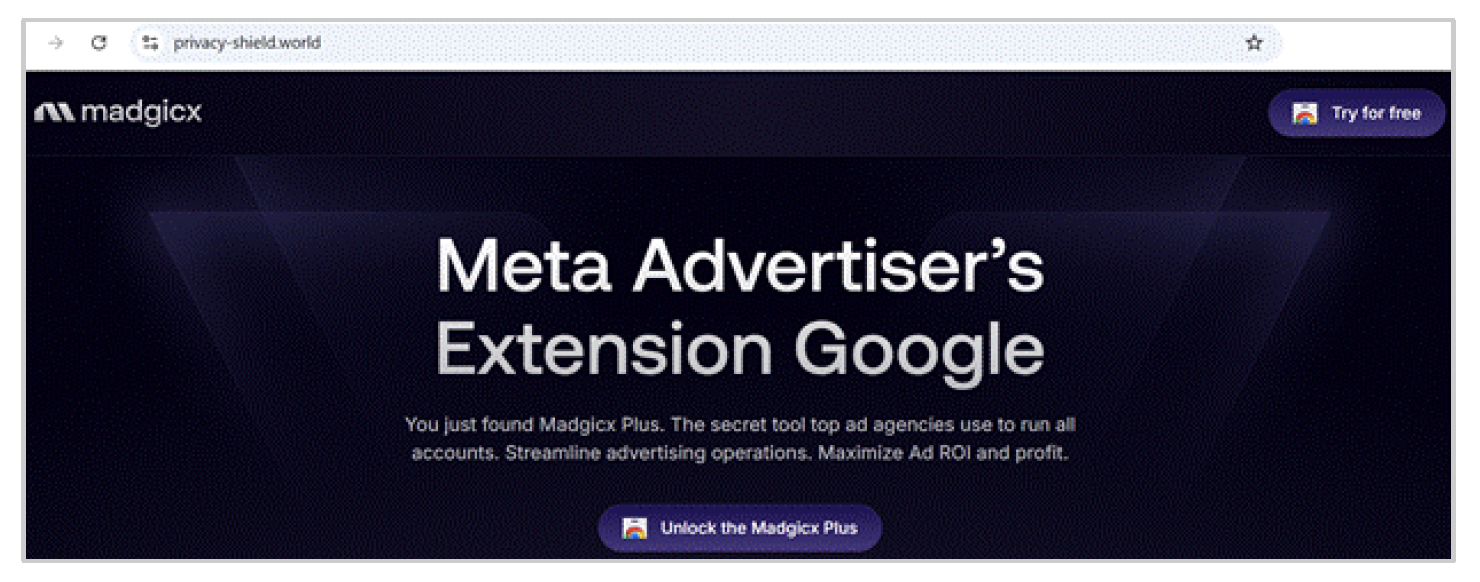

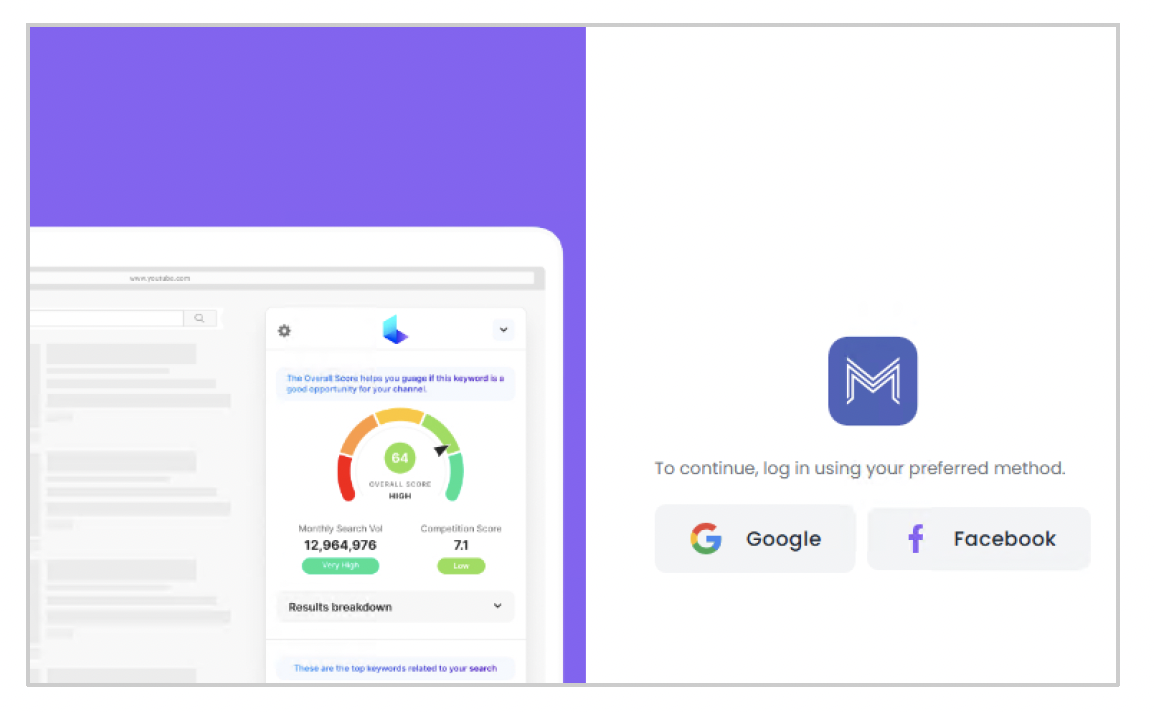

■おとりのWebサイト分析

Madgicxブランドになりすまし、悪意あるChrome拡張機能キャンペーンの一環として、偽の「Madgicx Plus」プラットフォームを宣伝している複数のドメインが確認されました。Madgicxは、Meta社のプラットフォーム(FacebookやInstagram)の広告キャンペーンを最適化するAI駆動型ツールを提供することで知られる正規の広告テクノロジー企業であり、同社が「なりすましの標的」にされている理由に他なりません。重要なのは、Madgicx社自体がこのキャンペーン活動に関与している兆候が一切ないことです。攻撃者は、信頼性を高め被害者を誘い込むための「おとり」として、同者のブランドを悪用しているのです。調査によれば、過去に他の悪意ある拡張機能に関連付けられていたドメインが、偽のMadgicx Plusの配信に再利用されていることも判明しています。これは、攻撃者によるインフラの継続的な利用を示唆しており、この攻撃が無関係な模倣者による仕業ではなく、同一キャンペーンの進化形である可能性が高いことを示しています。

MadgicxのおとりのWebサイト(Meta社の広告主を標的とするもの)としては、次のものが挙げられます。

- hxxps[:]//privacy-shield[.]world

- hxxps[:]//madgicxads[.]world

- hxxps[:]//madgicx-plus[.]com

- hxxps[:]//cookie-whitelist[.]com

- hxxps[:]//madgicxads[.]world

- hxxps[:]//ad-guardian[.]world

- hxxps[:]//ad-seeker.world

- hxxps[:]//safesurf[.]world

- hxxps[:]//siteanalyzer[.]world

- hxxps[:]//webinsight[.]world

- hxxps[:]//www.orchid-vpn[.]com

- hxxps[:]//www.key-stat[.]com

- hxxps[:]//www.clonewebstat[.]com

- hxxps[:]//www.flight-radar[.]life

- hxxps[:]//www.calendly-daily[.]com

- hxxps[:]//www.web-radar[.]world

- hxxps[:]//www.safesurf[.]world

- hxxps[:]//www.web-radar[.]world

- hxxps[:]//www.safesurf[.]world

- hxxps[:]//www.similarweb[.]one

- hxxps[:]//www.webwatch[.]world

例:madgicxの拡張機能を宣伝するおとりのWebサイト:hxxps[:]//privacy-shield[.]world

例:madgicxの拡張機能を宣伝するおとりのWebサイト:https[:]//siteanalyzer[.]world

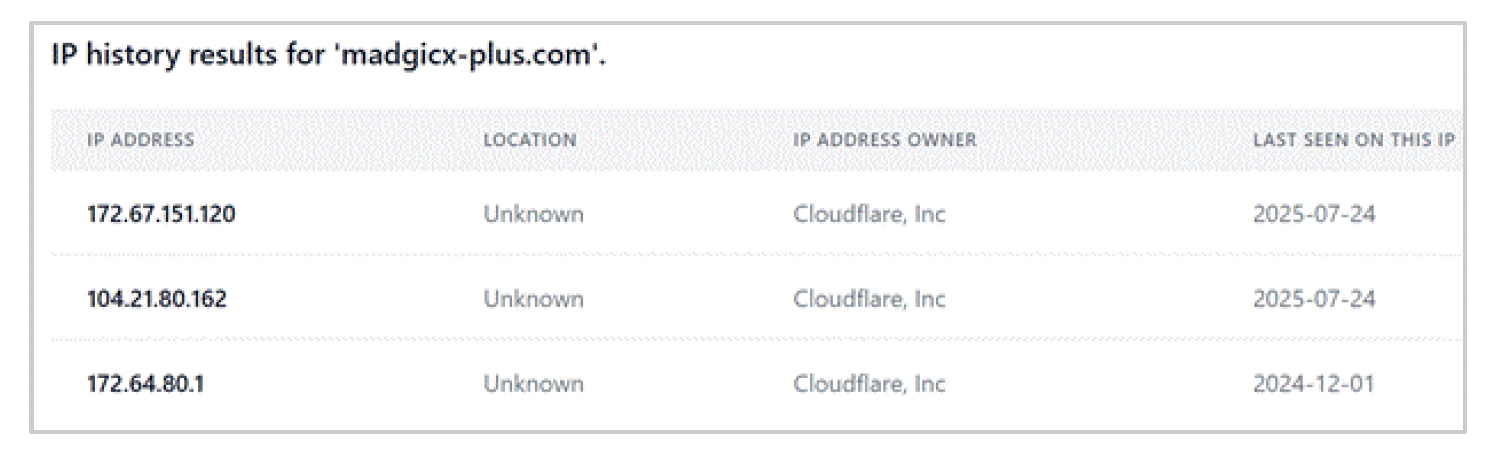

▲viewdns.infoは、Cloudflareサービスの背後に3つのIPアドレスが存在していることを示す

分析の結果、「www[.]web-radar[.]world」と「web-radar[.]world」は、同じCloudflare IPアドレスへと解決されるものの、異なるコンテンツを表示していることが判明しました。この差異はDNSリダイレクトに起因するものではなく、Hostヘッダーに基づいて応答を調整するサーバーサイドロジックに起因するものです。

さらに調査を進めたところ、このパターンは当該キャンペーンにおけるその他のドメインでも繰り返されており、「www」付きと「www」なしのバリエーションが、それぞれ異なるおとりのコンテンツを提供していることが判明しました。このような構成により、攻撃者は同一インフラを通じて複数のテーマ別のページを運用できるようになり、ホスティングコストを削減しつつコンテンツを多様化し、検知を困難にすることが可能となります。

▲www[.]web-radar[.]worldによりリンクされているMadgicxの拡張機能

▲Web Radarの拡張機能(同キャンペーンの一部)はweb-radar[.]worldによりリンクされていたが、その後Chromeストアから削除された

当該サイトはCloudflareの背後でホスティングされていたにもかかわらず、Webサイトのホステッドリソースを分析することで、オリジンサーバーのIPアドレスにつながる固有の痕跡を特定できました。

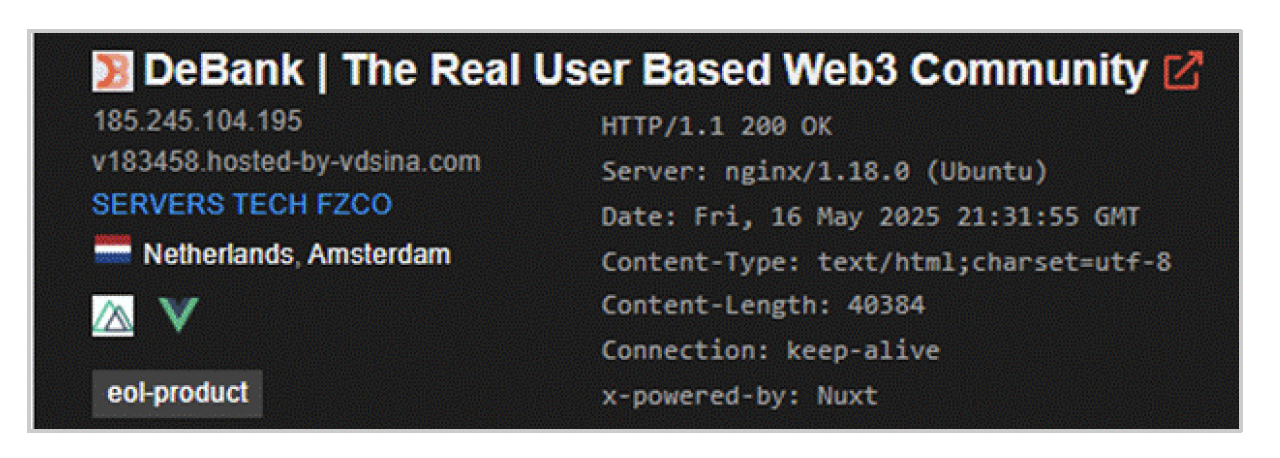

悪意あるDebank拡張機能のおとりのサイトとMadgicxのおとりのWebサイトは同一のインフラ上でホスティングされており、これはリソースが再利用されていることを示唆しています。

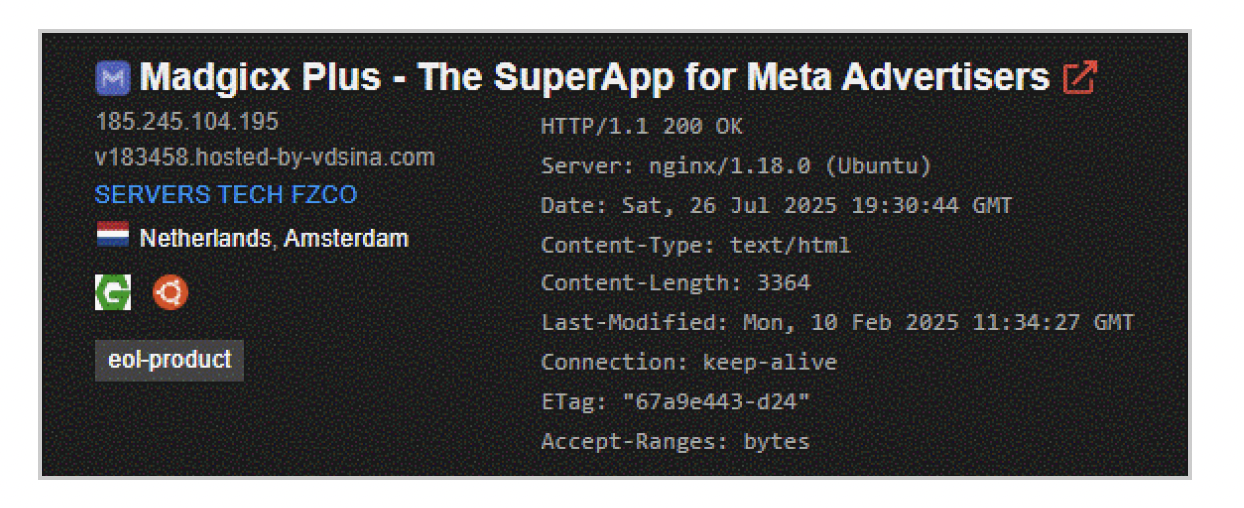

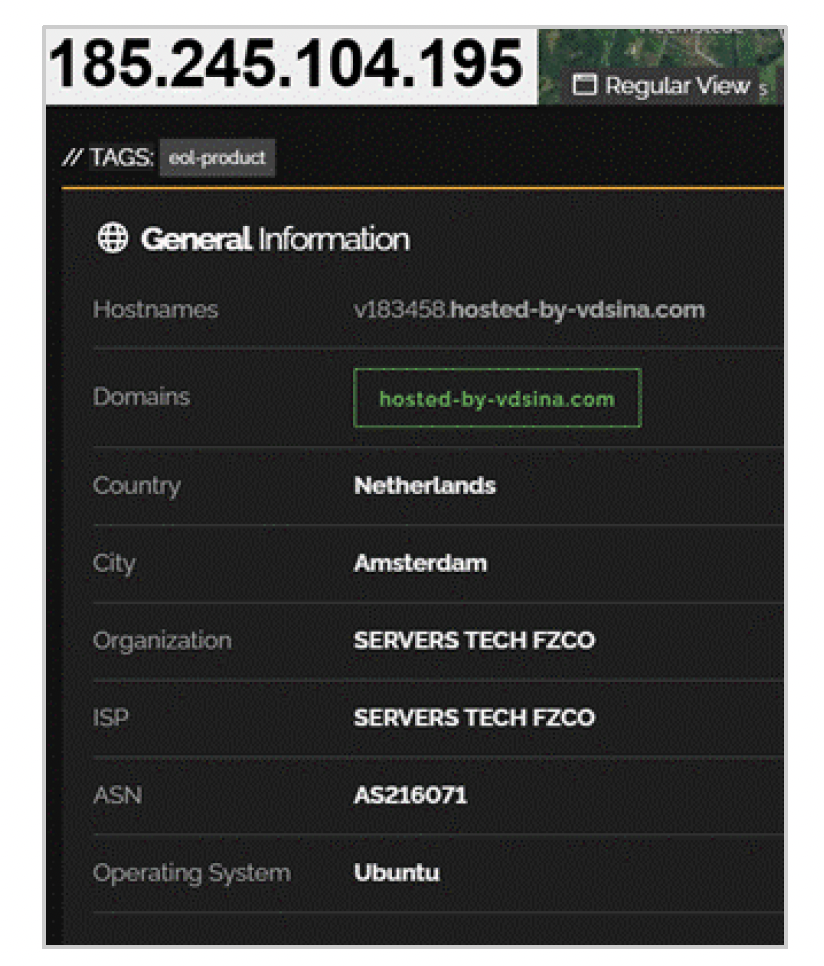

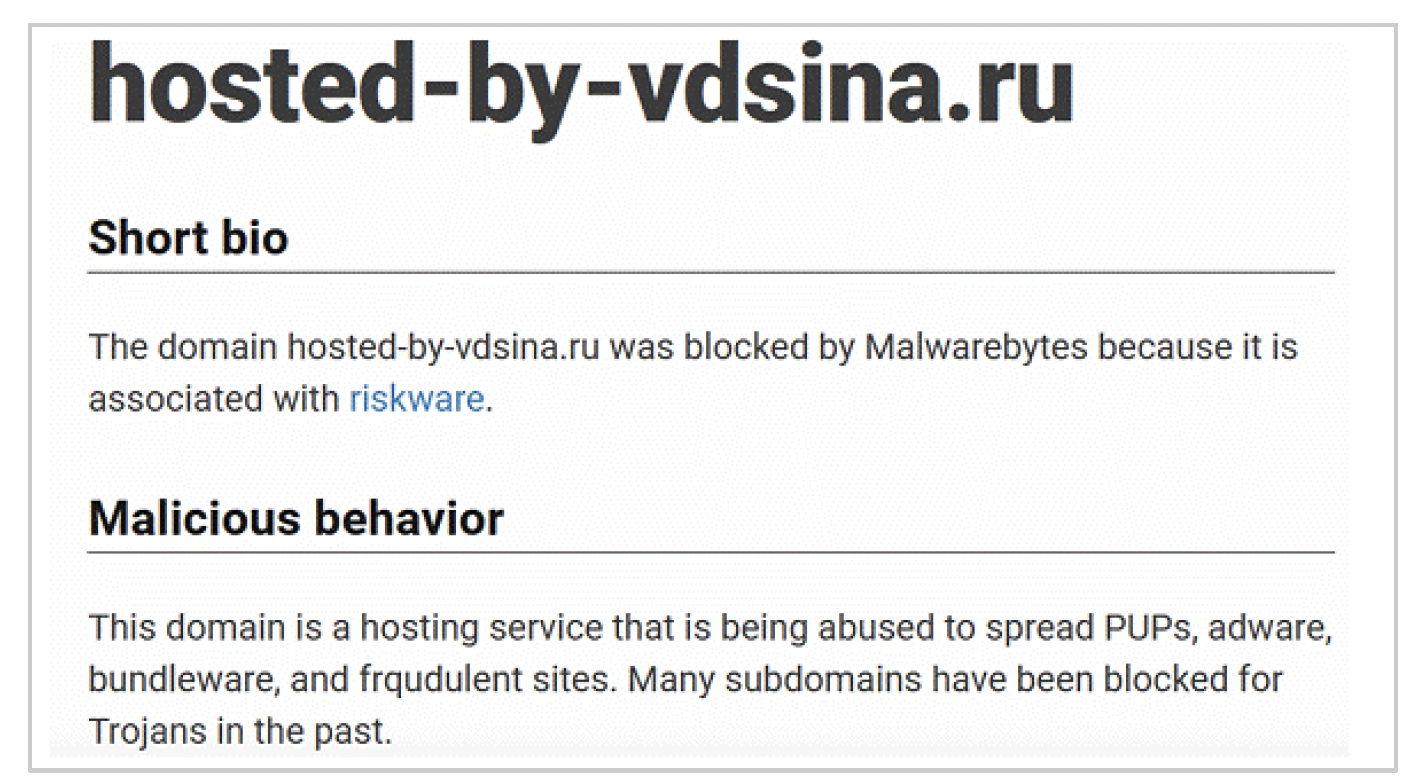

Shodanによると、Cloudflareの背後にあるIPアドレスは「185.245.104[.]195」であり、このアドレスはVDSinaというプロバイダーによりホスティングされています。

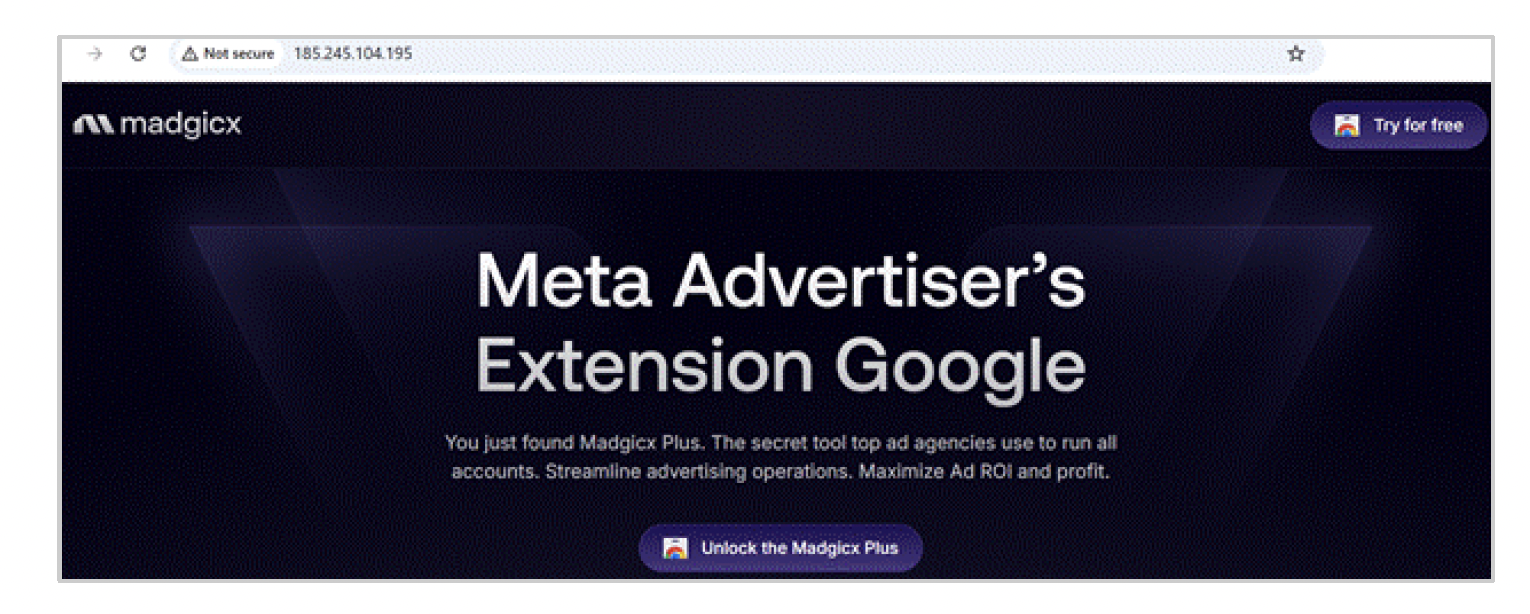

IPアドレス「185.245.104[.]195(hxxp://185.245.104[.]195)」に直接アクセスすると、madgicxのおとりサイトが表示されます。

このWebサイトは「VDSina」上でホスティングされています。VDSinaは、悪意あるリソースのホスティングで知られるサービスプロバイダーの1つです。

▲出典: https://www.malwarebytes.com/blog/detections/hosted-by-vdsina-ru

調査の第1段階では、正規の広告ツールを装ったおとりのサイトのネットワークが発見されました。これには詐欺的な「Madgicx Plus」プラットフォームも含まれていました。これらのサイトのリソースを分析した結果、Cloudflareの背後に隠された実際のホスティングインフラが明らかになり、使用されているサービスプロバイダーとIPアドレスが判明しました。

Chrome拡張機能の分析

調査の第2段階では、悪意あるChrome拡張機能自体に焦点を当て、静的解析と動的解析の両方を通じてその技術的構成と動作を検証しました。この段階では、拡張機能の機能、データアクセス権限、コード内に埋め込まれた潜在的な悪意ある機能を明らかにするほか、その実行時の活動や外部サービスとの相互作用を観察しました。

■拡張機能:

Madgicx Plus – The SuperApp for Meta Advertisers

- おとりのドメイン:https[:]//madgicx-plus.com

- 拡張機能名:madgicx-plus-the-superapp

- 拡張機能ID:eoalbaojjblgndkffciljmiddhgjdldh

- CWS:https://chromewebstore.google.com/detail/madgicx-plus-the-superapp/eoalbaojjblgndkffciljmiddhgjdldh

- 拡張機能のファイル名:eoalbaojjblgndkffciljmiddhgjdldh.crx

- 拡張機能ファイルのSha256: eaebd30ad9860b54b076c3e1241fc59c2c7c86c7bf568c4a6fece9cda904e65c

Meta Ads SuperTool

- おとりのドメイン:https[:]//madgicxads.world

- 拡張機能名:meta-ads-supertool

- 拡張機能ID:cpigbbjhchinhpamicodkkcpihjjjlia

- CWS:https://chromewebstore.google.com/detail/meta-ads-supertool/cpigbbjhchinhpamicodkkcpihjjjlia

- 拡張機能のファイル名:cpigbbjhchinhpamicodkkcpihjjjlia.crx

- 拡張機能ファイルのSha256:7640907d54d5d76a25d19429968ff6b1d8fdae232b481df15d3cc47d1a224083

静的分析

この調査段階では、悪意あるChrome拡張機能のコードと設定の静的分析を通じて、同機能を検証しました。

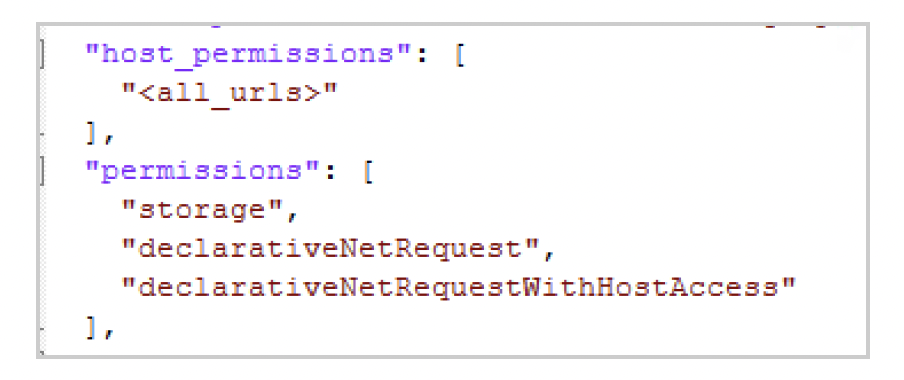

Manifest.json:

Host_permissions:ユーザーが訪問するすべてのWebサイトへの完全なアクセス権を付与します。これにより、拡張機能がコンテンツスクリプトをインジェクトし、DOMデータを読み取ることが可能となるほか、任意のドメインにおいてセッションを乗っ取ることもできるようになります。

“declarativeNetRequest”、”declarativeNetRequestWithHostAccess”:これにより、拡張機能はユーザーの知らぬ間にネットワーク通信(ヘッダーやリダイレクトチェーンを含む)の傍受や改変が行えるようになります。フルホストアクセスと組み合わせることで、強力な「ブラウザ内中間者攻撃」を実現できます。

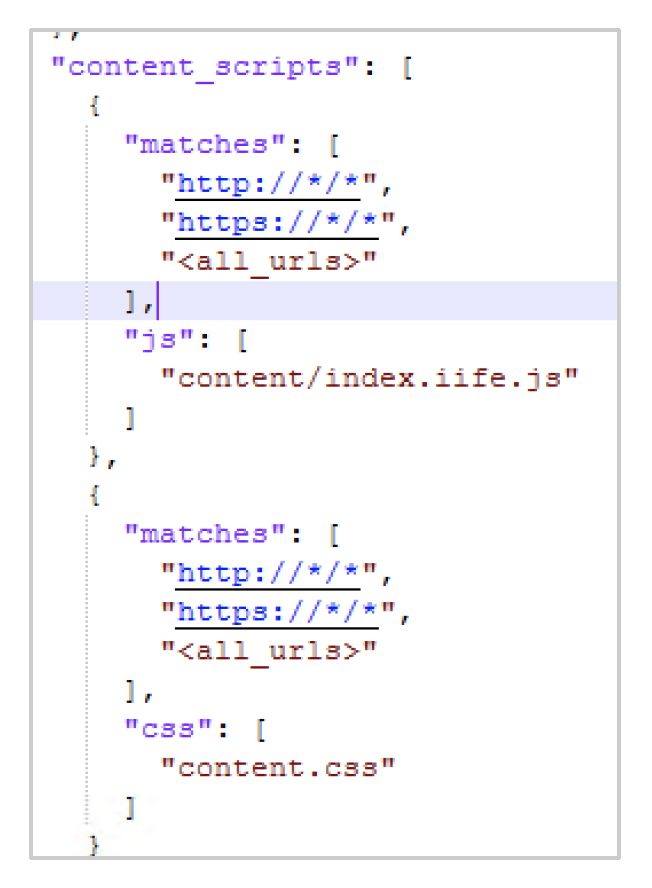

この権限により、拡張機能はユーザーが訪問するすべてのWebサイトでカスタムJavaScriptコードを自動的に挿入し実行できるようになります。これは具体的には、拡張機能が、ユーザーの認識なしに閲覧活動を監視し、フォーム入力を取得し、ページコンテンツを変更し、Webアプリケーションとやり取りできるようになることを意味します。悪用された場合、この機能は、機密情報(ログイン認証情報など)の収集、アクティブなセッションでの不正操作の実行、ソーシャルエンジニアリング目的のためのユーザーエクスペリエンスの操作などに利用される可能性があります。

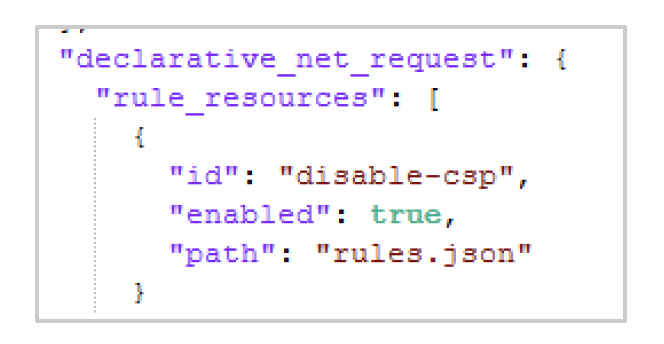

これはCSP(コンテンツセキュリティポリシー)を迂回しているように見えます。これを無効にすると、拡張機能がFacebookやGmailなどの保護されたアプリケーションにさえ任意のスクリプトをインジェクトできるようになります。

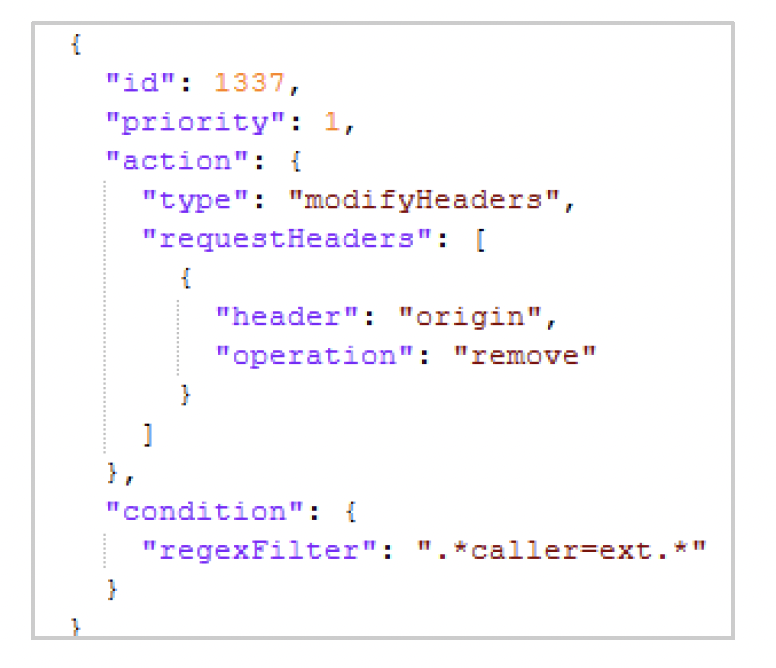

Rules.json:

このコードは、正規表現に一致するURLを含んでいるリクエストからOrigin HTTPヘッダーを削除します。

この拡張機能は、宣言型ネットワークリクエストルールを使用して、パラメータ「caller=ext」を含む送信リクエストからOriginヘッダーを削除します。これはクロスオリジンリソース共有(CORS)ポリシー回避の痕跡となるものであり、プライバシー侵害や悪意ある拡張機能でFacebookのオリジン検証メカニズムを迂回するためによく使用されます。

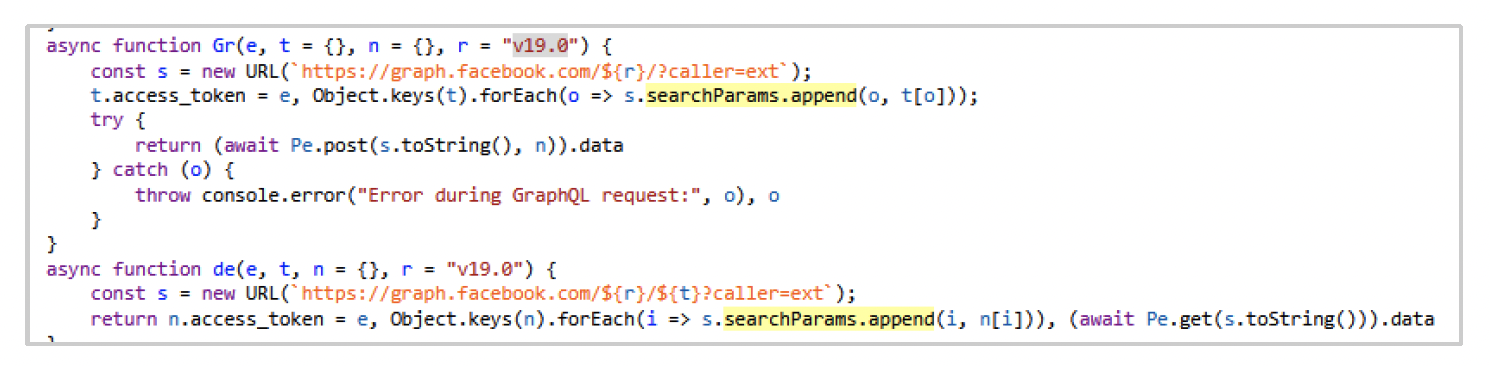

background.iife.js:

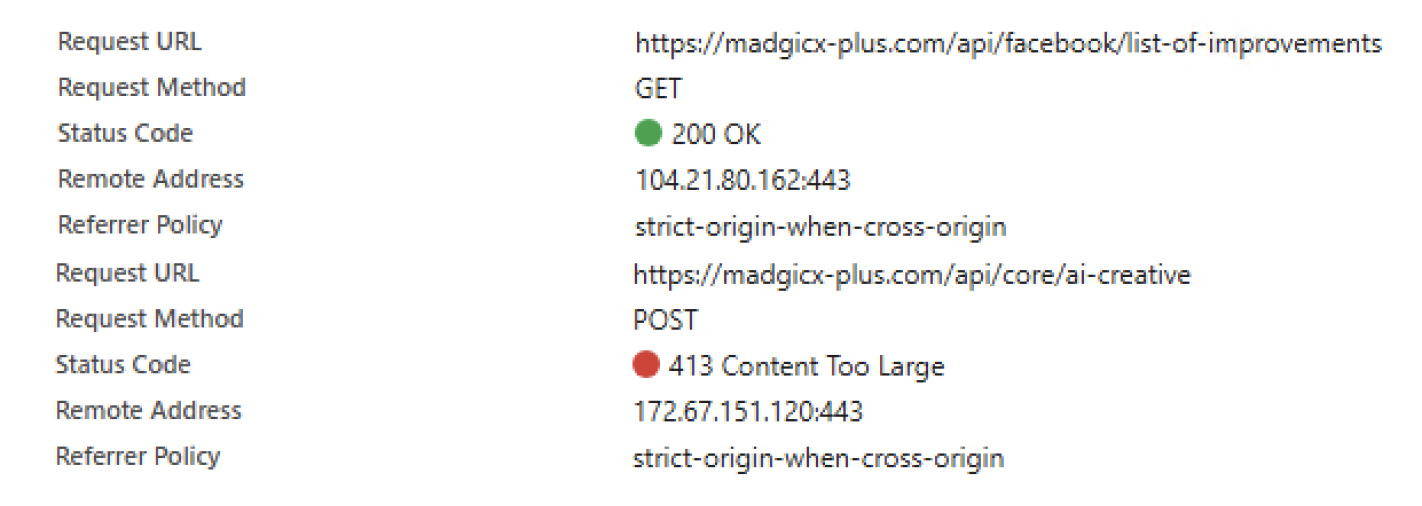

このコードは、被害者のセッションまたはトークンを使用した不正なAPIアクセスを示しています。有効なセッショントークンを窃取することで、この拡張機能は、ログイン認証情報の必要性を完全に迂回し、被害者に直接なりすますことが可能となります。これにより、攻撃者は被害者の認証済み環境にアクセスできるようになり、非公開データの閲覧、アカウント設定の変更、さらには広告資産の管理といった操作を実行することで、パスワードを知らなくても事実上アカウントを乗っ取ることが可能となります。

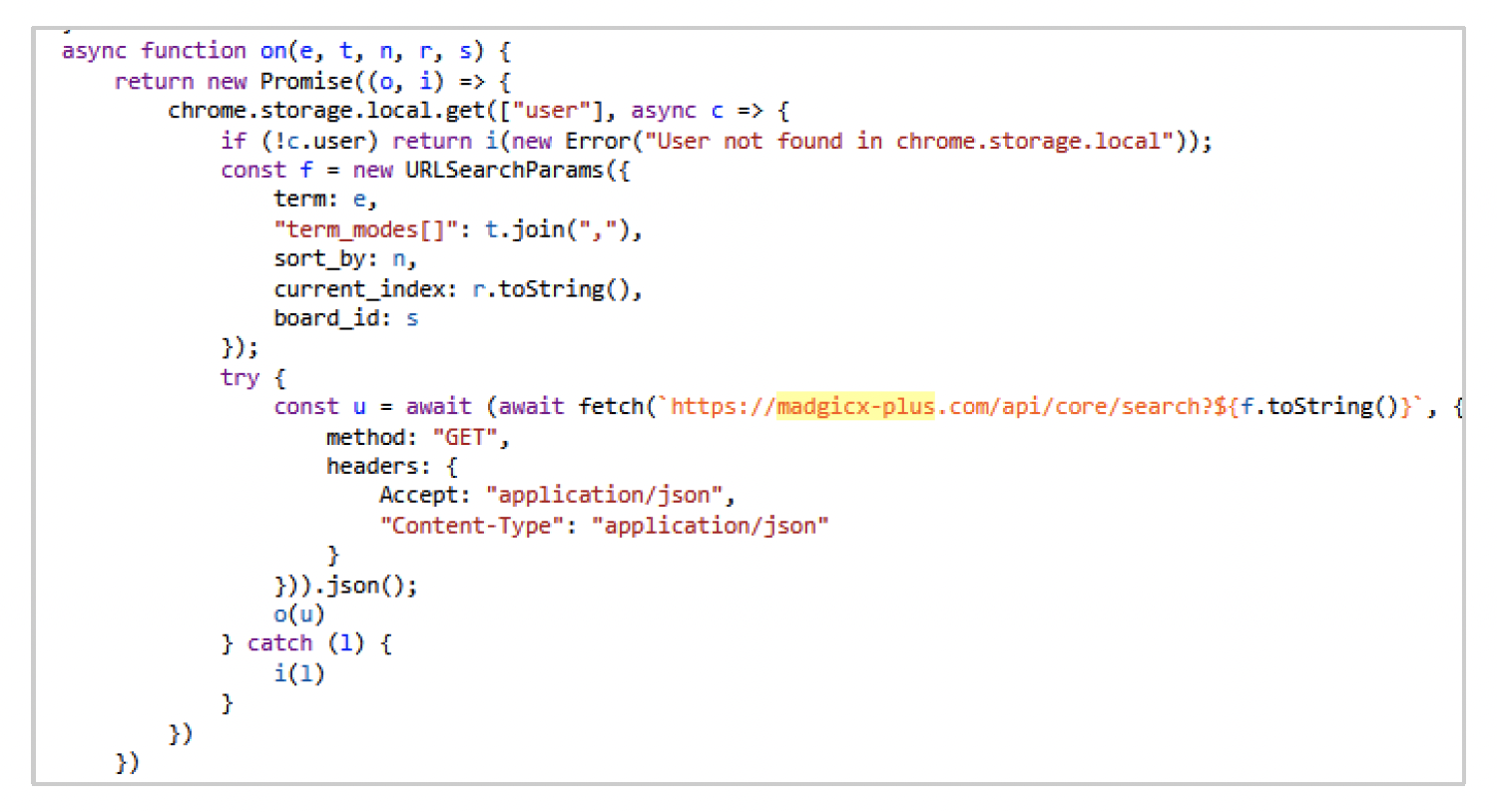

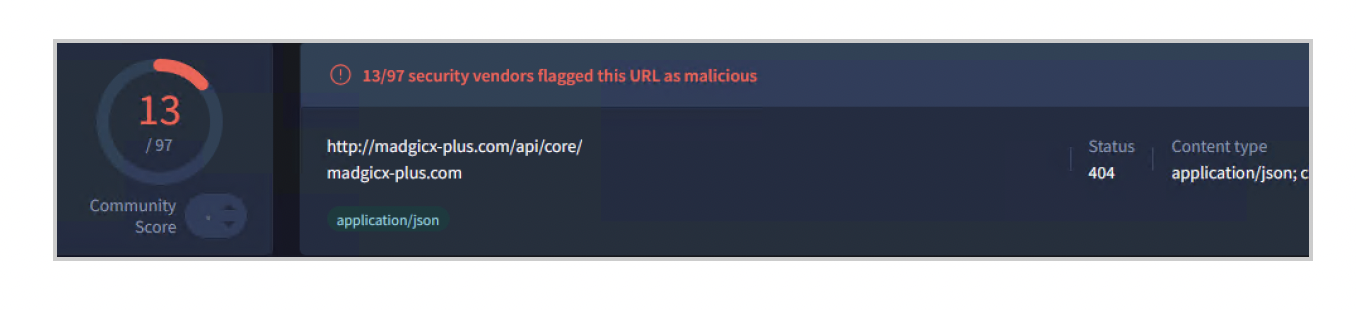

さらに、この拡張機能は、Meta以外のhxxps[:]//madgicx-plus[.]comとも通信しており、これはC2ドメインである可能性があります。

動的分析

動的解析では、この拡張機能を制御された環境で実行することで、そのリアルタイム動作、ネットワーク通信、およびブラウザAPIとの対話を観察しました。

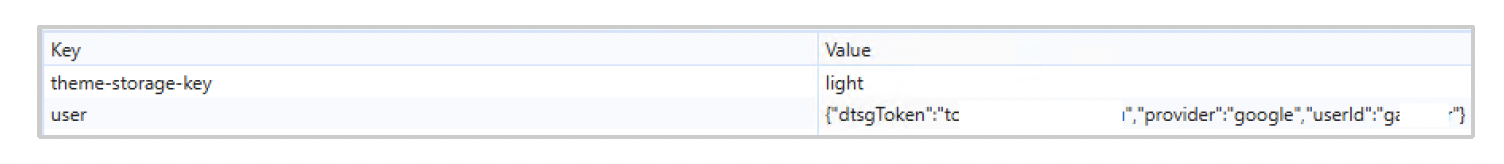

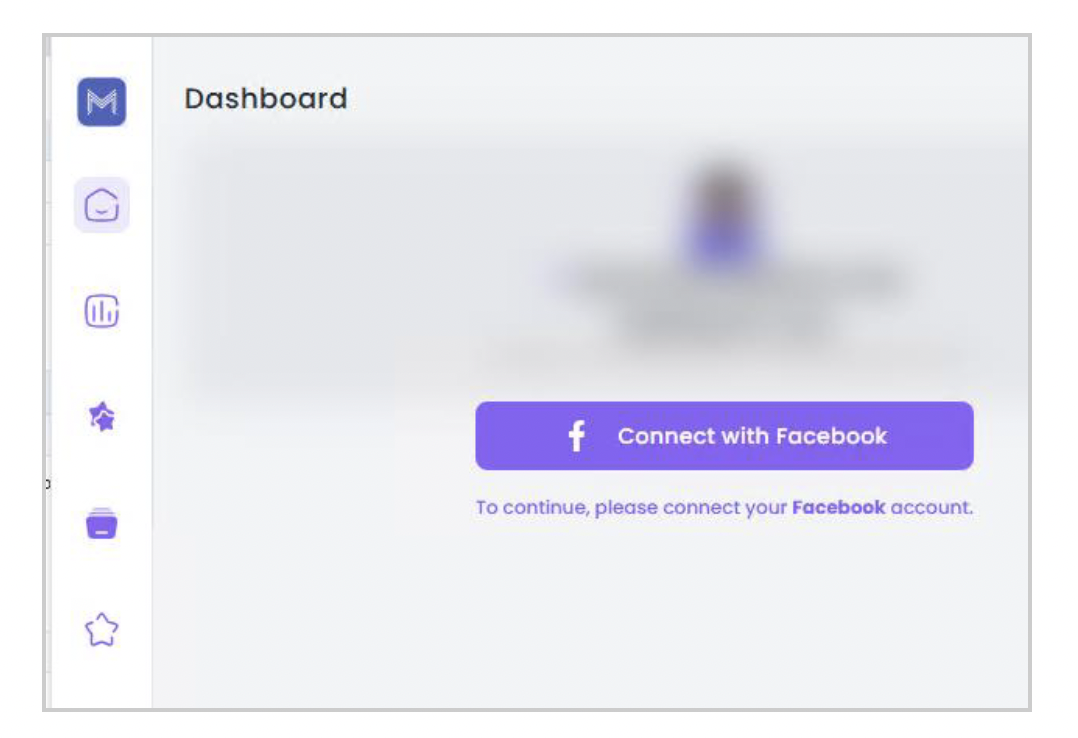

ユーザーが自らのGoogleアカウントを連携すると、この拡張機能は、機密性の高いアカウント情報をローカルストレージに密かに保存し、パーシステンスと長期的なアクセス権を確保します。それだけに留まらず、この拡張機能は、ユーザーにFacebookアカウントの接続を促すことで、迅速な権限昇格を行います。

この段階的な手法は、攻撃者の明確な戦略を明らかにしています。まずGoogleの認証情報を取得し、次にFacebookへと軸足を移すことでアクセス範囲を拡大し、価値あるビジネス資産や広告資産を乗っ取る可能性を高めます。

C2へのリクエストは次のようになります。

推奨事項

- 悪意あるブラウザ拡張機能の被害に遭うリスクを軽減するために、ユーザーと組織は、次に示すような慎重なアプローチを採用する必要があります。

- インストール前に確認すること:拡張機能の開発元、権限、ユーザー評価を必ず確認してください。履歴が乏しいか、または所有者が不明な拡張機能には警戒が必要です。

- 未使用の拡張機能をクリーンアップすること:アクティブに使用されなくなった拡張機能はすべて削除します。休止状態の拡張機能であっても、リスクを引き起こす可能性があります。

- 不要な場合は無効化すること:進行中のタスクに必要ない場合は、一時的に拡張機能をオフにすることを検討します。

- ブラウジングコンテキストを分離すること:異なる目的(仕事、銀行取引、個人利用など)ごとに専用のChromeプロファイルを使用することで、潜在的なリスクを制限します。

- 検査と報告を行うこと:技術的な知識を持つユーザーは、拡張機能のコードを確認することで不審な振る舞いを検出できます。異常な振る舞いを見つけた場合は、ブラウザのベンダーに報告します。

【調査結果レポート】TTPブリーフィング:最前線の脅威インテリジェンス(2025年1月~5月)

この資料は、サイバーリーズンが世界各地のインシデント対応の現場で直接収集した、独自の脅威インテリジェンスをまとめたレポートです。

進化し続けるサイバー攻撃のリアルな実態を把握し、自社のセキュリティ対策を強化するための実践的な洞察を得られる、貴重な情報源としてぜひご活用ください。

https://www.cybereason.co.jp/product-documents/survey-report/13495/